Dell Data Protection Encryption Security Guide D'installation D'Encryption Personal V8.17.1 User Manual S Supplémentaires Deployment Guide7 Fr

User Manual: Dell dell-data-protection-encryption s supplémentaires - Guide d'installation d'Encryption Personal v8.17.1

Open the PDF directly: View PDF ![]() .

.

Page Count: 75

- Dell Data Security Guide d'installation d'Encryption Personal v8.17.1

- Présentation d'Encryption Personal

- Configuration requise pour Encryption Personal

- Télécharger le logiciel

- Installation d'Encryption Personal

- Assistants de configuration d'Advanced Authentication et d'Encryption Personal

- Configurer les paramètres de Dell Encryption Management Agent

- Désinstaller à l'aide du programme d'installation principal

- Désinstaller à l'aide des programme d'installation enfants

- Désinstallation à l'aide du programme de désinstallation de Dell Data Security

- Descriptions des règles et des modèles

- Extraire les programmes d'installation enfants du programme d'installation principal

- Dépannage

- Dépannage du client Encryption et

- Mise à niveau vers Windows 10 Creators Update

- Création d'un fichier journal Encryption Removal Agent (facultatif)

- Trouver la version de TSS

- Encryption External Media et interactions PCS

- Utiliser WSScan

- Vérification de l'état d'Encryption Removal Agent.

- Comment Crypter un iPod avec Encryption External Media

- Pilotes Dell ControlVault

- Paramètres de registre

- Dépannage du client Encryption et

- Glossaire

Dell Data Security

Guide d'installation d'Encryption Personal v8.17.1

Remarques, précautions et avertissements

REMARQUE : Une REMARQUE indique des informations importantes qui peuvent vous aider à mieux utiliser votre produit.

PRÉCAUTION : Une PRÉCAUTION indique un risque d'endommagement du matériel ou de perte de données et vous indique

comment éviter le problème.

AVERTISSEMENT : Un AVERTISSEMENT indique un risque d'endommagement du matériel, de blessures corporelles ou même

de mort.

© 2018 Dell Inc. Tous droits réservés.Dell, EMC et d'autres marques sont des marques de Dell Inc. ou de ses liales. Les autres marques

peuvent être des marques de leurs propriétaires respectifs.

Marques déposées et marques commerciales utilisées dans Dell Encryption, Endpoint Security Suite Pro, Endpoint Security Suite Enterprise

et dans la suite de documents Data Guardian : DellTM et le logo Dell, Dell PrecisionTM, OptiPlexTM, ControlVaultTM, LatitudeTM, XPS® et

KACETM sont des marques commerciales de Dell Inc. Cylance®, CylancePROTECT et le logo Cylance sont des marques déposées de

Cylance, Inc. aux États-Unis et dans d'autres pays. McAfee® et le logo McAfee sont des marques ou des marques déposées de McAfee,

Inc. aux États-Unis et dans d'autres pays. Intel®, Pentium®, Intel Core Inside Duo®, Itanium® et Xeon® sont des marques déposées d'Intel

Corporation aux États-Unis et dans d'autres pays. Adobe®, Acrobat®, et Flash® sont des marques déposées d'Adobe Systems

Incorporated. Authen Tec® et Eikon® sont des marques déposées d'Authen Tec. AMD® est une marque déposée d'Advanced Micro

Devices, Inc. Microsoft®, Windows®, et Windows Server®, Internet Explorer®, MS-DOS®, Windows Vista®, MSN®, ActiveX®, Active

Directory®, Access®, ActiveSync®, BitLocker®, BitLocker To Go®, Excel®, Hyper-V®, Silverlight®, Outlook®, PowerPoint®,

OneDrive®, SQL Server®, et Visual C++® sont des marques commerciales ou des marques déposées de Microsoft Corporation aux États-

Unis et/ou dans d'autres pays. VMware® est une marque déposée ou une marque commerciale de VMware, Inc. aux États-Unis ou dans

d'autres pays. Box® est une marque déposée de Box. DropboxSM est une marque de service de Dropbox, Inc. GoogleTM, AndroidTM,

GoogleTM ChromeTM, GmailTM, YouTube®, et GoogleTM Play sont des marques commerciales ou des marques déposées de Google Inc. aux

États-Unis et dans d'autres pays. Apple®, Aperture®, App StoreSM, Apple Remote DesktopTM, Apple TV®, Boot CampTM, FileVaultTM,

iCloud®SM, iPad®, iPhone®, iPhoto®, iTunes Music Store®, Macintosh®, Safari® et Siri® sont des marques de service, des marques

commerciales ou des marques déposées d'Apple, Inc. aux États-Unis et/ou dans d'autres pays. GO ID®, RSA®, et SecurID® sont des

marques déposées de Dell EMC. EnCaseTM et Guidance Software® sont des marques commerciales ou des marques déposées de

Guidance Software. Entrust® est une marque déposée d'Entrust®, Inc. aux États-Unis et dans d'autres pays. InstallShield® est une

marque déposée de Flexera Software aux États-Unis, en Chine, dans l'Union européenne, à Hong Kong, au Japon, à Taïwan et au Royaume-

Uni. Micron® et RealSSD® sont des marques déposées de Micron Technology, Inc. aux États-Unis et dans d'autres pays. Mozilla®

Firefox® est une marque déposée de Mozilla Foundation aux États-Unis et/ou dans d'autres pays. IOS® est une marque commerciale ou

une marque déposée de Cisco Systems, Inc. aux États-Unis et dans certains autres pays et elle est utilisée sous licence. Oracle® et Java®

sont des marques déposées d'Oracle et/ou de ses sociétés aliées. Les autres noms peuvent être des marques de leurs propriétaires

respectifs. SAMSUNG™ est une marque commerciale de SAMSUNG aux États-Unis ou dans d'autres pays. Seagate® est une marque

déposée de Seagate Technology LLC aux États-Unis et/ou dans d'autres pays. Travelstar® est une marque déposée de HGST, Inc. aux

États-Unis et dans d'autres pays. UNIX® est une marque déposée de The Open Group. VALIDITY™ est une marque commerciale de

Validity Sensors, Inc. aux États-Unis et dans d'autres pays. VeriSign® et d'autres marques connexes sont des marques commerciales ou des

marques déposées de VeriSign, Inc. ou de ses liales ou sociétés aliées aux États-Unis et dans d'autres pays et dont la licence est

octroyée à Symantec Corporation. KVM on IP® est une marque déposée de Video Products. Yahoo!® est une marque déposée de Yahoo!

Inc. Ce produit utilise des parties du programme 7-Zip. Le code source est disponible à l'adresse 7-zip.org. L'octroi de licence est soumis à la

licence GNU LGPL + aux restrictions unRAR (7-zip.org/license.txt).

Guide d'installation d'Encryption Personal

2018 - 01

Rév. A01

Table des matières

1 Présentation d'Encryption Personal............................................................................................................... 6

Encryption Personal...........................................................................................................................................................6

Client Advanced Authentication.......................................................................................................................................6

Contacter Dell ProSupport................................................................................................................................................6

2 Conguration requise pour Encryption Personal............................................................................................ 7

Client Encryption................................................................................................................................................................7

Conguration requise du client Encryption............................................................................................................... 8

Matériel du client Encryption......................................................................................................................................8

Systèmes d'exploitation du client Encryption........................................................................................................... 8

Systèmes d'exploitation pour Encryption External Media.......................................................................................9

Emplacement du client Encryption............................................................................................................................ 9

Client Advanced Authentication..................................................................................................................................... 10

Prérequis du client Advanced Authentication......................................................................................................... 10

Matériel du client Advanced Authentication........................................................................................................... 10

Systèmes d'exploitation du client Advanced Authentication..................................................................................11

Localisation du client Advanced Authentication...................................................................................................... 11

Client SED..........................................................................................................................................................................12

Pilotes OPAL................................................................................................................................................................13

Matériel du client SED................................................................................................................................................13

Claviers internationaux pour le client SEDEmplacement du client SEDSystèmes d'exploitation du client

SED...............................................................................................................................................................................14

3 Télécharger le logiciel................................................................................................................................... 16

4 Installation d'Encryption Personal................................................................................................................ 18

Choisir une méthode d'installation..................................................................................................................................18

Installation d'Encryption Personal en utilisant le programme d'installation principal - RECOMMANDÉ..........18

Installation d'Encryption Personal individuellement à l'aide de programmes d'installation enfant....................20

5 Assistants de conguration d'Advanced Authentication et d'Encryption Personal........................................23

6 Congurer les paramètres de Dell Encryption Management Agent.............................................................. 25

Changement du mot de passe de l'administrateur et de l'emplacement de sauvegarde........................................25

Conguration de l'outil de cryptage (Encryption) et de l'authentication avant démarrage (Preboot

Authentication).............................................................................................................................................................. 25

Modier les paramètres de cryptage et d'authentication avant démarrage.....................................................27

Dénition des options d'authentication....................................................................................................................... 27

Conguration des options de connexion................................................................................................................. 27

Conguration des questions de récupération.........................................................................................................29

Conguration de l'authentication par lecture d'empreinte digitale.....................................................................29

Conguration de l'enregistrement d'une carte à puce.......................................................................................... 29

Conguration des droits avancés.............................................................................................................................30

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Table des matières

3

Gestion de l'authentication des utilisateurs................................................................................................................ 30

Ajouter de nouveaux utilisateurs...............................................................................................................................31

Inscrire ou modier les références de l'utilisateur................................................................................................... 31

Suppression d'un identiant enregistré....................................................................................................................31

Supprimer tous les identiants enregistrés d'un utilisateur...................................................................................32

7 Désinstaller à l'aide du programme d'installation principal............................................................................ 33

Choisir une méthode de désinstallation.........................................................................................................................33

Désinstaller à partir de Ajout/Suppression de programmes................................................................................. 33

Désinstaller à partir de la ligne de commande........................................................................................................ 33

8 Désinstaller à l'aide des programme d'installation enfants............................................................................ 35

Désinstaller le client Encryption..................................................................................................................................... 35

Choisir une méthode de désinstallation...................................................................................................................35

Désinstaller Advanced Authentication...........................................................................................................................38

Choisir une méthode de désinstallation...................................................................................................................38

Désinstallation d'Encryption Management/Agent.......................................................................................................38

Choisir une méthode de désinstallation...................................................................................................................38

9 Désinstallation à l'aide du programme de désinstallation de Dell Data Security............................................ 40

Désinstaller .......................................................................................................................................................................40

10 Descriptions des règles et des modèles.......................................................................................................41

Stratégies...........................................................................................................................................................................41

Description des modèles..................................................................................................................................................61

Protection avancée pour tous les lecteurs xes et supports externes................................................................ 61

Norme PCI DSS.......................................................................................................................................................... 61

Législation relative à la protection des données.....................................................................................................62

Législation relative à l'HIPAA.....................................................................................................................................62

Protection de base pour tous les lecteurs xes et supports externes (par défaut).......................................... 62

Protection de base pour tous les lecteurs xes..................................................................................................... 63

Protection de base pour le disque système uniquement...................................................................................... 63

Protection de base pour les supports externes......................................................................................................63

Cryptage désactivé....................................................................................................................................................63

11 Extraire les programmes d'installation enfants du programme d'installation principal.................................. 64

12 Dépannage................................................................................................................................................. 65

Dépannage du client Encryption et .............................................................................................................................. 65

Mise à niveau vers Windows 10 Creators Update................................................................................................. 65

Création d'un chier journal Encryption Removal Agent (facultatif)...................................................................65

Trouver la version de TSS......................................................................................................................................... 66

Encryption External Media et interactions PCS.....................................................................................................66

Utiliser WSScan......................................................................................................................................................... 66

Vérication de l'état d'Encryption Removal Agent................................................................................................ 68

Comment Crypter un iPod avec Encryption External Media................................................................................68

Pilotes Dell ControlVault..................................................................................................................................................69

Mettre à jour les pilotes et le micrologiciel Dell ControlVault................................................................................69

4Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Table des matières

Paramètres de registre.....................................................................................................................................................71

Client Encryption.........................................................................................................................................................71

Client Advanced Authentication...............................................................................................................................72

13 Glossaire.....................................................................................................................................................74

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Table des matières

5

Présentation d'Encryption Personal

Ce guide part du principe qu'Advanced Authentication est installé avec Encryption Personal.

Encryption Personal

L'objet de Encryption Personal est de protéger les données de votre ordinateur même si vous le perdez ou s'il est volé.

An d'assurer la sécurité de vos données condentielles, Encryption Personal crypte les données sur votre ordinateur Windows. Vous

pouvez toujours accéder aux données lorsque vous êtes connecté à l'ordinateur, mais des utilisateurs non autorisés n'auront pas accès à ces

données protégées. Les données demeurent toujours cryptées sur le disque, mais comme le cryptage est transparent, vous n'avez pas

besoin de modier la manière dont vous travaillez avec les applications et les données.

Normalement, le client Encryption décrypte les données lorsque vous les utilisez. Parfois, une application logicielle peut tenter d'accéder à

un chier alors que le client Encryption est en train de le crypter ou de le décrypter. Dans ce cas, au bout de quelques secondes, le client

Encryption ache une boîte de dialogue qui donne la possibilité de patienter ou d'annuler le cryptage/décryptage. Si vous décidez de

patienter, le client Encryption libère le chier dès qu'il a terminé (au bout de quelques secondes, généralement).

Client Advanced Authentication

L'objectif d'Advanced Authentication consiste à orir une solution de sécurité de bout en bout pour la prise en charge d'Advanced

Authentication.

Advanced Authentication fournit un support multifacteur pour l'authentication Windows par mots de passe, par lecteurs d'empreintes

digitales, par cartes à puce « à contact » et « sans contact », ainsi que pour l'auto-enregistrement et la connexion en une étape (SSO).

La console Dell Data Security est l'interface d'Advanced Authentication qui guide les utilisateurs pendant la conguration de leurs

identiants et des questions d'auto-récupération, selon la règle dénie par l'administrateur local.

L'outil Administrator Settings est disponible aux utilisateurs disposant de privilèges d'administrateur et sert à congurer les règles

d'authentication et les options de récupération, à gérer les utilisateurs et à congurer des paramètres avancés ainsi que les paramètres

spéciques aux identiants pris en charge pour la connexion Windows.

Voir Congurer les paramètres administrateur d'Advanced Authentication et le Dell Data Security Console User Guide (Guide d'utilisation de

la console Dell Data Security) pour savoir comment utiliser les applications Advanced Authentication.

Contacter Dell ProSupport

Appelez le 877-459-7304, poste 4310039, an de recevoir 24h/24, 7j/7 une assistance téléphonique concernant votre produit Dell.

Un support en ligne pour les produits Dell est en outre disponible à l'adresse dell.com/support. Le support en ligne englobe les pilotes, les

manuels, des conseils techniques et des réponses aux questions fréquentes et émergentes.

Aidez-nous à vous mettre rapidement en contact avec l'expert technique approprié en ayant votre numéro de service ou votre code de

service express à portée de main lors de votre appel.

Pour les numéros de téléphone en dehors des États-Unis, consultez Numéros de téléphone internationaux Dell ProSupport.

1

6 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Présentation d'Encryption Personal

Conguration requise pour Encryption Personal

Cette conguration requise indique tous les éléments nécessaires à l'installation de Encryption Personal.

Client Encryption

• Encryption Personal exige l'installation réussie d'un droit. Ce droit vous est attribué lors de l'achat d'Encryption Personal. En fonction du

mode d'achat de votre Encryption Personal, il peut être nécessaire d'installer manuellement le droit, en suivant les instructions simples

qui l'accompagnent. Vous pouvez également saisir le droit sur la ligne de commande. Si vous installez Encryption Personal à l'aide de

Dell Digital Delivery, l'installation du droit est exécutée par le service Dell Digital Delivery. (Les mêmes binaires sont utilisés pour

Encryption Enterprise et Encryption Personal. Le droit indique au programme d'installation la version à installer.)

• Dell vous recommande vivement de créer un mot de passe Windows (s'il n'en existe pas déjà un) pour protéger l'accès à vos données

cryptées. La création d'un mot de passe sur votre ordinateur permet de bloquer l'accès à votre compte utilisateur à toute personne qui

ne dispose pas du mot de passe.

a Accédez au Panneau de conguration de Windows (Démarrer > Panneau de conguration).

b Cliquez sur l'icône Comptes utilisateur.

c Cliquez sur Créer un mot de passe pour votre compte.

d Saisissez un nouveau mot de passe et conrmez-le.

e Il est également possible d'ajouter un indice de mot de passe.

f Cliquez sur Créer un mot de passe.

g Redémarrez votre ordinateur.

• Les meilleures pratiques informatiques doivent être suivies pendant le déploiement. Ceci inclut, sans s'y limiter, les environnements de

test contrôlés pour les premiers tests et les déploiements échelonnés pour les utilisateurs.

• Le compte utilisateur servant à l'installation/la mise à jour/la désinstallation doit correspondre à un administrateur local ou de domaine,

qui peut être aecté temporairement par un outil de déploiement tel que Microsoft SMS ou Dell KACE. Les utilisateurs non-

administrateurs et disposant de privilèges particuliers ne sont pas pris en charge.

• Sauvegardez toutes les données importantes avant de démarrer l'installation/la désinstallation/la mise à niveau.

• Lors de l'installation/la désinstallation/la mise à niveau, n'apportez aucune modication à l'ordinateur, notamment, n'insérez ou ne retirez

pas de lecteurs externes (USB).

•An de réduire la durée du cryptage initial (ainsi que la durée de décryptage lors d'une désinstallation), lancez l'Assistant Nettoyage de

disque Windows qui supprimera les chiers temporaires et toute autre donnée inutile.

• Désactivez le mode Veille lors du balayage de cryptage initial pour prévenir la mise en veille d'un ordinateur lors des périodes d'inactivité.

Le cryptage ne peut pas être exécuté sur un ordinateur en veille (le décryptage non plus).

• Le client Encryption ne prend pas en charge les congurations à double démarrage dans la mesure où il est possible de crypter les

chiers système de l'autre système d'exploitation, ce qui perturberait son fonctionnement.

• Le programme d'installation principal ne prend pas en charge les mises à niveau des composants antérieurs à la version v8.0. Extrayez

les programmes d'installation enfants du programme d'installation principal et mettez à niveau le composant individuellement. Si vous

avez des questions ou des problèmes, contactez Dell ProSupport.

• Le client Encryption prend désormais en charge le mode Audit. Le mode Audit permet aux administrateurs de déployer le client

Encryption dans le cadre de l'image d'entreprise, plutôt que d'utiliser un SCCM tiers ou des solutions similaires pour déployer le client

Encryption. Pour obtenir des instructions relatives à l'installation du client Encryption dans une image d'entreprise, voir http://

www.dell.com/support/article/us/en/19/SLN304039.

• Le module TPM (Trusted Platform Module) permet de sceller la clé GPK. Par conséquent, si vous exécutez le client Encryption,

supprimez le module TPM du BIOS avant d'installer un nouveau système d'exploitation sur l'ordinateur client.

• Le client Encryption a été testé et est compatible avec McAfee, le client Symantec, Kaspersky et MalwareBytes. Les exclusions codées

en dur sont en place an que ces fournisseurs d'antivirus puissent prévenir les incompatibilités entre le balayage et le cryptage des

antivirus. Le client Encryption a aussi été testé avec Microsoft Enhanced Mitigation Experience Toolkit.

2

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

7

Si votre entreprise utilise un anti-virus fournisseur qui n'est pas répertorié, reportez-vous à l'article de la base de connaissances

SLN298707 ou Contactez l'assistance Dell ProSupport

• La réinstallation du système d'exploitation n'est pas prise en charge. Pour réinstaller le système d'exploitation, eectuez une sauvegarde

de l'ordinateur cible, eacez le contenu de l'ordinateur, installez le système d'exploitation, puis récupérez les données cryptées selon les

procédures de récupération établies ci-après.

• Consultez régulièrement la rubrique www.dell.com/support pour obtenir la dernière documentation et conseils techniques.

Conguration requise du client Encryption

• Microsoft .Net Framework 4.5.2 (ou version ultérieure) est nécessaire pour les clients des programmes d'installation principal et enfant.

Le programme d'installation n'installe pas le composant Microsoft .Net Framework.

REMARQUE : .Net Framework 4.6 (ou version ultérieure) est nécessaire pour l'exécution du mode FIPS.

Pour vérier la version de Microsoft .Net installée, suivez ces instructions sur l'ordinateur ciblé pour installation : http://

msdn.microsoft.com/en-us/library/hh925568(v=vs.110).aspx. Pour installer Microsoft .Net Framework 4.5.2, accédez à https://

www.microsoft.com/en-us/download/details.aspx?id=42643.

• Le programme d'installation principal installe les conditions suivantes si elles ne sont pas déjà installées sur l'ordinateur. Lors de

l'utilisation du programme d'installation enfant, vous devez installer ce composant avant d'installer le client Encryption.

Conditions requises

• Visual C++ 2012 Redistributable Package (x86 et x64) Mise à jour 4 ou ultérieure

• Visual C++ 2015 Redistributable Package (x86 et x64) Mise à jour 3 ou ultérieure

Visual C++ 2015 nécessite Windows Update KB2999226 s'il est installé sous Windows 7.

Matériel du client Encryption

• Le tableau suivant répertorie les matériels informatiques compatibles.

Matériel

• Processeur Intel Pentium ou AMD

• 110 Mo d'espace disque disponible

• 512 Mo de RAM

REMARQUE : De l'espace disque libre supplémentaire est nécessaire pour crypter les chiers sur le point de terminaison.

Cette taille varie en fonction des stratégies et de la taille du lecteur.

• Le tableau suivant répertorie les matériels informatiques compatibles.

Matériel intégré en option

• TPM 1.2 ou 2.0

Systèmes d'exploitation du client Encryption

• Le tableau suivant décrit les systèmes d'exploitation pris en charge.

Systèmes d'exploitation Windows (32 bits et 64 bits)

• Windows 7 SP0-SP1 : Enterprise, Professional, Ultimate

8 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

Systèmes d'exploitation Windows (32 bits et 64 bits)

• Windows Embedded Standard 7 doté du modèle Compatibilité de l'application (le matériel de cryptage n'est pas pris en charge)

• Windows 8 : Enterprise, Pro

• Windows 8.1 Mise à jour 0-1 : Enterprise Edition, Pro Edition

• Windows Embedded 8.1 Industry Enterprise (le matériel de cryptage n'est pas pris en charge)

• Windows 10 : Édition Familiale Basique, Familiale Premium, Éducation, Entreprise, Professionel version 1607 (Anniversary Update/

Redstone 1) jusqu'à la version 1709 (Mise à jour Fall Creators Update/Redstone 3)

• VMWare Workstation 5.5 et version supérieure

REMARQUE : Le mode UEFI n'est pas pris en charge sur Windows 7, Windows Embedded Standard 7 ou Windows

Embedded 8.1 Industry Enterprise.

Systèmes d'exploitation pour Encryption External Media

• Le tableau suivant répertorie les systèmes d'exploitation pris en charge lors de l'accès aux supports protégés par Encryption External

Media.

REMARQUE : Le support externe doit disposer d'environ 55 Mo, ainsi que d'un espace libre sur le support égal au plus gros

chier à crypter, pour héberger Encryption External Media.

Systèmes d'exploitation Windows pris en charge pour accéder à un support protégé par Encryption External Media (32 bits et

64 bits)

• Windows 7 SP0-SP1 : Édition Familiale Basique, Familiale Premium, Enterprise, Professionnel, Ultimate

• Windows Embedded Standard 7 doté du modèle Compatibilité de l'application (le matériel de cryptage n'est pas pris en charge)

• Windows 8 : Édition Familiale Basique, Familiale Premium, Entreprise, Pro

• Windows 8.1 Mise à jour 0-1 : Enterprise Edition, Pro Edition

• Windows Embedded 8.1 Industry Enterprise (le matériel de cryptage n'est pas pris en charge)

• Windows 10 : Édition Familiale Basique, Familiale Premium, Éducation, Entreprise, Professionel version 1607 (Anniversary Update/

Redstone 1) jusqu'à la version 1709 (Mise à jour Fall Creators Update/Redstone 3)

Systèmes d'exploitation Mac pris en charge pour accéder à un support protégé par Encryption External Media (noyaux 64 bits)

• Mac OS X El Capitan 10.11.6

• macOS Sierra 10.12.6

• macOS High Sierra 10.13.0 et 10.13.2

Emplacement du client Encryption

• Le client Encryption est compatible avec l'interface utilisateur multilingue (MUI) et localisé dans les langues suivantes.

Langues prises en charge

• EN : anglais • JA : japonais

• ES : espagnol • KO : coréen

• FR : français • PT-BR : portugais brésilien

• IT : italien • PT-PT : portugais du Portugal (ibère)

• DE : allemand

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

9

Client Advanced Authentication

• Les fonctions d'Advanced Authentication sont disponibles uniquement lorsque l'authentication avant démarrage est activée. Lors de

l'utilisation d'Advanced Authentication, vous sécuriserez l'accès à cet ordinateur à l'aide des identiants Advanced Authentication gérés

et enregistrés grâce à Advanced Authentication. Advanced Authentication est désormais le principal gestionnaire des identiants

d'authentication pour la connexion Windows, y compris le mot de passe, les empreintes digitales et les cartes à puce Windows. Les

identiants de type mot de passe image, code PIN et empreintes enregistrés à l'aide du système d'exploitation Microsoft ne seront pas

reconnus lors de la connexion à Windows.

Pour continuer à utiliser le système d'exploitation Microsoft pour gérer vos identiants, désinstallez Advanced Authentication ou ne

l'installez pas.

REMARQUE : Les méthodes d'authentication PBA ne peuvent pas être modiées entre mot de passe et carte à puce lorsque

le compte utilisateur existe au sein de la PBA.

Prérequis du client Advanced Authentication

• Microsoft .Net Framework 4.5.2 (ou version ultérieure) est nécessaire pour les clients des programmes d'installation principal et enfant.

Le programme d'installation n'installe pas le composant Microsoft .Net Framework.

REMARQUE : .Net Framework 4.6 (ou version ultérieure) est nécessaire pour l'exécution du mode FIPS.

Pour vérier la version de Microsoft .Net installée, suivez ces instructions sur l'ordinateur ciblé pour installation : http://

msdn.microsoft.com/en-us/library/hh925568(v=vs.110).aspx. Pour installer Microsoft .Net Framework 4.5.2, accédez à https://

www.microsoft.com/en-us/download/details.aspx?id=42643.

• Le programme d'installation principal installe les conditions suivantes si elles ne sont pas déjà installées sur l'ordinateur. Lors de

l'utilisation du programme d'installation enfant, vous devez installer ce composant avant d'installer le client Encryption.

Conditions requises

• Visual C++ 2012 Redistributable Package (x86 et x64) Mise à jour 4 ou ultérieure

• Visual C++ 2015 Redistributable Package (x86 et x64) Mise à jour 3 ou ultérieure

Visual C++ 2015 nécessite Windows Update KB2999226 s'il est installé sous Windows 7.

Matériel du client Advanced Authentication

• Le tableau suivant répertorie les matériels d'authentication compatibles.

Lecteurs de cartes à puces et d'empreintes digitales

• Validity VFS495 en mode sécurisé

• Lecteur à fente Dell ControlVault

• Lecteur sécurisé UPEK TCS1 FIPS 201 1.6.3.379

• Lecteurs USB Authentec Eikon et Eikon To Go

Cartes sans contact

• Cartes sans contact utilisant des lecteurs de carte sans contact intégrés dans des ordinateurs portables Dell spéciques

10 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

Cartes à puce

• Cartes à puce PKCS #11 utilisant le client ActivIdentity

REMARQUE : Le client ActivIdentity n'est pas pré-chargé et doit être installé séparément.

• Cartes CSP

• Cartes CAC (Common Access Cards)

• Cartes réseau de catégorie B/SIPR

• Les pilotes et micrologiciel de Dell ControlVault, les lecteurs d'empreintes et les cartes à puce (répertoriés ci-dessous) ne sont pas inclus

dans le programme d'installation principal ou dans les chiers exécutables de programme d'installation enfant. Le pilotes et le

micrologiciel doivent être conservés à jour et peuvent être téléchargés à partir de http://www.dell.com/support en sélectionnant votre

modèle d'ordinateur. Téléchargez les pilotes et le logiciel appropriés en fonction de votre matériel d'authentication.

• Dell ControlVault

• NEXT Biometrics Fingerprint Driver

• Pilote Validity FingerPrint Reader 495

• Pilote de carte à puce O2Micro

Si vous installez du matériel autre que Dell, téléchargez les pilotes et le logiciel mis à jour depuis le site internet du fournisseur. Vous

trouverez les instructions d'installation des pilotes Dell ControlVault drivers dans Dell ControlVault Drivers.

• Le tableau suivant contient des informations détaillées sur les modèles d'ordinateurs Dell pris en charge avec les cartes réseau SIPR.

Modèles d'ordinateurs Dell - Prise en charge de carte réseau de classe B/SIPR

• Latitude E6440

• Latitude E6540

• Precision M2800

• Precision M4800

• Precision M6800

• Latitude 14 Rugged Extreme

• Latitude 12 Rugged Extreme

• Latitude 14 Rugged

Systèmes d'exploitation du client Advanced Authentication

Systèmes d'exploitation Windows

• Le tableau suivant décrit les systèmes d'exploitation pris en charge.

Systèmes d'exploitation Windows (32 bits et 64 bits)

• Windows 7 SP0-SP1 : Enterprise, Professional, Ultimate

• Windows 8 : Enterprise, Pro

• Windows 8.1 Mise à jour 0-1 : Enterprise Edition, Pro Edition

• Windows 10 : Éducation, Entreprise, Pro Version 1607 Anniversary Update/Redstone 1) jusqu'à la version 1709 ((Mise à jour Fall

Creators Update/Redstone 3)

REMARQUE : Le mode UEFI n'est pas pris en charge sur Windows 7.

Localisation du client Advanced Authentication

• Le client Advanced Authentication est compatible avec l'interface utilisateur multilingue (MUI) et est localisé dans les langues suivantes.

Le mode UEFI et l'authentication avant démarrage prennent en charge les langues suivantes (à l'exception du russe, du chinois

traditionnel et du chinois simplié).

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

11

Langues prises en charge

• EN : anglais • KO : coréen

• FR : français • ZH-CN : chinois simplié

• IT : italien • ZH-TW : chinois traditionnel/de Taïwan

• DE : allemand • PT-BR : portugais brésilien

• ES : espagnol • PT-PT : portugais du Portugal (ibère)

• JA : japonais • RU : russe

Accédez à Obtenir le logiciel.

Client SED

• Pour que l'installation de SED réussisse, l'ordinateur doit disposer d'une connectivité à un réseau laire.

• IPv6 n'est pas pris en charge.

• Après avoir appliqué des règles, préparez-vous à redémarrer l'ordinateur avant de pouvoir les mettre en application.

• Les ordinateurs équipés de disques auto-cryptables ne peuvent pas être utilisés avec des cartes HCA. Il existe des incompatibilités qui

empêchent le provisionnement des accélérateurs HCA. Notez que Dell ne vend pas d'ordinateurs comportant des disques à auto-

cryptage prenant en charge le module HCA. Cette conguration non prise en charge est une conguration après-vente.

• Si l'ordinateur ciblé pour cryptage est équipé d'un accélérateur d'un lecteur à cryptage automatique, vériez que l'option Active

Directory, l'utilisateur doit changer de mot passe lors de la prochaine connexion, est désactivée. L'authentication avant démarrage ne

prend pas en charge cette option Active Directory.

• Dell vous déconseille de changer de méthode d'authentication après avoir activé la règle PBA. Si vous devez changer de méthode

d'authentication, vous devez :

• Supprimez tous les utilisateurs de la PBA.

ou

• Désactivez la PBA, changez de méthode d'authentication, puis ré-activez la PBA.

IMPORTANT:

En raison de la nature du RAID et des SED, la gestion des SED ne prend pas en charge le RAID. RAID=On avec disques SED

présente un problème : le RAID exige un accès au disque pour la lecture et l'écriture des données associées au RAID dans un secteur

élevé non disponible sur un SED verrouillé dès le début, et, pour lire ces données, ne peut pas attendre que l'utilisateur se connecte.

Pour résoudre le problème, dans le BIOS, dénissez l'opération SATA sur AHCI au lieu de RAID=On. Si les pilotes de contrôleur AHCI

ne sont pas pré-installés sur le système d'exploitation, ce dernier achera un écran bleu lors du passage de RAID=On à AHCI.

• La conguration des disques à cryptage automatique pour SED management de Dell est diérente entre les disques NVMe et non

NVMe (SATA).

• Tout disque NVMe utilisé en tant que SED : l'opération SATA du BIOS doit être dénie sur RAID ON, car SED Management de Dell

ne prend pas en charge AHCI sur les disques NVMe.

• Tout disque NVMe utilisé en tant que SED : le mode de démarrage du BIOS doit être UEFI et les ROM de l'option Hérité doivent être

désactivés.

• Tout disque non NVMe utilisé en tant que SED : l'opération SATA du BIOS doit être dénie sur AHCI, car SED Management de Dell

ne prend pas en charge RAID avec les disques non NVMe.

• RAID ON n'est pas pris en charge, car l'accès à la lecture et l'écriture des données RAID (sur un secteur non disponible sur un

lecteur non NVMe verrouillé) n'est pas disponible au démarrage et ne peut attendre de lire ces données après la connexion de

l'utilisateur.

• Le système d'exploitation plante lorsqu'il est transféré de RAID ON à AHCI si les disques du contrôleur AHCI ne sont pas

préinstallés. Pour obtenir des instructions sur le transfert de RAID à AHCI (ou vice-versa), voir http://www.dell.com/support/

article/us/en/19/SLN306460.

12 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

Les lecteurs SED compatibles Opal pris en charge exigent les pilotes Intel Rapid Storage Technology mis à jour, disponibles à l'adresse

http://www.dell.com/support/home/us/en/04/product-support/product/dell-data-protection-encryption/driversDell recommande

Intel Rapid Storage Technology Driver version 15.2.0.0 ou ultérieure avec les disques NVMe.

Pilotes OPAL

• Les lecteurs SED compatibles Opal pris en charge exigent les pilotes Intel Rapid Storage Technology mis à jour, situés sur http://

www.dell.com/support.

Matériel du client SED

• Pour consulter la toute dernière liste de SED compatibles Opal pris en charge avec la gestion des SED, reportez-vous à l'article suivant

de la base de connaissances : http://www.dell.com/support/article/us/en/19/SLN296720.

Modèles informatiques Dell pris en charge avec UEFI

• Le tableau suivant répertorie les modèles d'ordinateurs Dell pris en charge avec UEFI.

Modèles d'ordinateur Dell - Prise en charge d'UEFI

• Latitude 5280

• Latitude 5480

• Latitude 5580

• Latitude 7370

• Latitude 7380

• Latitude E5250

• Latitude E5270

• Latitude E5285

• Latitude E5289 2-en-1

• Latitude E5450

• Latitude E5470

• Latitude E5550

• Latitude E5570

• Latitude E6440

• Latitude E6540

• Latitude E7240

• Latitude E7250

• Latitude E7270

• Latitude E7280

• Latitude E7350

• Latitude 7389 2-en-1

• Latitude E740

• Latitude E7450

• Latitude E7470

• Latitude E7480

• Latitude 12 Rugged Extreme

(modèle 7414)

• Latitude 12 Rugged Tablet

(modèle 7202)

• Latitude 7212 Rugged

Extreme Tablet

• Latitude 14 Rugged Extreme

(modèle 7414)

•Precision M3510

• Precision M3520

• Precision M4800

• Precision M5510

• Precision M5520

• Precision M6800

• Precision M7510

• Precision M7520

• Precision M7710

• Precision M7720

• Precision D5720 tout All-in-

One

• Precision T1700

• Precision T3420

• Precision T3620

• Precision T5810

• Precision T7810

• Precision T7910

• XPS 13 9333

• XPS 13 9350

• XPS 15 9550

• XPS 15 9560

•Optiplex 3040 micro, Mini-

tour et compact

• Optiplex 3046

• OptiPlex 3050 All-In-One

• Tour OptiPlex 3050, petit

facteur de forme, micro

• Optiplex 5040 Mini-tour et

compact

• Tour OptiPlex 5050, petit

facteur de forme, micro

• OptiPlex 7020

• Optiplex 7040 micro, Mini-

tour et compact

• Tour OptiPlex 7050, petit

facteur de forme, micro

• Optiplex 3240 All-In-One

• Optiplex 5055 Ryzen CPU

• OptiPlex 5250 All-In-One

• Precision 5820 tour

• Optiplex 7010

• Optiplex 7440 All-In-One

• OptiPlex 7450 All-In-One

• Precision 7820 tour

• Precision 7920 Rack

• Optiplex 9010

• Optiplex 9020 micro, mini-

tour et compact

• Optiplex 9020 All-In-One

• Optiplex 9030 All-In-One

• Optiplex XE2

•Venue Pro 11 (Modèles

5175/5179)

• Venue Pro 11 (Modèle 7139)

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

13

Modèles d'ordinateur Dell - Prise en charge d'UEFI

• Latitude 14 Rugged

(modèle 5414)

REMARQUE :

Les fonctions d'authentication sont prises en charge avec le mode UEFI sur ces ordinateurs exécutant Windows 8, Windows 8.1 et

Windows 10 avec des disques qualiés SED compatibles OPAL. Les autres ordinateurs exécutant Windows 7, Windows 8, Windows

8.1 et Windows 10 prennent en charge le mode d'Amorçage hérité.

• Pour obtenir la liste des stations d'accueil et des adaptateurs pris en charge avec le client SED, voir la page http://www.dell.com/

support/article/us/en/19/sln296720/.

Claviers internationaux pour le client SED

• Le tableau suivant répertorie les claviers internationaux pris en charge avec l'authentication de préamorçage sur les ordinateurs avec

ou sans UEFI.

Clavier international pris en charge - UEFI

• DE-CH : suisse allemand

• DE-FR : suisse français

Clavier International prise en charge : Non-UEFI

• AR - Arabe (avec lettres latines)

• DE-CH : suisse allemand

• DE-FR : suisse français

Emplacement du client SED

Les clients SED et Advanced Authentication sont compatibles avec l'interface utilisateur multilingue (MUI) et localisés dans les langues

suivantes. Le mode UEFI et l'authentication avant démarrage prennent en charge les langues suivantes (à l'exception du russe, du chinois

traditionnel et du chinois simplié).

Langues prises en charge

• EN : anglais • KO : coréen

• FR : français • ZH-CN : chinois simplié

• IT : italien • ZH-TW : chinois traditionnel/de Taïwan

• DE : allemand • PT-BR : portugais brésilien

• ES : espagnol • PT-PT : portugais du Portugal (ibère)

• JA : japonais • RU : russe

14 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

Systèmes d'exploitation du client SED

• Le tableau suivant décrit les systèmes d'exploitation pris en charge.

Systèmes d'exploitation Windows (32 bits et 64 bits)

• Windows 7 SP0-SP1 : Enterprise, Professionnel (pris en charge par mode Legacy Boot, mais pas par UEFI)

REMARQUE :

Le mode Legacy Boot est pris en charge sur Windows 7. UEFI n'est pas pris en charge sur Windows 7.

Les disques à cryptage automatique NVMe ne sont pas pris en charge avec Windows 7.

• Windows 8 : Enterprise, Pro

• Windows 8.1 : Enterprise Edition, Pro Edition

• Windows 10 : Éducation, Entreprise, Pro Version 1607 Anniversary Update/Redstone 1) jusqu'à la version 1709 ((Mise à jour Fall

Creators Update/Redstone 3)

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Conguration requise pour Encryption Personal

15

Télécharger le logiciel

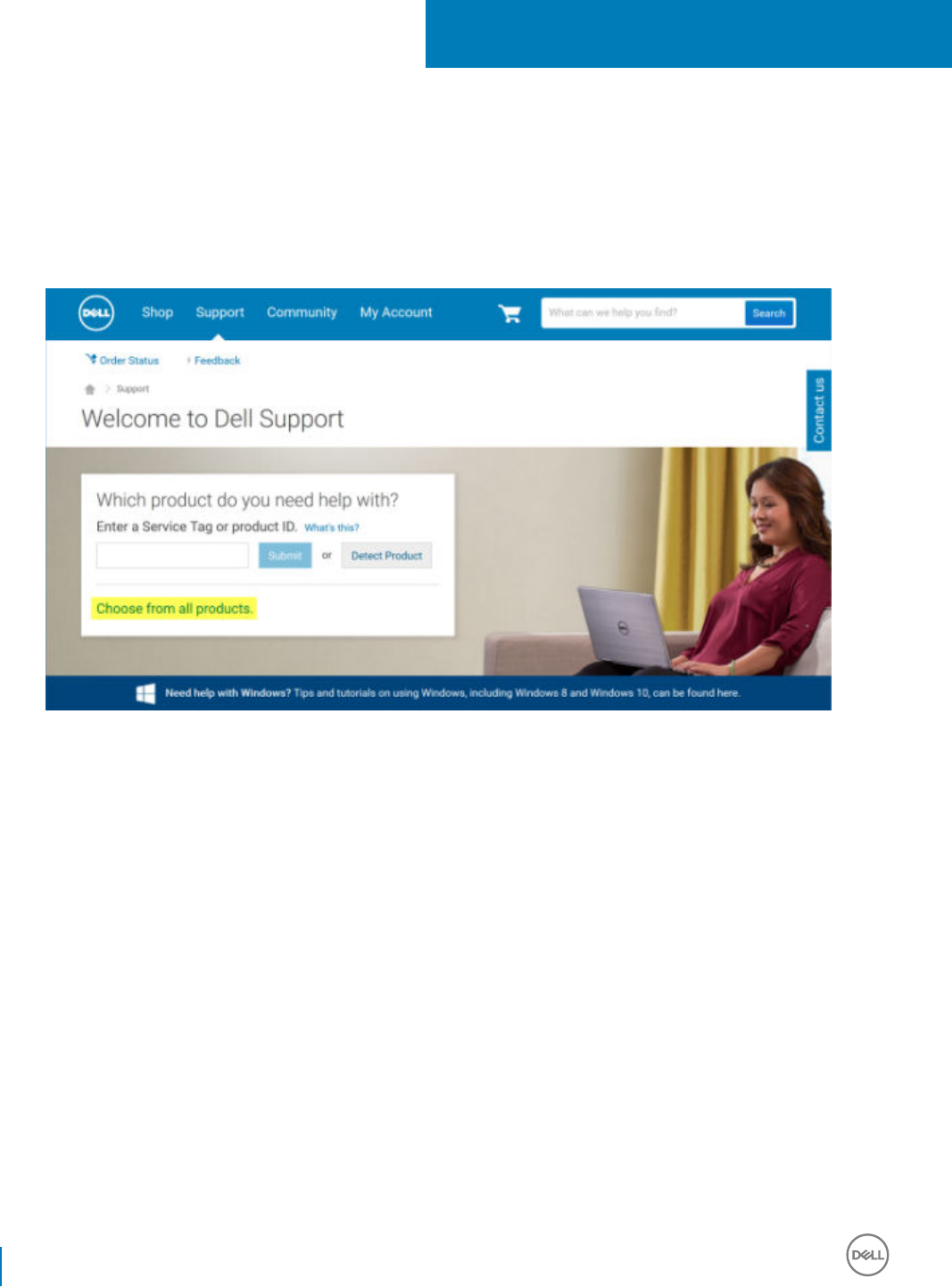

Cette section détaille l'obtention du logiciel depuis dell.com/support. Si vous possédez déjà le logiciel, veuillez ignorer cette section.

Rendez-vous sur dell.com/support pour commencer.

1 Sur la page Web de support Dell, sélectionnez Choisir parmi tous les produits.

2 Sélectionnez Logiciel et sécurité dans la liste des produits.

3 Sélectionnez Solutions de sécurité des points naux dans la section Logiciel et sécurité.

Le site Web se rappellera la sélection initiale.

4 Sélectionnez le produit Dell.

Exemples :

Dell Encryption Enterprise

Dell Endpoint Security Suite Pro

Dell Endpoint Security Suite Enterprise

Dell Data Guardian

5 Sélectionnez Pilotes et téléchargements.

6 Sélectionnez le type de système d'exploitation client souhaité.

7 Sélectionnez Dell Data Security (4 chiers) parmi les options correspondantes. Ceci n'étant qu'un exemple, elles pourront être

légèrement diérentes. Par exemple, il pourra ne pas exister 4 chiers parmi lesquels choisir.

3

16 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Télécharger le logiciel

Installation d'Encryption Personal

Vous pouvez installer Encryption Personal à l'aide du programme d'installation principal (recommandé) ou individuellement en extrayant les

programmes d'installation enfants du programme d'installation principal. Dans les deux cas, Encryption Personal peut être installé par

l'interface utilisateur, à l'aide d'une ligne de commande ou de scripts, par le biais de toute technologie Push disponible dans votre entreprise.

Les utilisateurs devraient consulter les chiers d'aide suivants en cas de besoin au moment de l'application :

• Pour apprendre à utiliser les fonctions du client Encryption, voir Aide concernant Dell Encrypt. Accédez à l'aide depuis <Install dir>:

\Program Files\Dell\Dell Data Protection\Encryption\Help.

• Pour apprendre à utiliser les fonctions d'Encryption External Media, voir l'Aide concernant Encryption External Media. Accédez à l'aide

depuis <Install dir>:\Program Files\Dell\Dell Data Protection\Encryption\EMS.

• Pour apprendre à utiliser les fonctions d'Advanced Authentication, voir l'Aide d'Encryption Personal. Accédez à l'aide depuis <Install dir>:

\Program Files\Dell\Dell Data Protection\Authentication\Help.

Choisir une méthode d'installation

Il existe deux méthodes pour installer le client, sélectionnez l'une des suivantes :

•Installation d'Encryption Personal en utilisant le programme d'installation principal - RECOMMANDÉ

•Installation d'Encryption Personal individuellement à l'aide de programmes d'installation enfant

Installation d'Encryption Personal en utilisant le programme

d'installation principal - RECOMMANDÉ

Pour installer Encryption Personal, le programme d'installation doit trouver le droit approprié sur l'ordinateur. Si le droit approprié est

introuvable, Encryption Personal ne peut pas être installé.

Le programme d'installation Dell est généralement dénommé Programme d'installation principal, car il installe plusieurs clients. Dans le

cas d'Encryption Personal, il installe le client Encryption et le client Advanced Authentication.

Si vous eectuez l'installation à l'aide de l'interface utilisateur du programme d'installation principal, Encryption Personal peut être

installé sur un seul ordinateur à la fois.

Les chiers journaux du Programme d'installation principal sont disponibles à l'adresse C:\ProgramData\Dell\Dell Data Protection

\Installer.

Sélectionnez une méthode :

Installation à l'aide de l'interface utilisateur

Installation à l'aide de la ligne de commande

Installation à l'aide de l'interface utilisateur

Installez le droit sur l'ordinateur cible, si nécessaire.

Copiez DDSSetup.exe sur l'ordinateur local.

Double-cliquez sur DDSSetup.exe pour lancer le programme d'installation.

La boîte de dialogue qui s'ache indique le statut de l'installation des prérequis. Ceci prend quelques minutes.

Cliquez sur Suivant sur l'écran d'accueil.

4

18 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Installation d'Encryption Personal

Lisez le contrat de licence, acceptez-en les termes, puis cliquez sur Suivant.

Cliquez sur Suivant pour installer Encryption Personal à l'emplacement par défaut C:\Program Files\Dell\Dell Data Protection.

Advanced Authentication est installé par défaut et ne peut pas être désélectionné. Il correspond à Security Framework dans le

programme d'installation.

Cliquez sur Suivant.

Cliquez sur Installer pour démarrer l'installation.

Une fenêtre de statut s'ache. Ceci peut prendre plusieurs minutes.

Sélectionnez Oui, je souhaite redémarrer mon ordinateur maintenant, puis cliquez sur Terminer.

Lorsque l'ordinateur redémarre, authentiez-vous dans Windows.

L'installation d'Encryption Personal + Advanced Authentication est terminée.

L'Assistant de conguration d'Encryption Personal et la conguration sont traités séparément.

Une fois l'Assistant de conguration d'Encryption Personal et la conguration terminés, lancez la Console Encryption Personal

Administrator.

Le reste de cette section présente des informations détaillées sur d'autres tâches d'installation et peut être ignoré. Passez aux Assistants de

conguration d'Advanced Authentication et d'Encryption Personal.

Installation à l'aide de la ligne de commande

Installez le droit sur l'ordinateur cible, si nécessaire.

Commutateurs :

Pour une installation avec ligne de commande, les commutateurs doivent être spéciés au préalable. Le tableau suivant indique les

commutateurs disponibles dans le cadre de l'installation.

Commutateur Signication

-y -gm2 Envoi des données à l'auto-extracteur

/S Mode Silencieux

/z Envoi des données à la variable système InstallScript CMDLINE

Paramètres :

Le tableau suivant indique les paramètres disponibles dans le cadre de l'installation.

Paramètres

InstallPath=chemin de l'emplacement d'installation alternatif.

FEATURES=PE

ENTITLEMENT=clé de droit d'Encryption Personal

: Ce paramètre peut uniquement être utilisé avec Encryption Personal

Exemple d'installation par ligne de commande

Bien que le redémarrage soit supprimé dans ces exemples, il peut être nécessaire de redémarrer l'ordinateur. Le cryptage ne pourra

commencer que lorsque l'ordinateur aura redémarré.

Veillez à placer une valeur contenant un ou plusieurs caractères spéciaux, tels qu'un espace, entre des guillemets d'échappement (sans

programmation spéciale).

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Installation d'Encryption Personal

19

Les lignes de commande tiennent compte de la casse.

L'exemple suivant correspond à l'installation d'Client Encryption (installation silencieuse, pas de redémarrage et installation dans

l'emplacement par défaut C:\Program Files\Dell\Dell Data Protection) en transmettant la clé de droit directement au programme

d'installation.

DDPE_XXbit_setup.exe /s /v"ENTITLEMENT=1:PE:

{47de1ae3-40dc-47f4-8112-86149d9d642d}:qTT0VPKdMzihsKCQddXTD3cAtX5PRCyLTa5ZOHkSPpI= /l*v c:\Shieldinstall.log /qn /

norestart"

L'exemple suivant correspond à l'installation d'Encryption Personal et d'Advanced Authentication (installation silencieuse, pas de

redémarrage et installation dans l'emplacement par défaut C:\Program Files\Dell\Dell Data Protection).

DDSSetup.exe -y -gm2 /S /z"\"FEATURE=PE\""

L'exemple suivant correspond à l'installation d'Encryption Personal et d'Advanced Authentication (installation silencieuse, pas de

redémarrage et installation dans l'emplacement alternatif C:\Program Files\Dell\My_New_Folder).

DDSSetup.exe -y -gm2 /S /z"\"FEATURE=PE, InstallPath=C:\Program Files\Dell\My_New_Folder\""

Une fois l'ordinateur redémarré, authentiez-vous dans Windows.

L'installation d'Encryption Personal + Advanced Authentication est terminée.

L'Assistant de conguration d'Encryption Personal et la conguration sont traités séparément.

Une fois l'Assistant de conguration d'Encryption Personal et la conguration terminés, lancez la Console Encryption Personal

Administrator.

Le reste de cette section présente des informations détaillées sur d'autres tâches d'installation et peut être ignoré. Accédez aux

Assistants de conguration d'Advanced Authentication et de Personal Edition.

Installation d'Encryption Personal individuellement à l'aide de

programmes d'installation enfant

Pour installer Encryption Personal à l'aide de programmes d'installation enfant, vous devez préalablement extraire les chiers exécutables

enfant du programme d'installation principal. Voir Extraire les programmes d'installation enfants du programme d'installation principal. Après

avoir terminé, revenez à cette section.

Installation par ligne de commande

Les commutateurs et les paramètres de ligne de commande sont sensibles à la casse.

Veillez à inclure une valeur contenant un ou plusieurs caractères spéciaux, tels qu'un espace dans la ligne de commande, entre des

guillemets d'échappement.

Utilisez ces programmes d'installation pour installer les clients à l'aide d'une installation avec script, de chiers séquentiels ou de toute

autre technologie Push disponible dans votre entreprise.

Le redémarrage a été supprimé dans les exemples de ligne de commande. Cependant, un redémarrage éventuel est requis. Le cryptage

ne pourra commencer que lorsque l'ordinateur aura redémarré.

Fichiers journaux : Windows crée des chiers journaux d'installation uniques pour l'utilisateur connecté à %Temp%, accessibles dans C:

\Users\ <UserName> \AppData\Local\Temp.

Si vous décidez d'ajouter un chier journal distinct lorsque vous exécutez le programme d'installation, assurez-vous que le chier journal

possède un nom unique, car les chiers journaux de programme d'installation enfant ne s'ajoutent pas. La commande .msi standard peut

être utilisée pour créer un chier journal en utilisant /l*v C:\<any directory>\<any log le name>.log.

Tous les programmes d'installation enfants utilisent les mêmes options d'achage et commutateurs .msi de base, sauf lorsque cela est

précisé, pour les installations avec ligne de commande. Les commutateurs doivent être indiqués en premier. Le commutateur /v est

requis et nécessite un argument. D'autres paramètres gurent dans un argument transmis au commutateur /v.

20 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Installation d'Encryption Personal

Les options d'achage peuvent être spéciées en n d'argument transmis au commutateur /v, pour obtenir le comportement voulu.

N'utilisez pas /q et /qn dans la même ligne de commande. Utilisez uniquement ! et - après /qb.

Commutateur Signication

/v Transmission des variables au chier .msi dans le chier .exe

/s Mode Silencieux

/i Mode d'installation

Option Signication

/q Boîte de dialogue Aucune progression, se réinitialise après la n du processus

/qb Boîte de dialogue de progression contenant le bouton Annuler invite à redémarrer

/qb- Boîte de dialogue de progression avec bouton Annuler: redémarre automatiquement à la

n du processus

/qb! Boîte de dialogue de progression sans bouton Annuler : vous invite à eectuer un

redémarrage

/qb!- Boîte de dialogue de progression sans le bouton Annuler, redémarre automatiquement une

fois le processus terminé

/qn Pas d'interface utilisateur

Installer les pilotes

Les pilotes et micrologiciel de Dell ControlVault, les lecteurs d'empreintes digitales et les cartes à puce ne sont pas inclus au programme

d'installation principal ou aux chiers exécutables de programme d'installation enfant. Les pilotes et le micrologiciel doivent être

conservés à jour et peuvent être téléchargés à partir de http://www.dell.com/support en sélectionnant votre modèle d'ordinateur.

Téléchargez les pilotes et le logiciel appropriés en fonction de votre matériel d'authentication.

Dell ControlVault

NEXT Biometrics Fingerprint Driver

Pilote Validity FingerPrint Reader 495

Pilote de carte à puce O2Micro

Si vous installez du matériel autre que Dell, téléchargez les pilotes et le logiciel mis à jour depuis le site internet du fournisseur.

Puis :

Installez les clients Advanced Authentication

Les utilisateurs se connectent par l'intermédiaire de l'authentication avant démarrage au moyen de leur mot de passe Windows.

Localisez le chier dans C:\extracted\Encryption Management Agent et C:\extracted\Advanced Authentication\<x64/x86>.

Exemple d'installation par ligne de commande

\Encryption Management Agent

L'exemple suivant correspond à l'installation de Security Framework (installation silencieuse, pas de redémarrage et est installé dans

l'emplacement par défaut suivant : C:\Program Files\Dell\Dell Data Protection).

EMAgent_XXbit_setup.exe /s /v"/norestart /qn"

:

Ce client est nécessaire à l'authentication avancée dans la version 8.x.

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Installation d'Encryption Personal

21

Puis :

\Advanced Authentication\x64

L'exemple suivant correspond à l'installation d'Advanced Authentication (installation silencieuse, pas de redémarrage, installation à

l'emplacement par défaut C:\Program Files\Dell\Dell Data Protection).

setup.exe /s /v"/norestart /qn"

Puis :

Installer le client Encryption

Passez en revue les exigences du Client Encryption si votre organisation utilise un certicat signé par une autorité racine telle

qu'EnTrust or Verisign. Une modication de paramètre de registre est nécessaire sur l'ordinateur client pour activer la validation du

certicat.

Localisez le chier sur C:\extracted\Encryption.

Exemple d'installation par ligne de commande

L'exemple suivant correspond à l'installation d'Encryption Personal, Encrypt for Sharing, avec masquage des icônes de recouvrement,

aucune boîte de dialogue, aucune barre de progression et sans redémarrage.

DDPE_XXbit_setup.exe /s /v"HIDEOVERLAYICONS=1 REBOOT=ReallySuppress /qn"

Une fois l'ordinateur redémarré, authentiez-vous dans Windows.

L'installation d'Encryption Personal + Advanced Authentication est terminée. L'Assistant de conguration d'Encryption Personal et la

conguration sont traités séparément.

Passez aux Assistants de conguration d'Advanced Authentication et d'Encryption Personal.

22 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Installation d'Encryption Personal

Assistants de conguration d'Advanced

Authentication et d'Encryption Personal

Connectez-vous avec vos nom d'utilisateur et mot de passe Windows. Vous accédez en toute transparence à Windows. L'interface peut

présenter un aspect diérent de celui auquel vous êtes habitué.

1 Vous pouvez être invité par UAC à exécuter l'application. Si oui, cliquez sur Oui.

2 L'Assistant Activation d'Advanced Authentication s'ache après le redémarrage de l'installation initiale. Cliquez sur Suivant.

3 Saisissez et entrez de nouveau un nouveau mot de passe d'Administrateur de cryptage (EAP). Cliquez sur Suivant.

4 Pour stocker les informations de restauration, saisissez un emplacement de sauvegarde sur un lecteur réseau ou un support amovible,

puis cliquez sur Suivant.

5 Cliquez sur Appliquer pour commencer l'activation d'Advanced Authentication.

Une fois l'Assistant Activation d'Advanced Authentication terminé, passez à l'étape suivante.

6 Lancez l'Assistant de conguration d'Encryption Personal à partir de l'icône Dell Data Security dans la barre d'état système (il peut se

lancer automatiquement).

Cet Assistant Conguration facilite l'utilisation du cryptage pour protéger les informations qui gurent sur l'ordinateur. Si cet Assistant

n'est pas terminé, le cryptage ne peut pas commencer.

Lisez l'écran d'accueil, puis cliquez sur Suivant.

7 Sélectionnez un modèle de règles. Le modèle de règles établit les paramètres de règles par défaut du cryptage.

Une fois la conguration initiale terminée, vous pouvez facilement appliquer un autre modèle de règles ou personnaliser le modèle

sélectionné dans la console locale de gestion.

Cliquez sur Suivant.

8 Veuillez prendre en compte l'avertissement concernant le mot de passe Windows. Pour créer un mot de passe Windows maintenant,

voir Exigences.

9 Créez un caractère 8-127 Mot de passe administrateur de cryptage (EAP) et conrmez. Le mot de passe doit comporter des

caractères alphabétiques, numériques et spéciaux. Ce mot de passe peut être identique à l'EAP que vous avez déni pour Advanced

Authentication, mais il n'est pas associé à celui-ci. Enregistrez et sauvegardez ce mot de passe en lieu sûr. Cliquez sur Suivant.

10 Cliquez sur Parcourir pour choisir un lecteur réseau ou un périphérique amovible pour sauvegarder vos clés de cryptage (qui sont

encapsulées dans l'application LSARecovery_[hostname].exe).

Ces clés servent à récupérer vos données, suite à certaines défaillances de l'ordinateur.

Vous devrez parfois les sauvegarder à nouveau après certaines modications de règles de cryptage. Si le disque réseau ou le

périphérique amovible est disponible, la sauvegarde des clés de cryptage est eectuée en arrière-plan. Toutefois, si l'emplacement n'est

pas disponible (ex. : le périphérique amovible original n'est pas inséré), les modications de règles ne prennent eet qu'après la

sauvegarde manuelle des clés.

REMARQUE : Pour en savoir plus sur la sauvegarde manuelle des clés de cryptage, cliquez sur « ? > Aide » dans l'angle

supérieur droit de la console de gestion locale ou sur Démarrer > Dell > Cryptage - Aide.

Cliquez sur Suivant.

11 La liste des paramètres de cryptage s'ache sur l'écran Conrmer les paramètres de cryptage. Vériez les éléments, et si les

paramètres sont corrects, cliquez sur Conrmer.

La conguration de l'ordinateur démarre. Une barre de statut indique l'avancée du processus de conguration.

12 Cliquez sur Terminer pour terminer la conguration.

5

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Assistants de conguration d'Advanced Authentication et d'Encryption Personal

23

13 Un redémarrage est requis une fois l'ordinateur conguré pour le cryptage. Cliquez sur Redémarrer maintenant ou vous pouvez

reporter le redémarrage 5 x 20 minutes chacun.

14 Une fois l'ordinateur redémarré, ouvrez la Console de gestion locale depuis le menu Démarrer pour acher l'état du cryptage.

Le cryptage s'eectue en arrière-plan. La Console de gestion locale peut être ouverte ou fermée. Le cryptage des chiers n'en sera pas

aecté. Vous pouvez continuer à utiliser votre système lors du cryptage.

15 Lorsque le balayage est terminé, l'ordinateur redémarre une fois de plus.

Une fois tous les balayages et redémarrages terminés, vous pouvez vérier l'état de conformité en lançant la Console de gestion locale.

La mention « Conforme » s'ache en regard du nom du disque.

24 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Assistants de conguration d'Advanced Authentication et d'Encryption Personal

Congurer les paramètres de Dell Encryption

Management Agent

Les paramètres par défaut d'Advanced Authentication permettent aux administrateurs et aux utilisateurs d'utiliser Advanced Authentication

immédiatement après l'activation, sans aucune conguration supplémentaire. Les utilisateurs sont ajoutés automatiquement comme

utilisateurs Advanced Authentication lorsqu'ils se connectent à l'ordinateur avec leur mot de passe Windows, mais l'authentication

Windows multifacteur n'est pas activée par défaut.

Pour congurer les fonctions d'Advanced Authentication, vous devez être administrateur sur l'ordinateur.

Changement du mot de passe de l'administrateur et

de l'emplacement de sauvegarde

Après l'activation d'Advanced Authentication, le mot de passe de l'administrateur et l'emplacement de sauvegarde peuvent être changés, si

nécessaire.

1 En tant qu'administrateur, lancez la console Dell Data Security à partir du raccourci sur le bureau.

2 Cliquez sur la mosaïque Paramètres d'administrateur.

3 Dans la boîte de dialogue Authentication, entrez le mot de passe d'administrateur qui a été conguré pendant l'activation, puis cliquez

sur OK.

4 Cliquez sur l'onglet Paramètres administrateur.

5 Dans la page Modier le mot de passe administrateur, si vous souhaitez modier le mot de passe, entrez un nouveau mot de passe

contenant 8 à 32 caractères et comprenant au moins une lettre, un chire et un caractère spécial.

6 Saisissez à nouveau le mot de passe pour le conrmer, puis cliquez sur Appliquer.

7 Pour modier l'emplacement de stockage de la clé de récupération, dans le panneau de gauche, sélectionnez Modier l'emplacement

de sauvegarde.

8 Sélectionnez un nouvel emplacement pour la sauvegarde, puis cliquez sur Appliquer.

Le chier de sauvegarde doit être enregistré soit sur un lecteur réseau, soit sur un support amovible. Il contient les clés nécessaires à la

récupération des données sur l'ordinateur. Dell ProSupport doit avoir accès à ce chier pour pouvoir vous aider à récupérer les

données.

Les données de récupération sont sauvegardées automatiquement à l'emplacement déni. Si l'emplacement n'est pas disponible (par

exemple, si votre clé USB de sauvegarde n'est pas insérée), Advanced Authentication vous invitera à indiquer un emplacement où

sauvegarder vos données. L'accès aux données de récupération est requis pour commencer le cryptage.

Conguration de l'outil de cryptage (Encryption) et de

l'authentication avant démarrage (Preboot

Authentication)

Le cryptage et l'authentication avant démarrage (Preboot Authentication, PBA) sont disponibles si votre ordinateur est équipé d'un lecteur

à auto-cryptage (SED). Les deux fonctions sont congurées via l'onglet Cryptage visible uniquement si l'ordinateur est doté d'un lecteur à

autocryptage (SED). Lorsque vous activez l'une ou l'autre des fonctions de cryptage ou de PBA, l'autre fonction est également activée.

6

Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Congurer les paramètres de Dell Encryption Management Agent

25

Avant l'activation du cryptage et PBA, Dell recommande de vous enregistrer et d'activer les questions de récupération an de pouvoir

récupérer le mot de passe si vous l'avez perdu. Pour en savoir plus, voir Congurer les Options de connexion.

Conguration du cryptage et de l'authentication PBA (Preboot Authentication) :

1 Dans la console Data Security, cliquez sur la mosaïque Paramètres d'administrateur.

2 Vériez que l'emplacement de sauvegarde est accessible depuis l'ordinateur.

REMARQUE : Si, lors de l'activation du cryptage, le message « Emplacement de sauvegarde introuvable » s'ache et que

l'emplacement de sauvegarde se trouve sur un lecteur USB, le lecteur n'est pas connecté ou il est connecté dans un autre

logement que celui utilisé lors de la sauvegarde. Si le message s'ache et que l'emplacement de sauvegarde se trouve sur

un lecteur réseau, le lecteur est inaccessible depuis l'ordinateur. S'il est nécessaire de changer l'emplacement de

sauvegarde, dans l'onglet Paramètres administrateur, sélectionnez Changer l'emplacement de sauvegarde pour remplacer

l'emplacement par le logement ou le lecteur accessible actuel. Quelques secondes après la redénition de l'emplacement, le

processus d'activation du cryptage peut continuer.

3 Cliquez sur l'onglet Cryptage, puis sur Crypter.

4 Dans la page d'accueil, cliquez sur Suivant.

5 Dans la page Stratégie avant démarrage, modiez ou conrmez les valeurs suivantes, puis cliquez sur Suivant.

Tentatives de connexion d'un utilisateur

non placé en mémoire cache

MCW7

Tentatives de connexion d'un utilisateur

placé en mémoire cache

Nombre de fois qu'un utilisateur connu peut tenter de se connecter.

Tentatives de réponse aux questions de

récupération

Nombre de fois que l'utilisateur peut tenter d'entrer la réponse correcte.

Activer un mot de passe de suppression de

cryptage

Sélectionnez pour l'activer.

Entrez le mot de passe de suppression de

cryptage

Un mot ou un code de 100 caractères maximum, servant de mécanisme de sécurité en

cas de défaillance. Si vous entrez ce mot ou code dans le champ du nom d'utilisateur ou

du mot de passe pendant l'authentication PBA, vous supprimez les jetons

d'authentication de tous les utilisateurs et vous verrouillez le SED. Ensuite, seul

l'administrateur peut forcer le déverrouillage du périphérique.

N'entrez rien dans ce champ si vous ne voulez pas disposer d'un mot de passe

d'eacement cryptographique en cas d'urgence.

6 Dans la page Personnalisation du prédémarrage, entrez le texte à acher dans l'écran Preboot Authentication (PBA), puis cliquez sur

Suivant.

Texte du titre de prédémarrage Ce texte s'ache dans l'écran PBA. Si vous n'entrez rien dans ce champ, aucun titre ne s'ache. Le

texte n'est pas renvoyé à la ligne. Si vous entrez plus de 17 caractères, le texte est tronqué.

Texte du service clientèle Ce texte s'ache sur la page des informations de support de PBA. Dell recommande de

personnaliser ce message an d'y inclure les instructions à suivre pour contacter votre service

d'assistance ou administrateur de sécurité. Si ce champ n'est pas renseigné, aucune information

concernant les coordonnées du service d'assistance ne s'achera. Le renvoi à la ligne automatique

se produit au niveau du mot et non pas du caractère. Ainsi, si un mot comporte plus d'une

cinquantaine de caractères, il ne bénéciera pas de renvoi à la ligne automatique et aucune barre de

délement ne sera proposée. Le texte sera donc tronqué.

Avertissement légal Ce texte s'ache avant que l'utilisateur ne soit autorisé à se connecter au périphérique. Par

exemple : « En cliquant sur OK, vous acceptez la politique d'utilisation de l'ordinateur ». Si vous

n'entrez pas de texte dans ce champ, aucun texte ou bouton OK/Annuler ne s'ache. Le renvoi à la

ligne automatique se produit au niveau du mot et non pas du caractère. Ainsi, si un mot comporte

26 Dell Data Security Guide d'installation de Dell Data Security Encryption Personal

Congurer les paramètres de Dell Encryption Management Agent

plus d'une cinquantaine de caractères, il ne bénéciera pas de renvoi à la ligne automatique et

aucune barre de délement ne sera proposée. Le texte sera donc tronqué.

7 Dans la page récapitulative, cliquez sur Appliquer.

8 Lorsque vous y êtes invité, cliquez sur Arrêter.

Un arrêt complet est requis pour que le cryptage soit lancé.

9 Après l'arrêt, redémarrez l'ordinateur.

L'authentication est maintenant gérée par Security Tools. Les utilisateurs doivent se connecter dans l'écran d'authentication avant

démarrage (PBA) avec leurs mots de passe Windows.

Modier les paramètres de cryptage et d'authentication avant

démarrage

Après l'activation du cryptage et la conguration de la stratégie de prédémarrage et la personnalisation initiales, les actions suivantes sont

disponibles dans l'onglet Cryptage :

Modier la politique ou la personnalisation avant démarrage - Cliquez sur l'onglet Cryptage, puis cliquez sur Modier.

Décrypter le lecteur à autocryptage, par exemple, pour la désinstallation : cliquez sur Décrypter.

Après l'activation du cryptage et la conguration de la stratégie de prédémarrage et la personnalisation initiales, les actions suivantes sont

disponibles dans l'onglet Paramètres de prédémarrage :

Modier les règles ou la personnalisation du prédémarrage : cliquez sur l'onglet Paramètres de démarrage et sélectionnez

Personnalisation du prédémarrage ou Règles de connexion avant démarrage.

Dénition des options d'authentication

Les commandes dans l'onglet Authentication des paramètres de l'administrateur vous permettent de dénir les options d'ouverture de