Dell Poweredge C6400 Integrated Remote Access Controller 9 バージョン 3.15.15.15 ユーザーズガイド User Manual Power Edge Installation And Service Idrac9 Lifecycle V3151515 Users Guide Ja Jp

User Manual: Dell poweredge-c6400 Dell PowerEdge C6400 Dell PowerEdge C6400 Installation and Service Manual Installation and Service Manual

Open the PDF directly: View PDF ![]() .

.

Page Count: 358 [warning: Documents this large are best viewed by clicking the View PDF Link!]

- Integrated Dell Remote Access Controller 9 バージョン 3.15.15.15 ユーザーズガイド

- 概要

- iDRAC へのログイン

- カスタマイズ可能なセキュリティバナー

- ローカルユーザー、Active Directory ユーザー、または LDAP ユーザーとしての iDRAC へのログイン

- スマートカードを使用したローカルユーザーとしての iDRAC へのログイン

- シングルサインオンを使用した iDRAC へのログイン

- リモート RACADM を使用した iDRAC へのアクセス

- ローカル RACADM を使用した iDRAC へのアクセス

- ファームウェア RACADM を使用した iDRAC へのアクセス

- システム正常性の表示

- 公開キー認証を使用した iDRAC へのログイン

- 複数の iDRAC セッション

- SMCLP を使用した iDRAC へのアクセス

- デフォルトパスワードの安全化

- デフォルトログインパスワードの変更

- デフォルトパスワード警告メッセージの有効化または無効化

- IP ブロック

- ウェブインタフェースを使用した OS to iDRAC パススルーの有効化または無効化

- RACADM を使用したアラートの有効化または無効化

- 管理下システムのセットアップ

- iDRAC の設定

- iDRAC と管理下システム情報の表示

- iDRAC 通信のセットアップ

- ユーザーアカウントと権限の設定

- システムロックダウンモード

- シングルサインオンまたはスマートカードログインのための iDRAC の設定

- アラートを送信するための iDRAC の設定

- iDRAC 9 Group Manager

- ログの管理

- 電源の監視と管理

- ネットワークデバイスのインベントリ、監視、および設定

- ストレージデバイスの管理

- BIOS 設定

- 仮想コンソールの設定と使用

- iDRAC サービスモジュールの使用

- サーバー管理用 USB ポートの使用

- iDRAC Quick Sync 2 の使用

- 仮想メディアの管理

- VMCLI ユーティリティのインストールと使用

- vFlash SD カードの管理

- SMCLP の使用

- オペレーティングシステムの導入

- iDRAC を使用した管理下システムのトラブルシューティング

- iDRAC への SupportAssist の統合

- よくあるお問い合わせ(FAQ)

- システムイベントログ

- ネットワークセキュリティ

- Active Directory

- シングルサインオン

- スマートカードログイン

- 仮想コンソール

- 仮想メディア

- vFlash SD カード

- SNMP 認証

- ストレージデバイス

- iDRAC サービスモジュール

- RACADM

- デフォルトパスワードを calvin に永久に設定する

- その他

- OS をインストールすると、ホスト名が自動的に表示 / 変更される場合も、されない場合もあります。

- ブレードサーバの iDRAC IP アドレスを検索するには、どうすればよいですか?

- ブレードサーバーに関連する CMC IP アドレスはどのように検索すればよいですか?

- ラックおよびタワーサーバーの iDRAC IP アドレスはどのように検索すればよいですか?

- iDRAC ネットワーク接続が機能しません。

- ブレードサーバーをシャーシに挿入して電源スイッチを押しましたが、電源がオンになりません。

- iDRAC の管理者ユーザー名とパスワードを取得するには、どうすればよいですか?

- シャーシ内のシステムのスロット名を変更するには、どうすればよいですか?

- ブレードサーバーの起動中に iDRAC が応答しません。

- 管理下サーバーの起動を試行すると、電源インジケータは緑色ですが、POST またはビデオが表示されません。

- 使用事例シナリオ

- アクセスできない管理下システムのトラブルシューティング

- システム情報の取得とシステム正常性の評価

- アラートのセットアップと電子メールアラートの設定

- システムイベントログと Lifecycle ログの表示とエクスポート

- iDRAC ファームウェアをアップデートするためのインタフェース

- 正常なシャットダウンの実行

- 新しい管理者ユーザーアカウントの作成

- サーバのリモートコンソールの起動と USB ドライブのマウント

- 連結された仮想メディアとリモートファイル共有を使用したベアメタル OS のインストール

- ラック密度の管理

- 新しい電子ライセンスのインストール

- 一度のホストシステム再起動における複数ネットワークカードへの IO アイデンティティ構成設定の適用

Integrated Dell Remote Access Controller 9 バージ

ョン 3.15.15.15 ユーザーズガイド

メモ、注意、警告

メモ: 製品を使いやすくするための重要な情報を説明しています。

注意: ハードウェアの損傷やデータの損失の可能性を示し、その問題を回避するための方法を説明しています。

警告: 物的損害、けが、または死亡の原因となる可能性があることを示しています。

著作権 © 2017 すべての著作権は Dell Inc. またはその子会社にあります。 Dell、EMC、およびその他の商標は、Dell Inc. またはその子会社の商標です。その他の商標

は、それぞれの所有者の商標である場合があります。

2017 - 12

Rev. A00

目次

1 概要.............................................................................................................................................................. 17

iDRAC With Lifecycle Controller を使用するメリット....................................................................................................... 18

主な機能............................................................................................................................................................................ 18

本リリースの新機能.............................................................................................................................................................21

本ガイドの使用方法...........................................................................................................................................................21

対応ウェブブラウザ...............................................................................................................................................................21

サポートされる OS とハイパーバイザ..............................................................................................................................21

iDRAC ライセンス............................................................................................................................................................... 22

ライセンスのタイプ..........................................................................................................................................................22

ライセンスの取得方法..................................................................................................................................................22

ライセンス操作..............................................................................................................................................................22

iDRAC8 と iDRAC9 のライセンス機能............................................................................................................................... 23

iDRAC にアクセスするためのインタフェースとプロトコル....................................................................................................... 29

iDRAC ポート情報..............................................................................................................................................................31

その他の必要マニュアル......................................................................................................................................................32

ソーシャルメディアリファレンス...............................................................................................................................................33

デルへのお問い合わせ........................................................................................................................................................33

デルサポートサイトからの文書へのアクセス.........................................................................................................................33

2 iDRAC へのログイン....................................................................................................................................... 35

カスタマイズ可能なセキュリティバナー................................................................................................................................. 35

ローカルユーザー、Active Directory ユーザー、または LDAP ユーザーとしての iDRAC へのログイン................................ 36

スマートカードを使用したローカルユーザーとしての iDRAC へのログイン............................................................................ 36

スマートカードを使用した Active Directory ユーザーとしての iDRAC へのログイン..................................................... 37

シングルサインオンを使用した iDRAC へのログイン ........................................................................................................... 37

iDRAC ウェブインタフェースを使用した iDRAC SSO へのログイン................................................................................ 37

CMC ウェブインタフェースを使用した iDRAC SSO へのログイン.................................................................................. 38

リモート RACADM を使用した iDRAC へのアクセス..........................................................................................................38

リモート RACADM を Linux 上で使用するための CA 証明書の検証........................................................................38

ローカル RACADM を使用した iDRAC へのアクセス......................................................................................................... 39

ファームウェア RACADM を使用した iDRAC へのアクセス................................................................................................. 39

システム正常性の表示...................................................................................................................................................... 39

公開キー認証を使用した iDRAC へのログイン..................................................................................................................39

複数の iDRAC セッション....................................................................................................................................................40

SMCLP を使用した iDRAC へのアクセス..........................................................................................................................40

デフォルトパスワードの安全化............................................................................................................................................40

デフォルトの iDRAC パスワードのローカルでのリセット...................................................................................................40

デフォルトの iDRAC パスワードのリモートでのリセット.................................................................................................... 41

デフォルトログインパスワードの変更....................................................................................................................................42

ウェブインタフェースを使用したデフォルトログインパスワードの変更...............................................................................42

RACADM を使用したデフォルトログインパスワードの変更.......................................................................................... 42

目次 3

iDRAC 設定ユーティリティを使用したデフォルトログインパスワードの変更................................................................... 43

デフォルトパスワード警告メッセージの有効化または無効化 .............................................................................................43

IP ブロック............................................................................................................................................................................43

ウェブインタフェースを使用した OS to iDRAC パススルーの有効化または無効化............................................................ 44

RACADM を使用したアラートの有効化または無効化..................................................................................................... 44

3 管理下システムのセットアップ.......................................................................................................................... 45

iDRAC IP アドレスのセットアップ......................................................................................................................................... 45

iDRAC 設定ユーティリティを使用した iDRAC IP のセットアップ....................................................................................46

CMC ウェブインタフェースを使用した iDRAC IP のセットアップ.....................................................................................48

プロビジョニングサーバーの有効化................................................................................................................................49

自動設定を使用したサーバーとサーバコンポーネントの設定...................................................................................... 50

セキュリティ向上のためのハッシュパスワードの使用...................................................................................................... 56

ローカル管理者アカウント設定の変更............................................................................................................................... 57

管理下システムの場所のセットアップ................................................................................................................................. 57

ウェブインタフェースを使用した管理下システムの場所のセットアップ............................................................................58

RACADM を使用した管理下システムの場所のセットアップ........................................................................................58

iDRAC 設定ユーティリティを使用した管理下システムの場所のセットアップ................................................................ 58

システムパフォーマンスと電力消費の最適化..................................................................................................................... 58

iDRAC ウェブインタフェースを使用したサーマル設定の変更........................................................................................ 58

RACADM を使用した温度設定の変更..................................................................................................................... 60

iDRAC 設定ユーティリティを使用したサーマル設定の変更......................................................................................... 63

管理ステーションのセットアップ............................................................................................................................................63

iDRAC へのリモートアクセス..........................................................................................................................................64

対応ウェブブラウザの設定.................................................................................................................................................. 64

Internet Explorer の設定............................................................................................................................................64

Mozilla Firefox の設定................................................................................................................................................65

仮想コンソールを使用するためのウェブブラウザの設定................................................................................................66

ウェブインタフェースのローカライズバージョンの表示...................................................................................................... 69

デバイスファームウェアのアップデート....................................................................................................................................70

iDRAC ウェブインタフェースを使用したファームウェアのアップデート............................................................................... 72

自動ファームウェアアップデートのスケジュール設定.......................................................................................................73

RACADM を使用したデバイスファームウェアのアップデート...........................................................................................74

CMC ウェブインタフェースを使用したファームウェアのアップデート..................................................................................74

DUP を使用したファームウェアのアップデート................................................................................................................75

リモート RACADM を使用したファームウェアのアップデート.......................................................................................... 75

Lifecycle Controller Remote Services を使用したファームウェアのアップデート........................................................ 76

iDRAC からの CMC ファームウェアのアップデート..........................................................................................................76

ステージングされたアップデートの表示と管理..................................................................................................................... 77

iDRAC ウェブインタフェースを使用したステージングされたアップデートの表示と管理....................................................77

RACADM を使用したステージングされたアップデートの表示と管理............................................................................77

デバイスファームウェアのロールバック....................................................................................................................................77

iDRAC ウェブインタフェースを使用したファームウェアのロールバック............................................................................... 78

CMC ウェブインタフェースを使用したファームウェアのロールバック................................................................................. 78

4目次

RACADM を使用したファームウェアのロールバック....................................................................................................... 79

Lifecycle Controller を使用したファームウェアのロールバック.......................................................................................79

Lifecycle Controller-Remote Services を使用したファームウェアのロールバック........................................................79

iDRAC のリカバリ.......................................................................................................................................................... 79

サーバープロファイルのバックアップ....................................................................................................................................... 79

iDRAC ウェブインタフェースを使用したサーバープロファイルのバックアップ..................................................................... 80

RACADM を使用したサーバプロファイルのバックアップ.................................................................................................80

サーバープロファイルの自動バックアップのスケジュール..................................................................................................80

サーバープロファイルのインポート.........................................................................................................................................82

簡単な復元................................................................................................................................................................. 82

iDRAC ウェブインタフェースを使用したサーバープロファイルのインポート.......................................................................82

RACADM を使用したサーバプロファイルのインポート...................................................................................................83

復元操作の順序......................................................................................................................................................... 83

他のシステム管理ツールを使用した iDRAC の監視..........................................................................................................83

サーバ設定プロファイルのサポート - インポートおよびエクスポート......................................................................................83

BIOS 設定(F2)からのセキュアブート設定.................................................................................................................... 84

有効なファイル形式......................................................................................................................................................84

BIOS recovery.................................................................................................................................................................. 85

4 iDRAC の設定.............................................................................................................................................. 86

iDRAC 情報の表示........................................................................................................................................................... 87

ウェブインタフェースを使用した iDRAC 情報の表示.....................................................................................................87

RACADM を使用した iDRAC 情報の表示................................................................................................................ 88

ネットワーク設定の変更..................................................................................................................................................... 88

ウェブインタフェースを使用したネットワーク設定の変更................................................................................................88

ローカル RACADM を使用したネットワーク設定の変更..............................................................................................89

IP フィルタの設定..........................................................................................................................................................89

FIPS モード.........................................................................................................................................................................90

FIPS モードのサポートと検証済み FIPS との違い....................................................................................................... 90

FIPS モードの有効化................................................................................................................................................... 91

FIPS モードの無効化................................................................................................................................................... 91

サービスの設定....................................................................................................................................................................91

ウェブインタフェースを使用したサービスの設定............................................................................................................. 92

RACADM を使用したサービスの設定......................................................................................................................... 92

HTTPS リダイレクトの有効化または無効化................................................................................................................92

TLS の設定........................................................................................................................................................................93

ウェブインタフェースを使用した TLS 設定.....................................................................................................................93

RACADM を使用した TLS の設定............................................................................................................................. 93

VNC クライアントを使用したリモートサーバーの管理.........................................................................................................93

iDRAC ウェブインタフェースを使用した VNC サーバーの設定......................................................................................94

RACADM を使用した VNC サーバーの設定..............................................................................................................94

SSL 暗号化を伴う VNC ビューアの設定.................................................................................................................... 94

SSL 暗号化なしでの VNC ビューアのセットアップ........................................................................................................94

前面パネルディスプレイの設定...........................................................................................................................................95

目次 5

LCD の設定.................................................................................................................................................................95

システム ID LED の設定.............................................................................................................................................. 96

タイムゾーンおよび NTP の設定........................................................................................................................................ 96

iDRAC ウェブインタフェースを使用したタイムゾーンと NTP の設定.............................................................................. 97

RACADM を使用したタイムゾーンと NTP の設定.......................................................................................................97

最初の起動デバイスの設定...............................................................................................................................................97

ウェブインタフェースを使用した最初の起動デバイスの設定......................................................................................... 97

RACADM を使用した最初の起動デバイスの設定.....................................................................................................98

仮想コンソールを使用した最初の起動デバイスの設定.............................................................................................. 98

前回のクラッシュ画面の有効化................................................................................................................................... 98

OS から iDRAC へのパススルーの有効化または無効化................................................................................................... 98

OS から iDRAC へのパススルー用の対応カード.......................................................................................................... 99

USB NIC 対応のオペレーティングシステム................................................................................................................. 100

ウェブインタフェースを使用した OS to iDRAC パススルーの有効化または無効化..................................................... 101

RACADM を使用した OS から iDRAC へのパススルーの有効化または無効化........................................................101

iDRAC 設定ユーティリティを使用した OS から iDRAC へのパススルーの有効化または無効化................................ 101

証明書の取得..................................................................................................................................................................102

SSL サーバー証明書..................................................................................................................................................103

新しい証明書署名要求の生成.................................................................................................................................103

サーバー証明書のアップロード.................................................................................................................................... 104

サーバー証明書の表示..............................................................................................................................................105

カスタム署名証明書のアップロード............................................................................................................................. 105

カスタム SSL 証明書署名証明書のダウンロード ......................................................................................................106

カスタム SSL 証明書署名証明書の削除................................................................................................................. 106

RACADM を使用した複数の iDRAC の設定..................................................................................................................107

ホストシステムでの iDRAC 設定を変更するためのアクセスの無効化..............................................................................108

5 iDRAC と管理下システム情報の表示............................................................................................................. 109

管理下システムの正常性とプロパティの表示...................................................................................................................109

システムインベントリの表示...............................................................................................................................................109

センサー情報の表示......................................................................................................................................................... 110

CPU、メモリ、および入出力モジュールのパフォーマンスインデックスの監視.......................................................................112

ウェブインタフェースを使用した CPU、メモリ、および I/O モジュールのパフォーマンスインデックスの監視.....................113

RACADM を使用した CPU、メモリ、および入出力モジュールのパフォーマンスインデックスの監視............................ 113

システムの Fresh Air 対応性のチェック..............................................................................................................................113

温度の履歴データの表示................................................................................................................................................. 113

iDRAC ウェブインタフェースを使用した温度の履歴データの表示................................................................................114

RACADM を使用した温度の履歴データの表示........................................................................................................114

吸気口温度の警告しきい値の設定...........................................................................................................................114

ホスト OS で使用可能なネットワークインタフェースの表示............................................................................................... 115

ウェブインタフェースを使用したホスト OS で使用可能なネットワークインタフェースの表示..........................................115

RACADM を使用したホスト OS で使用可能なネットワークインタフェースの表示............................................................116

FlexAddress メザニンカードのファブリック接続の表示....................................................................................................... 116

iDRAC セッションの表示または終了..................................................................................................................................116

6目次

ウェブインタフェースを使用した iDRAC セッションの終了..............................................................................................116

6 iDRAC 通信のセットアップ............................................................................................................................. 118

DB9 ケーブルを使用したシリアル接続による iDRAC との通信.........................................................................................119

BIOS のシリアル接続用設定...................................................................................................................................... 119

RAC シリアル接続の有効化...................................................................................................................................... 120

IPMI シリアル接続のベーシックモードおよびターミナルモードの有効化.......................................................................120

DB9 ケーブル使用中の RAC シリアルとシリアルコンソール間の切り替え......................................................................... 122

シリアルコンソールから RAC シリアルへの切り替え......................................................................................................122

RAC シリアルからシリアルコンソールへの切り替え....................................................................................................... 122

IPMI SOL を使用した iDRAC との通信...........................................................................................................................123

BIOS のシリアル接続用設定..................................................................................................................................... 123

SOL を使用するための iDRAC の設定......................................................................................................................123

対応プロトコルの有効化............................................................................................................................................ 125

IPMI over LAN を使用した iDRAC との通信..................................................................................................................128

ウェブインタフェースを使用した IPMI over LAN の設定............................................................................................. 128

iDRAC 設定ユーティリティを使用した IPMI over LAN の設定..................................................................................128

RACADM を使用した IPMI over LAN の設定.........................................................................................................129

リモート RACADM の有効化または無効化.....................................................................................................................129

ウェブインタフェースを使用したリモート RACADM の有効化または無効化............................................................... 129

RACADM を使用したリモート RACADM の有効化または無効化........................................................................... 129

ローカル RACADM の無効化.......................................................................................................................................... 130

管理下システムでの IPMI の有効化............................................................................................................................... 130

起動中の Linux のシリアルコンソールの設定................................................................................................................... 130

起動後の仮想コンソールへのログインの有効化..........................................................................................................131

サポート対象の SSH 暗号スキーム..................................................................................................................................132

SSH の公開キー認証の使用.....................................................................................................................................133

7 ユーザーアカウントと権限の設定.................................................................................................................... 136

ユーザー名およびパスワードで推奨される文字................................................................................................................ 136

ローカルユーザーの設定.................................................................................................................................................... 137

iDRAC ウェブインタフェースを使用したローカルユーザーの設定.................................................................................. 137

RACADM を使用したローカルユーザーの設定...........................................................................................................137

Active Directory ユーザーの設定....................................................................................................................................139

iDRAC の Active Directory 認証を使用するための前提条件.................................................................................140

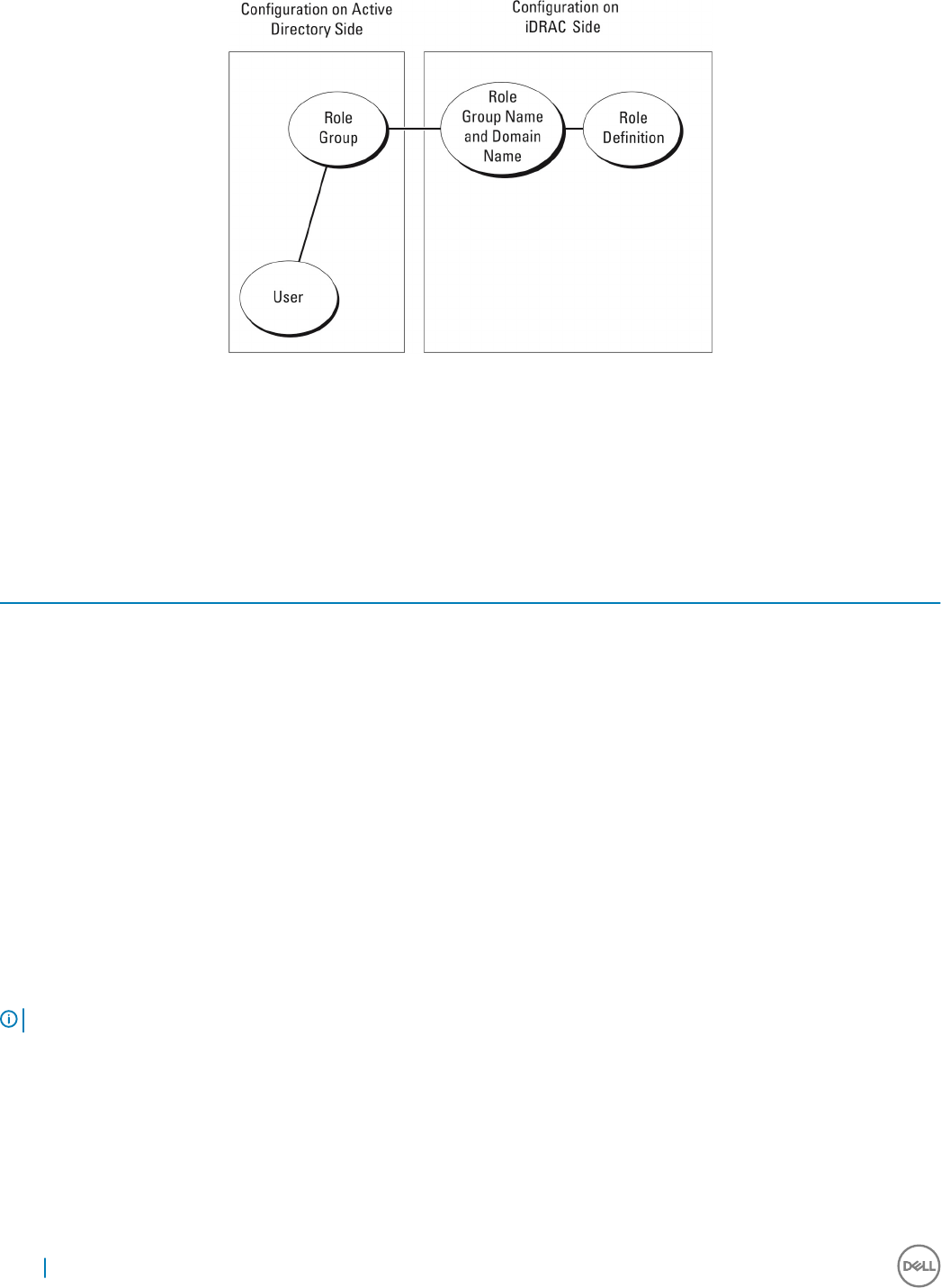

サポートされている Active Directory 認証メカニズム................................................................................................. 141

標準スキーマ Active Directory の概要......................................................................................................................141

標準スキーマ Active Directory の設定.....................................................................................................................143

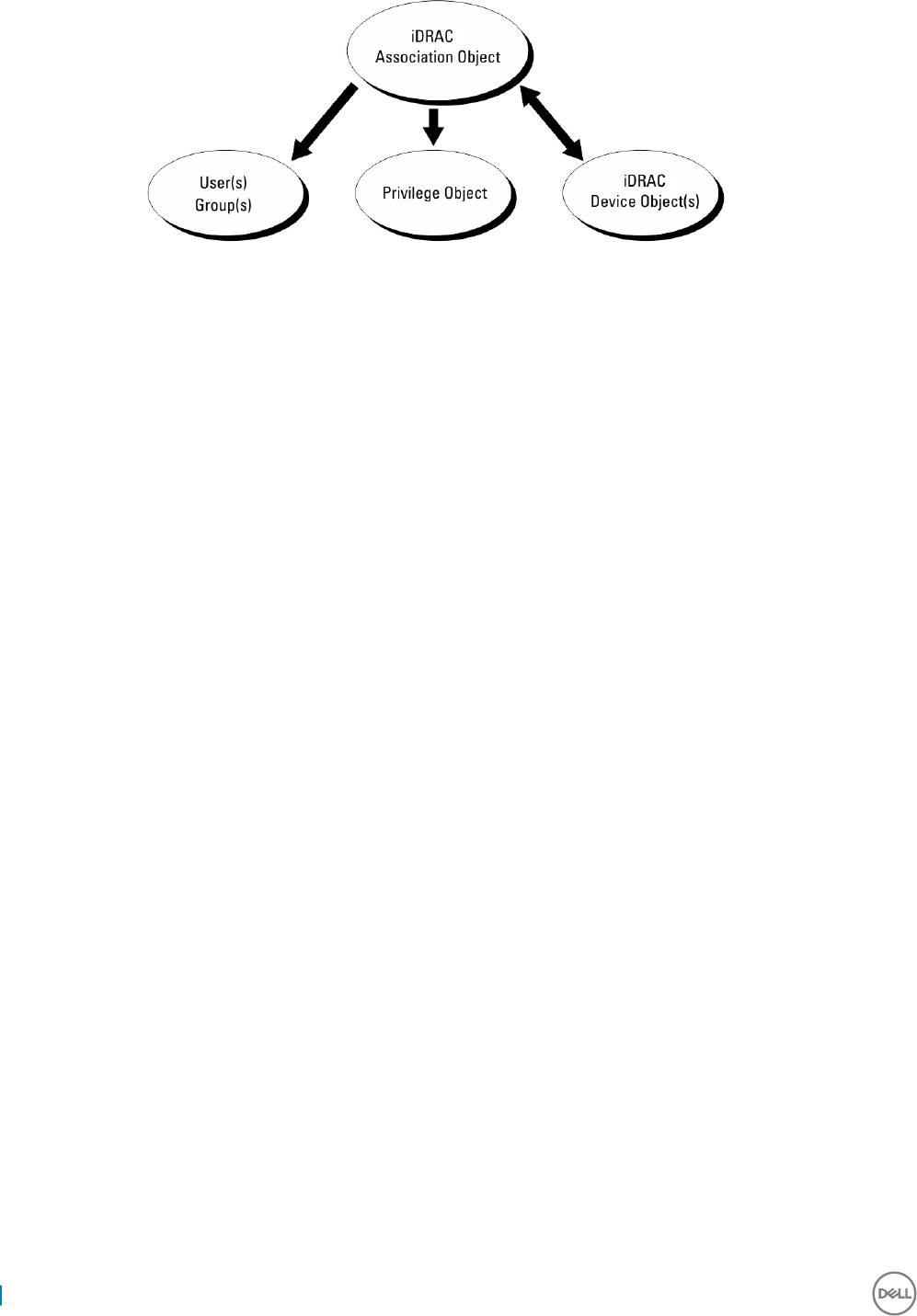

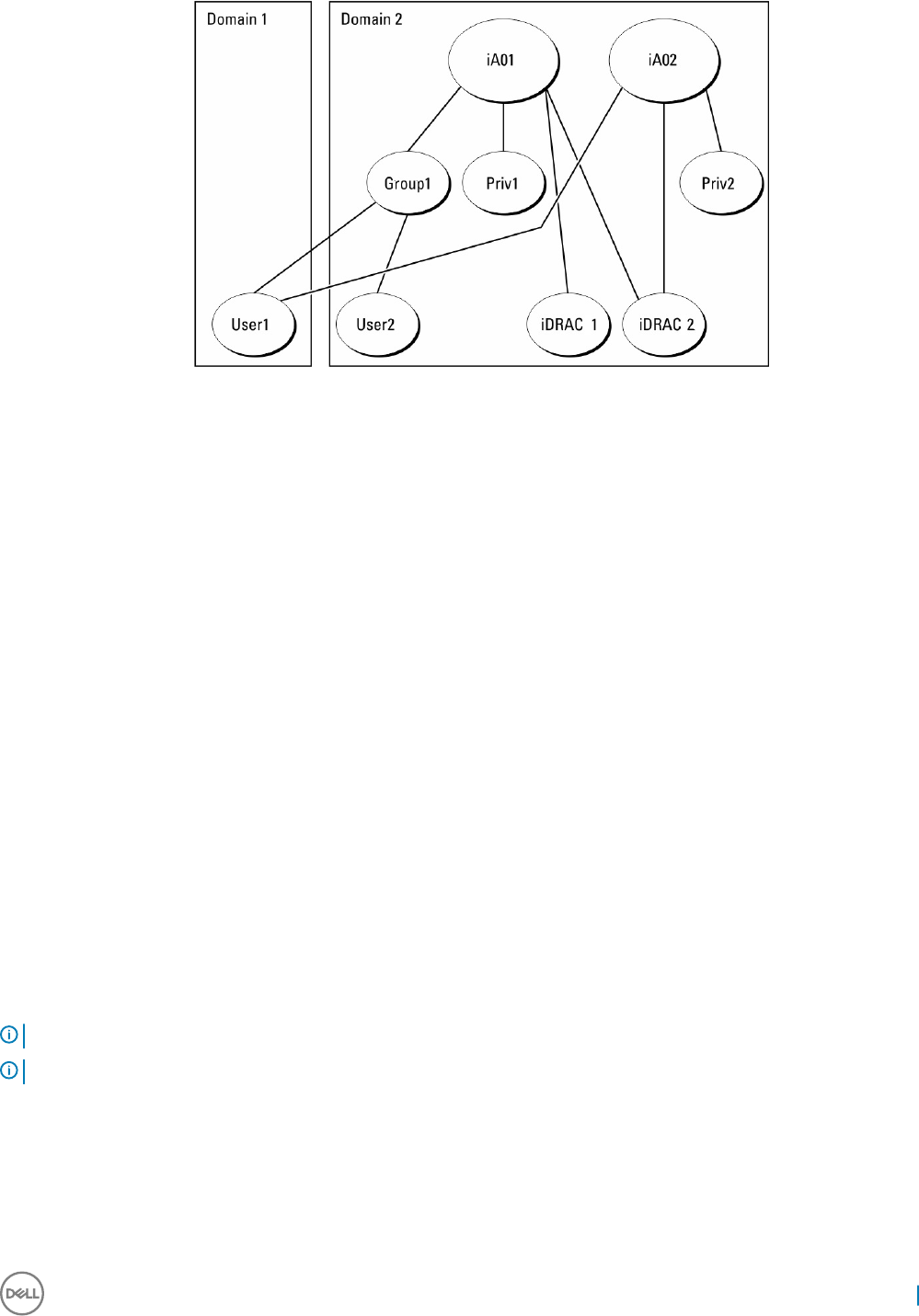

拡張スキーマ Active Directory の概要.....................................................................................................................145

拡張スキーマ Active Directory の設定.....................................................................................................................147

Active Directory 設定のテスト..................................................................................................................................155

汎用 LDAP ユーザーの設定............................................................................................................................................155

iDRAC のウェブベースインタフェースを使用した汎用 LDAP ディレクトリサービスの設定............................................ 155

RACADM を使用した汎用 LDAP ディレクトリサービスの設定.................................................................................. 156

LDAP ディレクトリサービス設定のテスト......................................................................................................................156

目次 7

8 システムロックダウンモード..............................................................................................................................158

9 シングルサインオンまたはスマートカードログインのための iDRAC の設定............................................................ 160

Active Directory シングルサインオンまたはスマートカードログインの前提条件................................................................160

Active Directory ルートドメイン内のコンピュータとしての iDRAC の登録...................................................................161

Kerberos Keytab ファイルの生成................................................................................................................................161

Active Directory オブジェクトの作成と権限の付与...................................................................................................162

Active Directory ユーザーのための iDRAC SSO ログインの設定................................................................................... 162

ウェブインタフェースを使用した Active Directory ユーザーのための iDRAC SSO ログインの設定.............................162

RACADM を使用した Active Directory ユーザーのための iDRAC SSO ログインの設定.........................................162

ローカルユーザーのための iDRAC スマートカードログインの設定...................................................................................... 163

スマートカードユーザー証明書のアップロード.............................................................................................................. 163

スマートカード用の信頼済み CA 証明書のアップロード.............................................................................................163

Active Directory ユーザーのための iDRAC スマートカードログインの設定...................................................................... 164

スマートカードログインの有効化または無効化................................................................................................................. 164

ウェブインタフェースを使用したスマートカードログインの有効化または無効化............................................................164

RACADM を使用したスマートカードログインの有効化または無効化........................................................................164

iDRAC 設定ユーティリティを使用したスマートカードログインの有効化または無効化................................................ 165

10 アラートを送信するための iDRAC の設定......................................................................................................166

アラートの有効化または無効化....................................................................................................................................... 166

ウェブインタフェースを使用したアラートの有効化または無効化..................................................................................166

RACADM を使用したアラートの有効化または無効化..............................................................................................167

iDRAC 設定ユーティリティを使用したアラートの有効化または無効化.......................................................................167

アラートのフィルタ ..............................................................................................................................................................167

iDRAC ウェブインタフェースを使用したアラートのフィルタ............................................................................................. 167

RACADM を使用したアラートのフィルタ..................................................................................................................... 168

イベントアラートの設定..................................................................................................................................................... 168

ウェブインタフェースを使用したイベントアラートの設定................................................................................................168

RACADM を使用したイベントアラートの設定............................................................................................................168

アラート反復イベントの設定............................................................................................................................................. 169

RACADM を使用したアラート反復イベントの設定................................................................................................... 169

iDRAC ウェブインタフェースを使用したアラート反復イベントの設定........................................................................... 169

イベント処置の設定......................................................................................................................................................... 169

ウェブインタフェースを使用したイベントアクションの設定..............................................................................................169

RACADM を使用したイベントアクションの設定..........................................................................................................169

電子メールアラート、SNMP トラップ、または IPMI トラップ設定の設定...........................................................................170

IP アラート送信先の設定...........................................................................................................................................170

電子メールアラートの設定.......................................................................................................................................... 172

WS Eventing の設定.......................................................................................................................................................173

Redsh Eventing の設定................................................................................................................................................173

シャーシイベントの監視..................................................................................................................................................... 174

iDRAC ウェブインタフェースを使用したシャーシイベントの監視................................................................................... 174

RACADM を使用したシャーシイベントの監視............................................................................................................174

8目次

アラートメッセージ ID..........................................................................................................................................................174

11 iDRAC 9 Group Manager............................................................................................................................178

グループマネージャ.............................................................................................................................................................178

サマリビュー........................................................................................................................................................................ 179

ログインの管理..................................................................................................................................................................180

新規ユーザーの追加.................................................................................................................................................. 180

ユーザーパスワードの変更.......................................................................................................................................... 180

ユーザーの削除........................................................................................................................................................... 181

アラートの設定...................................................................................................................................................................181

エクスポート........................................................................................................................................................................181

検出されたサーバビュー.................................................................................................................................................... 182

Jobs(ジョブ) ビュー.......................................................................................................................................................182

ジョブのエクスポート...........................................................................................................................................................183

グループ情報パネル.......................................................................................................................................................... 184

グループ設定.....................................................................................................................................................................184

選択したサーバでの操作..................................................................................................................................................184

Group Manager のシングルサインオン....................................................................................................................... 185

Group Manager の概念 — 制御システム................................................................................................................185

Group Manager の概念 — バックアップシステム.......................................................................................................185

12 ログの管理.................................................................................................................................................186

システムイベントログの表示.............................................................................................................................................. 186

ウェブインタフェースを使用したシステムイベントログの表示.........................................................................................186

RACADM を使用したシステムイベントログの表示.....................................................................................................186

iDRAC 設定ユーティリティを使用したシステムイベントログの表示..............................................................................187

Lifecycle ログの表示 .......................................................................................................................................................187

ウェブインタフェースを使用した Lifecycle ログの表示................................................................................................. 188

RACADM を使用した Lifecycle ログの表示............................................................................................................. 188

Lifecycle Controller ログのエクスポート...........................................................................................................................188

ウェブインタフェースを使用した Lifecycle Controller ログのエクスポート.....................................................................189

RACADM を使用した Lifecycle Controller ログのエクスポート................................................................................ 189

作業メモの追加................................................................................................................................................................189

リモートシステムロギングの設定........................................................................................................................................ 189

ウェブインタフェースを使用したリモートシステムロギングの設定...................................................................................190

RACADM を使用したリモートシステムロギングの設定...............................................................................................190

13 電源の監視と管理.......................................................................................................................................191

電力の監視.......................................................................................................................................................................191

ウェブインタフェースを使用した CPU、メモリ、および I/O モジュールのパフォーマンスインデックスの監視.....................191

RACADM を使用した CPU、メモリ、および入出力モジュールのパフォーマンスインデックスの監視........................... 192

電力消費量の警告しきい値の設定................................................................................................................................ 192

ウェブインタフェースを使用した電力消費量の警告しきい値の設定...........................................................................192

電源制御操作の実行..................................................................................................................................................... 192

ウェブインタフェースを使用した電源制御操作の実行................................................................................................193

目次 9

RACADM を使用した電源制御操作の実行............................................................................................................193

電力制限......................................................................................................................................................................... 193

ブレードサーバーの電源上限......................................................................................................................................193

電力上限ポリシーの表示と設定................................................................................................................................194

電源装置オプションの設定...............................................................................................................................................195

ウェブインタフェースを使用した電源装置オプションの設定......................................................................................... 195

RACADM を使用した電源装置オプションの設定.....................................................................................................195

iDRAC 設定ユーティリティを使用した電源装置オプションの設定..............................................................................196

電源ボタンの有効化または無効化..................................................................................................................................196

Multi-Vector Cooling...................................................................................................................................................... 196

14 ネットワークデバイスのインベントリ、監視、および設定.................................................................................... 198

ネットワークデバイスのインベントリと監視.......................................................................................................................... 198

ウェブインタフェースを使用したネットワークデバイスの監視..........................................................................................198

RACADM を使用したネットワークデバイスの監視..................................................................................................... 198

接続ビュー.................................................................................................................................................................. 199

FC HBA デバイスのインベントリと監視............................................................................................................................. 201

ウェブインタフェースを使用した FC HBA デバイスの監視........................................................................................... 201

RACADM を使用した FC HBA デバイスの監視....................................................................................................... 201

仮想アドレス、イニシエータ、およびストレージターゲットのダイナミック設定.......................................................................201

IO アイデンティティ最適化対応のカード.....................................................................................................................202

IO アイデンティティ最適化向けにサポートされている NIC ファームウェアバージョン.................................................... 203

iDRAC が Flex Address モードまたはコンソールモードに設定されている場合の仮想 / Flex Address と永続性

ポリシーの動作...........................................................................................................................................................203

FlexAddress および IO アイデンティティに対するシステム動作..................................................................................205

IO アイデンティティ最適化の有効化または無効化................................................................................................... 205

永続性ポリシーの設定.............................................................................................................................................. 206

15 ストレージデバイスの管理............................................................................................................................ 210

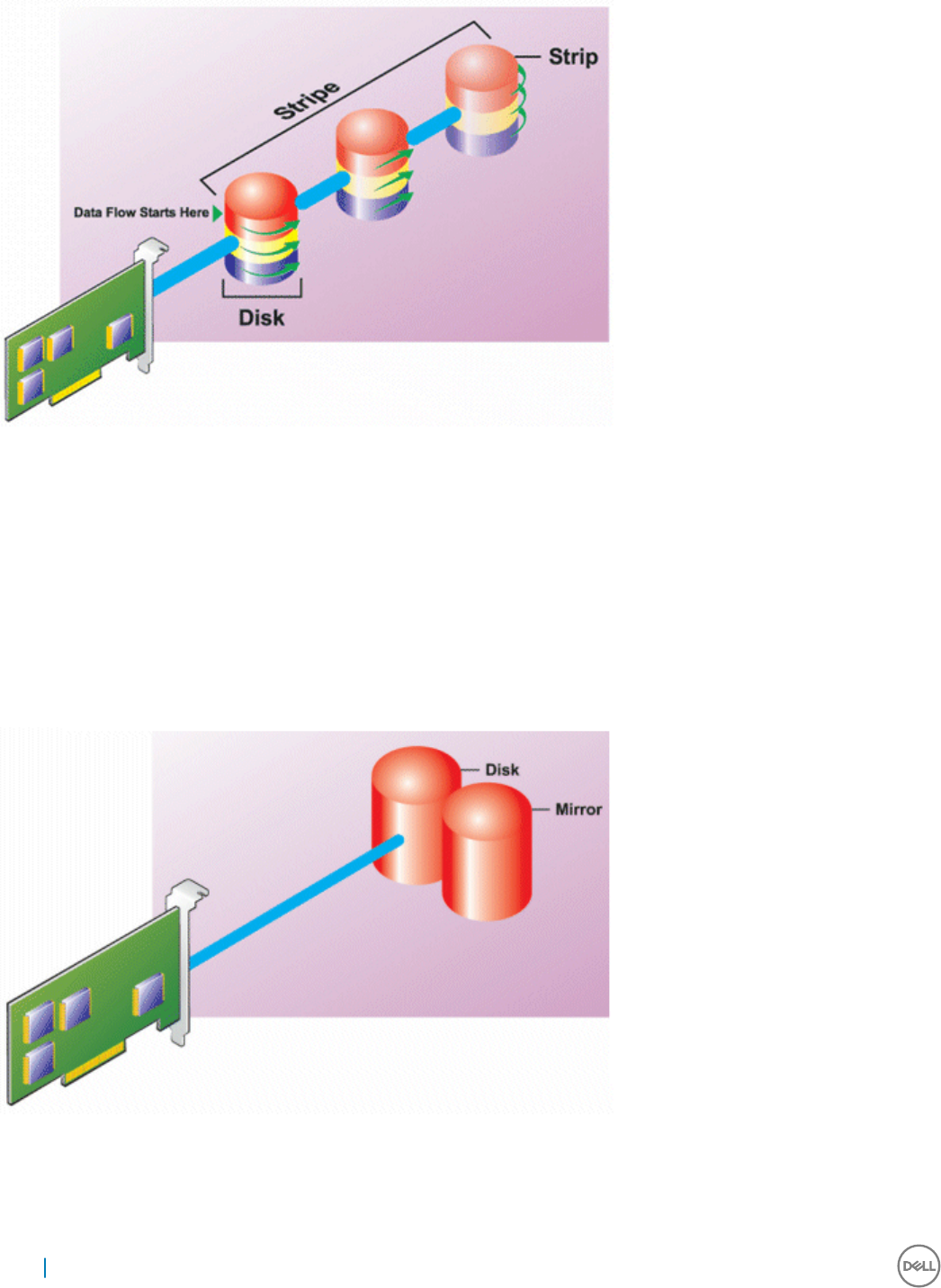

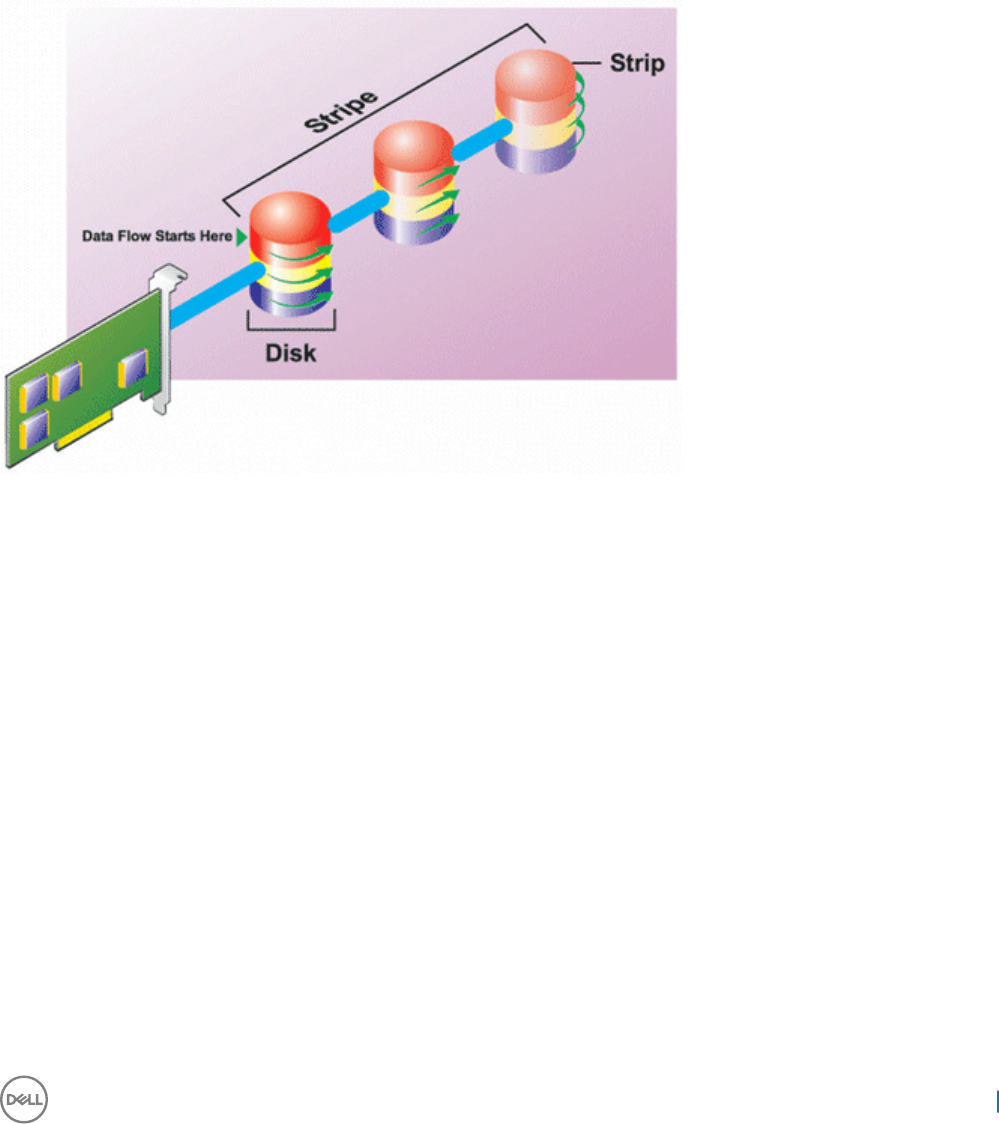

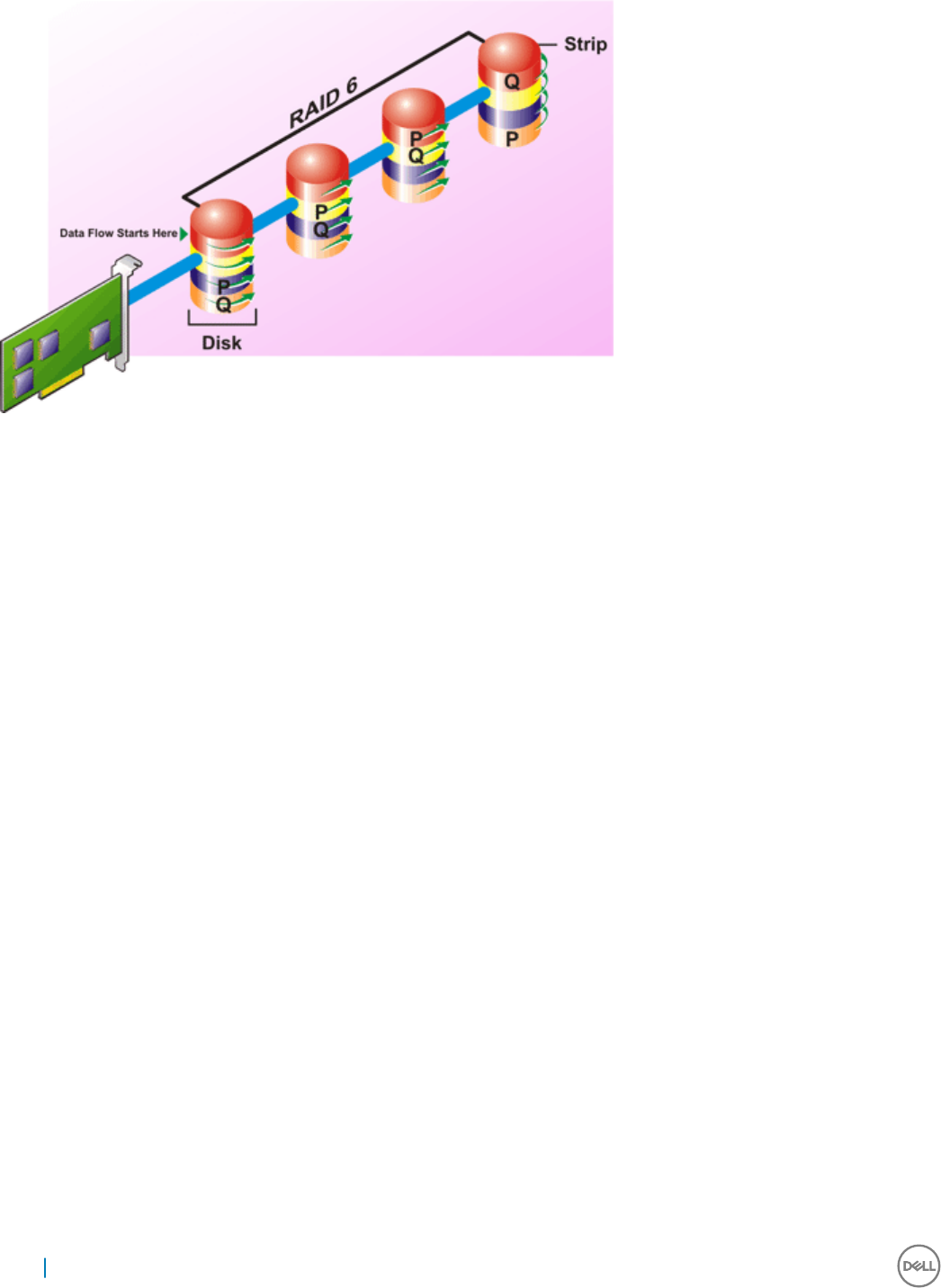

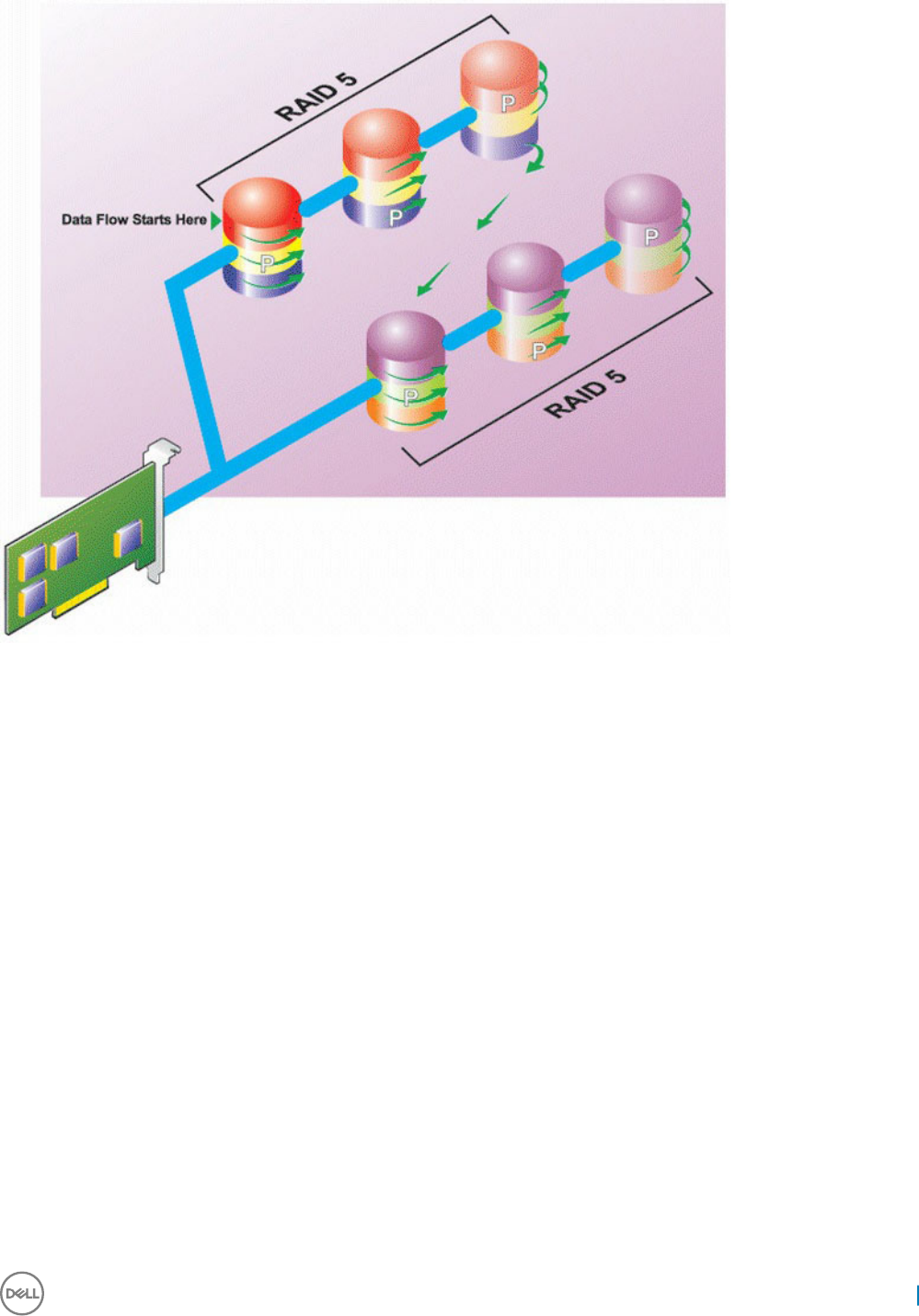

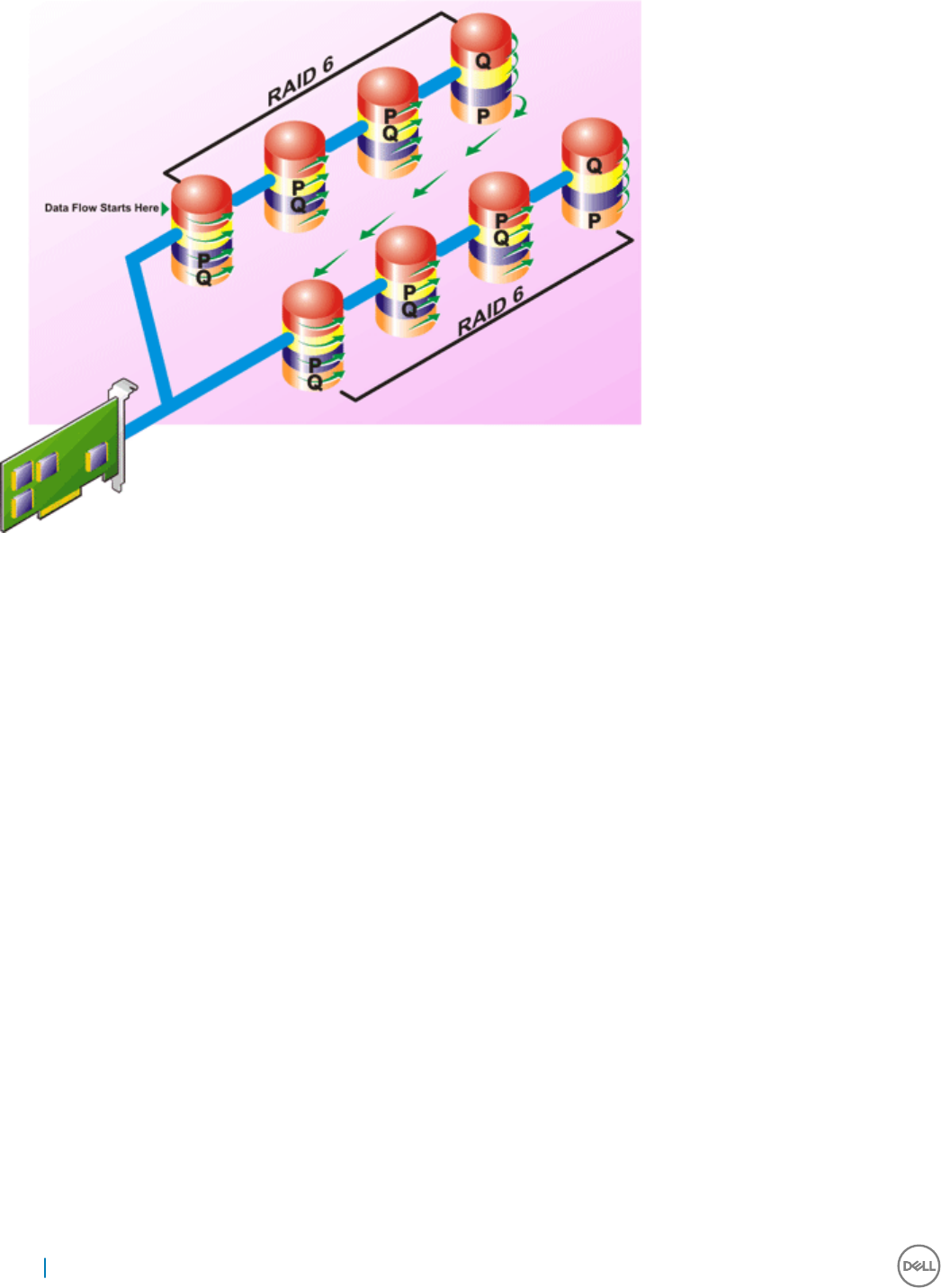

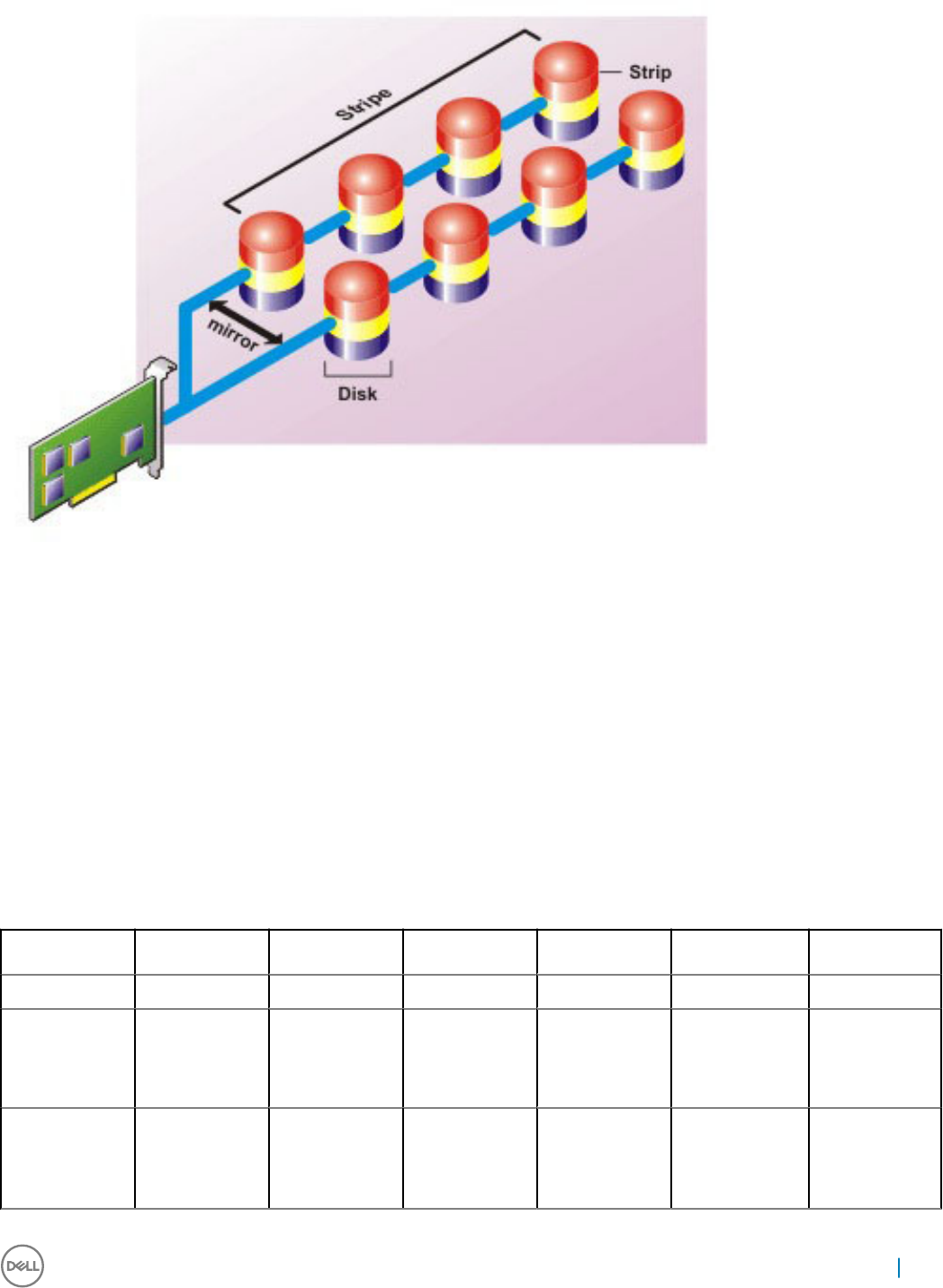

RAID の概念について........................................................................................................................................................211

RAID とは....................................................................................................................................................................212

可用性とパフォーマンスを高めるためのデータストレージの編成..................................................................................213

RAID レベルの選択 ................................................................................................................................................... 213

RAID レベルパフォーマンスの比較.............................................................................................................................. 219

対応コントローラ...............................................................................................................................................................220

対応 RAID コントローラ..............................................................................................................................................220

サポートされる非 RAID コントローラ...........................................................................................................................220

対応エンクロージャ............................................................................................................................................................221

ストレージデバイスの対応機能のサマリ............................................................................................................................ 221

ストレージデバイスのインベントリと監視............................................................................................................................223

ウェブインタフェースを使用したストレージデバイスの監視........................................................................................... 224

RACADM を使用したストレージデバイスの監視.......................................................................................................224

iDRAC 設定ユーティリティを使用したバックプレーンの監視....................................................................................... 224

ストレージデバイスのトポロジの表示................................................................................................................................225

物理ディスクの管理......................................................................................................................................................... 225

10 目次

グローバルホットスペアとしての物理ディスクの割り当てまたは割り当て解除..............................................................225

物理ディスクの RAID または非 RAID モードへの変換...............................................................................................226

物理ディスクの消去....................................................................................................................................................227

SED デバイスデータの消去........................................................................................................................................ 228

物理ディスクの再構成............................................................................................................................................... 229

仮想ディスクの管理......................................................................................................................................................... 229

仮想ディスクの作成................................................................................................................................................... 230

仮想ディスクキャッシュポリシーの編集.........................................................................................................................231

仮想ディスクの削除................................................................................................................................................... 232

仮想ディスク整合性のチェック.................................................................................................................................... 233

仮想ディスクの初期化............................................................................................................................................... 233

仮想ディスクの暗号化............................................................................................................................................... 234

専用ホットスペアの割り当てまたは割り当て解除...................................................................................................... 234

ウェブインタフェースを使用した仮想ディスクの管理.................................................................................................... 236

RACADM を使用した仮想ディスクの管理................................................................................................................238

コントローラの管理........................................................................................................................................................... 238

コントローラのプロパティの設定...................................................................................................................................238

外部設定のインポートまたは自動インポート.............................................................................................................. 241

外部設定のクリア.......................................................................................................................................................242

コントローラ設定のリセット.......................................................................................................................................... 243

コントローラモードの切り替え...................................................................................................................................... 244

12 Gbps SAS HBA アダプタの操作...........................................................................................................................245

ドライブに対する予測障害分析の監視.................................................................................................................... 245

非 RAID モード(HBA モード)でのコントローラの操作........................................................................................... 246

複数のストレージコントローラでの RAID 設定ジョブの実行.......................................................................................246

保持キャッシュの管理.................................................................................................................................................246

PCIe SSD の管理............................................................................................................................................................247

PCIe SSD のインベントリと監視................................................................................................................................. 247

PCIe SSD の取り外しの準備.................................................................................................................................... 248

PCIe SSD デバイスデータの消去...............................................................................................................................249

エンクロージャまたはバックプレーンの管理......................................................................................................................... 251

バックプレーンモードの設定......................................................................................................................................... 251

ユニバーサルスロットの表示........................................................................................................................................254

SGPIO モードの設定................................................................................................................................................. 254

エンクロージャ資産タグの設定................................................................................................................................... 255

エンクロージャ資産名の設定..................................................................................................................................... 255

設定を適用する操作モードの選択................................................................................................................................. 255

ウェブインタフェースを使用した操作モードの選択...................................................................................................... 255

RACADM を使用した操作モードの選択.................................................................................................................. 256

保留中の操作の表示と適用.......................................................................................................................................... 256

ウェブインタフェースを使用した保留中の操作の表示、適用、または削除................................................................256

RACADM を使用した保留中の操作の表示と適用................................................................................................. 257

ストレージデバイス — 操作適用のシナリオ..................................................................................................................... 257

コンポーネント LED の点滅または点滅解除................................................................................................................... 258

目次 11

ウェブインタフェースを使用したコンポーネントの LED の点滅または点滅解除.......................................................... 258

RACADM を使用したコンポーネントの LED の点滅または点滅解除...................................................................... 259

16 BIOS 設定 ............................................................................................................................................... 260

適用.................................................................................................................................................................................260

変更を破棄 .................................................................................................................................................................... 260

適用して再起動 .............................................................................................................................................................260

次回の再起動時に適用 ................................................................................................................................................ 260

保留中の値をすべて削除 ............................................................................................................................................... 261

保留中の値 .....................................................................................................................................................................261

Bios 設定の変更 ............................................................................................................................................................ 261

17 仮想コンソールの設定と使用....................................................................................................................... 262

対応画面解像度とリフレッシュレート............................................................................................................................... 262

仮想コンソールの設定..................................................................................................................................................... 263

ウェブインタフェースを使用した仮想コンソールの設定................................................................................................263

RACADM を使用した仮想コンソールの設定............................................................................................................263

仮想コンソールのプレビュー.............................................................................................................................................. 263

仮想コンソールの起動..................................................................................................................................................... 263

ウェブインタフェースを使用した仮想コンソールの起動................................................................................................264

URL を使用した仮想コンソールの起動.....................................................................................................................264

Java または ActiveX プラグインを使用した仮想コンソールまたは仮想メディアの起動中における警告メッセージ

の無効化................................................................................................................................................................... 265

仮想コンソールビューアの使用.........................................................................................................................................265

HTML5 ベースの仮想コンソール............................................................................................................................... 265

マウスポインタの同期..................................................................................................................................................268

すべてのキーストロークを Java または ActiveX のプラグイン用の仮想コンソール経由で渡す.................................. 269

18 iDRAC サービスモジュールの使用................................................................................................................. 272

iDRAC サービスモジュールのインストール..........................................................................................................................272

iDRAC Express および Basic からの iDRAC サービスモジュールのインストール........................................................ 273

iDRAC Enterprise からの iDRAC サービスモジュールのインストール..........................................................................273

iDRAC サービスモジュールでサポートされるオペレーティングシステム................................................................................273

iDRAC サービスモジュール監視機能............................................................................................................................... 273

ネットワーク属性に対する Redsh プロファイルのサポート......................................................................................... 274

オペレーティングシステム情報..................................................................................................................................... 274

OS ログへの Lifecycle ログの複製.............................................................................................................................274

システムの自動リカバリオプション.................................................................................................................................274

Windows Management Instrumentation プロバイダ..............................................................................................275

リモート iDRAC ハードリセット..................................................................................................................................... 276

iDRAC SNMP アラートの帯域内サポート................................................................................................................. 277

ホスト OS を介した iDRAC アクセス...........................................................................................................................278

OpenManage Server Administrator と iDRAC サービスモジュールの共存.............................................................280

iDRAC ウェブインタフェースからの iDRAC サービスモジュールの使用............................................................................... 280

RACADM からの iDRAC サービスモジュールの使用....................................................................................................... 280

12 目次

Windows Nano OS での iDRAC サービスモジュールの使用.......................................................................................... 280

19 サーバー管理用 USB ポートの使用............................................................................................................. 282

直接 USB 接続を介した iDRAC インタフェースへのアクセス........................................................................................... 282

USB デバイスのサーバー設定プロファイルを使用した iDRAC の設定.............................................................................283

USB 管理ポートの設定.............................................................................................................................................283

USB デバイスからのサーバ設定プロファイルのインポート............................................................................................285

20 iDRAC Quick Sync 2 の使用..................................................................................................................... 288

iDRAC Quick Sync 2 の設定......................................................................................................................................... 289

ウェブインタフェースを使用した iDRAC Quick Sync 2 の設定...................................................................................289

RACADM を使用した iDRAC Quick Sync 2 の設定.............................................................................................. 289

iDRAC 設定ユーティリティを使用した iDRAC Quick Sync 2 の設定....................................................................... 289

モバイルデバイスを使用した iDRAC 情報の表示............................................................................................................290

21 仮想メディアの管理.................................................................................................................................... 291

対応ドライブとデバイス..................................................................................................................................................... 292

仮想メディアの設定......................................................................................................................................................... 292

iDRAC ウェブインタフェースを使用した仮想メディアの設定........................................................................................292

RACADM を使用した仮想メディアの設定................................................................................................................292

iDRAC 設定ユーティリティを使用した仮想メディアの設定.........................................................................................293

連結されたメディアの状態とシステムの応答.............................................................................................................. 293

仮想メディアへのアクセス..................................................................................................................................................293

仮想コンソールを使用した仮想メディアの起動......................................................................................................... 293

仮想コンソールを使用しない仮想メディアの起動......................................................................................................294

仮想メディアイメージの追加.......................................................................................................................................294

仮想デバイスの詳細情報の表示..............................................................................................................................295

USB のリセット............................................................................................................................................................295

仮想ドライブのマッピング............................................................................................................................................ 295

仮想ドライブのマッピング解除.....................................................................................................................................297

BIOS を介した起動順序の設定......................................................................................................................................297

仮想メディアの一回限りの起動の有効化....................................................................................................................... 297

22 VMCLI ユーティリティのインストールと使用...................................................................................................299

VMCLI のインストール......................................................................................................................................................299

VMCLI ユーティリティの実行............................................................................................................................................299

VMCLI 構文....................................................................................................................................................................299

仮想メディアにアクセスするための VMCLI コマンド....................................................................................................300

VMCLI オペレーティングシステムのシェルオプション.................................................................................................... 300

23 vFlash SD カードの管理............................................................................................................................ 302

vFlash SD カードの設定..................................................................................................................................................302

vFlash SD カードプロパティの表示............................................................................................................................ 302

vFlash 機能の有効化または無効化........................................................................................................................ 303

vFlash SD カードの初期化....................................................................................................................................... 304

目次 13

RACADM を使用した最後のステータスの取得........................................................................................................ 305

vFlash パーティションの管理............................................................................................................................................305

空のパーティションの作成...........................................................................................................................................305

イメージファイルを使用したパーティションの作成........................................................................................................ 306

パーティションのフォーマット..........................................................................................................................................307

使用可能なパーティションの表示.............................................................................................................................. 308

パーティションの変更.................................................................................................................................................. 308

パーティションの連結または分離................................................................................................................................309

既存のパーティションの削除....................................................................................................................................... 310

パーティション内容のダウンロード................................................................................................................................. 311

パーティションからの起動..............................................................................................................................................311

24 SMCLP の使用......................................................................................................................................... 313

SMCLP を使用したシステム管理機能............................................................................................................................313

SMCLP コマンドの実行....................................................................................................................................................313

iDRAC SMCLP 構文.......................................................................................................................................................314

MAP アドレス領域のナビゲーション.................................................................................................................................. 316

show 動詞の使用............................................................................................................................................................316

-display オプションの使用........................................................................................................................................... 317

-level オプションの使用............................................................................................................................................... 317

-output オプションの使用........................................................................................................................................... 317

使用例..............................................................................................................................................................................317

サーバー電源管理......................................................................................................................................................317

SEL 管理....................................................................................................................................................................318

MAP ターゲットナビゲーション..................................................................................................................................... 319

25 オペレーティングシステムの導入.................................................................................................................... 321

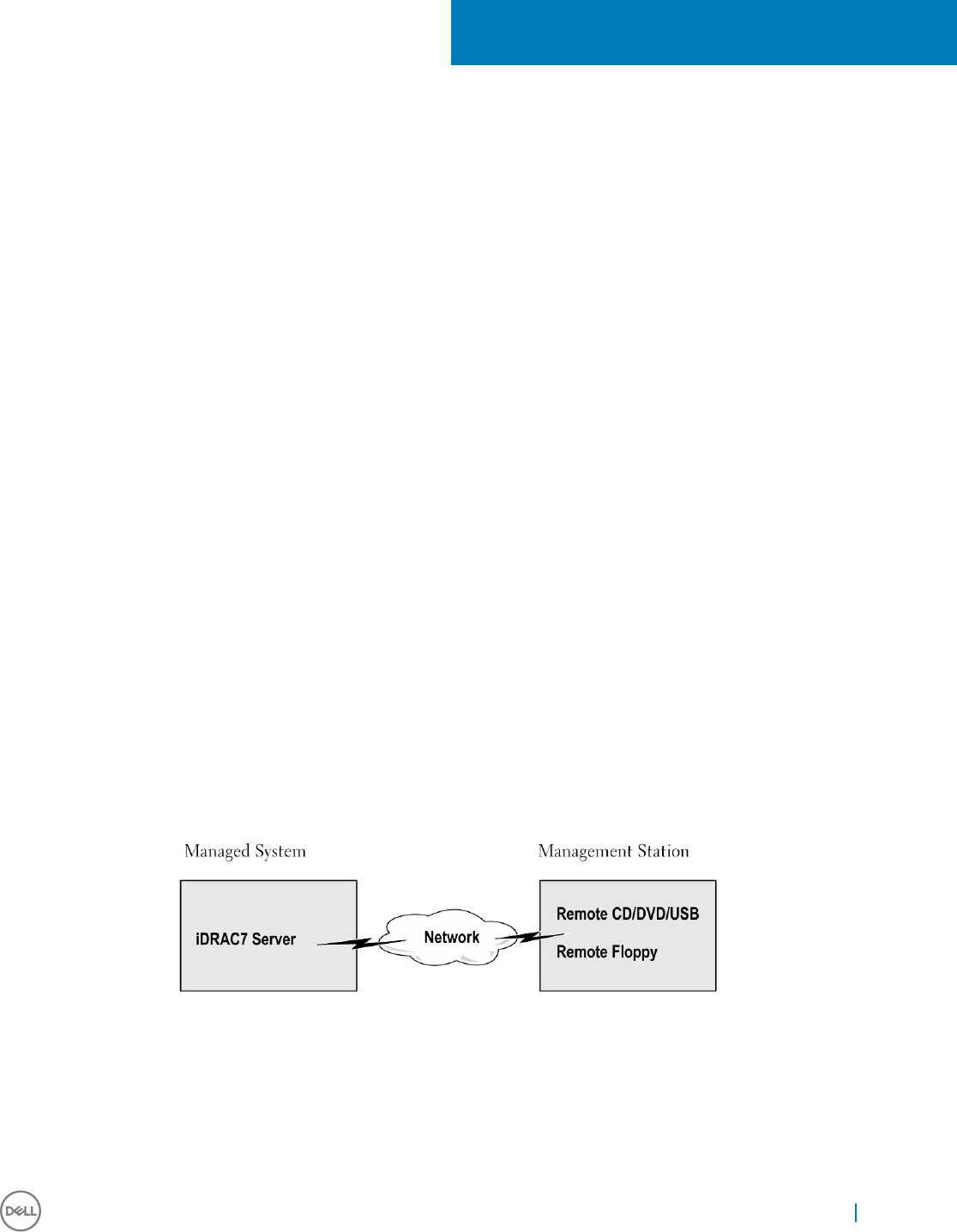

リモートファイル共有を使用したオペレーティングシステムの導入...................................................................................... 321

リモートファイル共有の管理........................................................................................................................................ 321

ウェブインタフェースを使用したリモートファイル共有の設定........................................................................................ 322

RACADM を使用したリモートファイル共有の設定.................................................................................................... 323

仮想メディアを使用したオペレーティングシステムの導入..................................................................................................323

複数のディスクからのオペレーティングシステムのインストール......................................................................................324

SD カードの内蔵オペレーティングシステムの導入............................................................................................................ 324

BIOS での SD モジュールと冗長性の有効化............................................................................................................ 324

26 iDRAC を使用した管理下システムのトラブルシューティング............................................................................ 326

診断コンソールの使用..................................................................................................................................................... 326

iDRAC のリセットと iDRAC のデフォルトへのリセット ...................................................................................................327

自動リモート診断のスケジュール................................................................................................................................ 327

RACADM を使用した自動リモート診断のスケジュール............................................................................................ 328

Post コードの表示........................................................................................................................................................... 328

起動キャプチャとクラッシュキャプチャビデオの表示............................................................................................................ 328

ビデオキャプチャの設定...............................................................................................................................................329

ログの表示....................................................................................................................................................................... 329

14 目次

前回のシステムクラッシュ画面の表示..............................................................................................................................329

システムステータスの表示................................................................................................................................................ 329

システムの前面パネル LCD ステータスの表示...........................................................................................................330

システムの前面パネル LED ステータスの表示...........................................................................................................330

ハードウェア問題の兆候...................................................................................................................................................330

システム正常性の表示.....................................................................................................................................................331

サーバーステータス画面でのエラーメッセージの確認.........................................................................................................331

iDRAC の再起動..............................................................................................................................................................331

iDRAC ウェブインタフェースを使用した iDRAC のリセット............................................................................................ 331