安全性指南 Red Hat Enterprise Linux 7 Security Guide Zh CN

User Manual:

Open the PDF directly: View PDF ![]() .

.

Page Count: 149 [warning: Documents this large are best viewed by clicking the View PDF Link!]

- 目录

- 第 1 章 安全话题概述

- 第 2 章 安装的安全提示

- 第 3 章 及时更新系统

- 第 4 章 用工具和服务强化您的系统

- 4.1. 计算机安全

- 4.2. 控制 root 访问

- 4.3. 安全服务

- 4.4. 安全访问网络

- 4.5. 使用防火墙

- 4.5.1. 防火墙简介

- 4.5.2. 了解防火墙

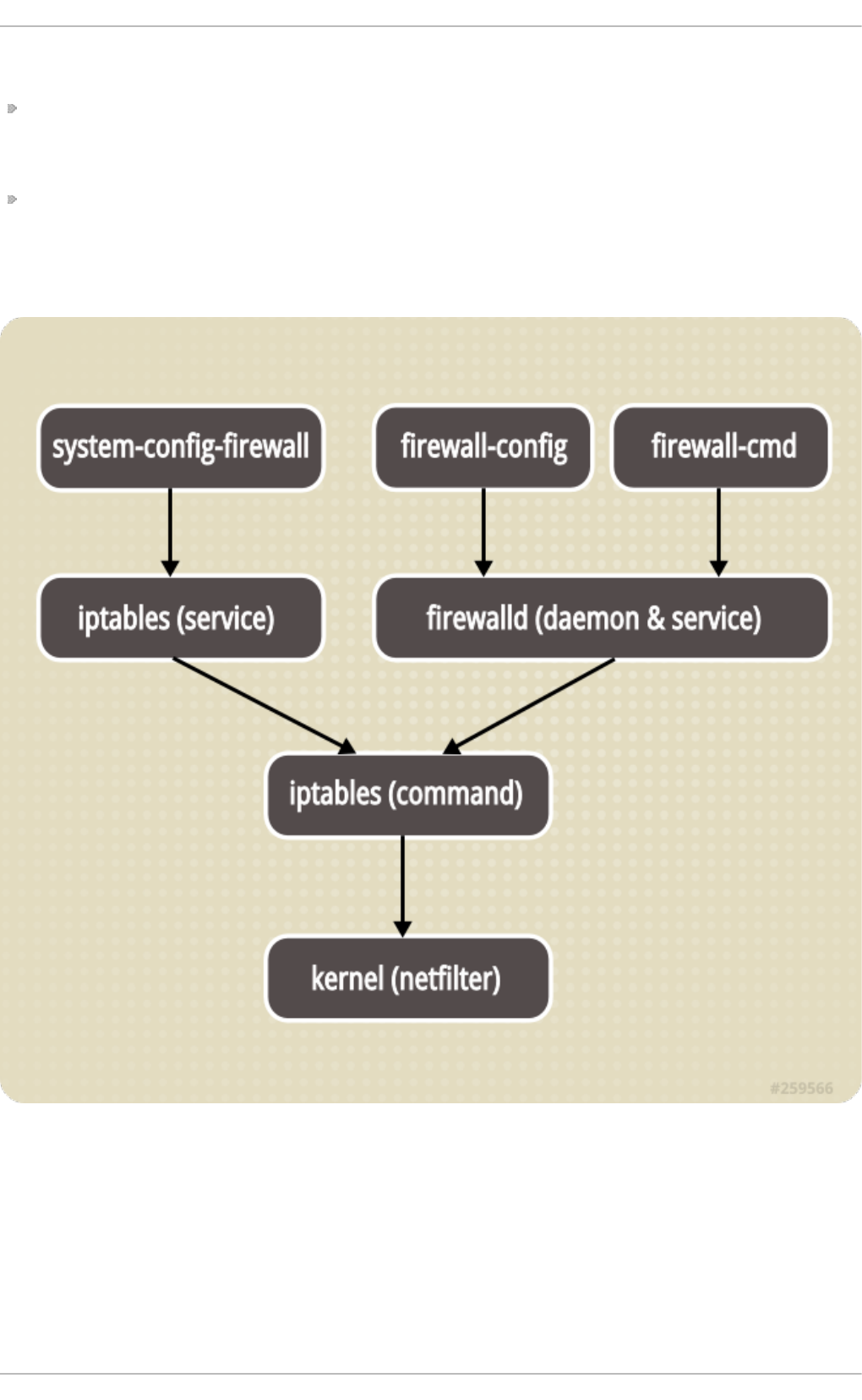

- 4.5.3. 比较 system-config-firewall 以及 iptables 的 firewalld

- 4.5.4. 对网络区的理解

- 4.5.5. 选择一个网络区域

- 4.5.6. 对预先定义的服务的理解

- 4.5.7. 理解直接接口

- 4.5.8. 检查是否已安装防火墙

- 4.5.9. 禁用防火墙

- 4.5.10. 使用 iptables 服务

- 4.5.11. 启动防火墙

- 4.5.12. 检查防火墙是否运行

- 4.5.13. 安装防火墙

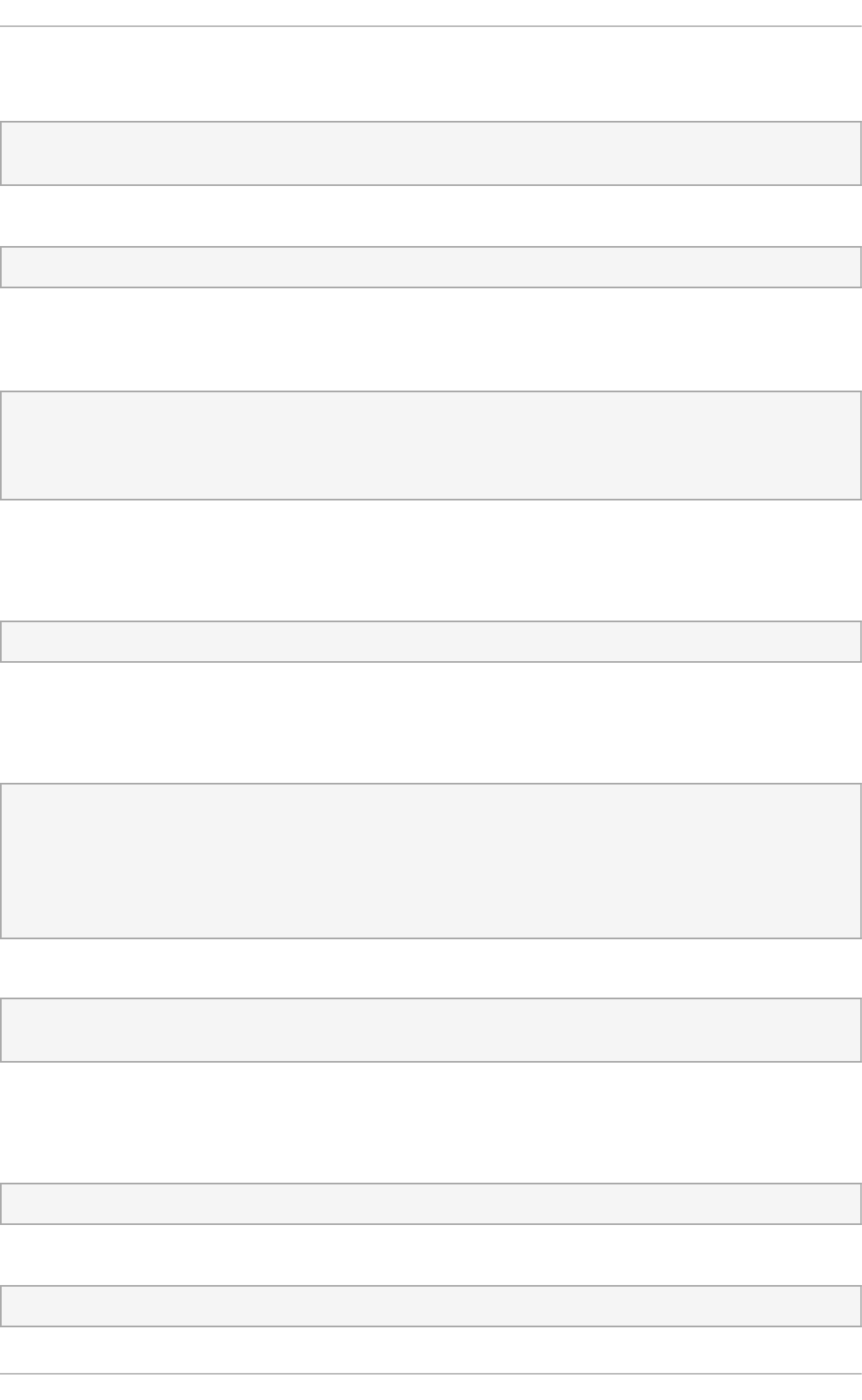

- 4.5.14. 配置防火墙

- 4.5.15. 给复杂防火墙规则配置“Rich Language" 语法

- 4.5.16. 锁定防火墙

- 4.5.17. 附加资源

- 4.6. 用 DNSSEC 保护 DNS 流量

- 4.7. 保护虚拟私用网络(VPN)

- 4.8. 加密

- 第 5 章 系统审核

- 第 6 章 合规性与漏洞扫描

- 第 7 章 联邦标准和法规

- 附录 A. 加密标准

- 附录 B. 审核系统引用

- 附录 C. 修订历史

Martin Prpič Tomáš Čapek Stephen Wadeley

Yoana Ruseva Miroslav Svoboda Robert Krátký

翻译、校对:陈坤 翻译、校对:邓明晗 翻译、校对:吴洁蕾

翻译、校对:张可 校对、编辑:任浩 校对、责任编辑:鄭中

红帽企业版 Linux 7

安全性指南

红帽企业版 Linux 7安全性指南

红帽企业版 Linux 7 安全性指南

红帽企业版 Linux 7安全性指南

Martin Prpič

Red Hat 工程部出版中心

mprpic@redhat.com

Tomáš Čapek

Red Hat 工程部出版中心

tcapek@redhat.com

Stephen Wadeley

Red Hat 工程部出版中心

swadeley@redhat.com

Yoana Ruseva

Red Hat 工程部出版中心

yruseva@redhat.com

Miroslav Svoboda

Red Hat 工程部出版中心

rkratky@redhat.com

Robert Krátký

Red Hat 工程部出版中心

msvoboda@redhat.com

翻译、校对:陈坤

澳大利亚昆士兰大学 笔译暨口译研究所

cuteckhaha@sina.com

翻译、校对:邓明晗

澳大利亚昆士兰大学 笔译暨口译研究所

342024612@qq.com

翻译、校对:吴洁蕾

澳大利亚昆士兰大学 笔译暨口译研究所

cielxphantom@163.com

翻译、校对:张可

澳大利亚昆士兰大学 笔译暨口译研究所

m.zk.dreamer@gmail.com

校对、编辑:任浩

澳大利亚昆士兰大学 笔译暨口译研究所

renhao0823@gmail.com

校对、责任编辑:鄭中

红帽工程部翻译中心 & 澳大利亚昆士兰大学笔译暨口译研究所

ccheng@redhat.com, uqcchun1@uq.edu.au

法律通告法律通告

Copyright © 2013 Red Hat, Inc.

This document is licensed by Red Hat under the Creative Commons Attribution-ShareAlike 3.0

Unported License. If you distribute this document, or a modified version of it, you must provide

attribution to Red Hat, Inc. and provide a link to the original. If the document is modified, all Red Hat

trademarks must be removed.

Red Hat, as the licensor of this document, waives the right to enforce, and agrees not to assert,

Section 4d of CC-BY-SA to the fullest extent permitted by applicable law.

Red Hat, Red Hat Enterprise Linux, the Shadowman logo, JBoss, OpenShift, Fedora, the Infinity

logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other

countries.

Linux ® is the registered trademark of Linus Torvalds in the United States and other countries.

Java ® is a registered trademark of Oracle and/or its affiliates.

XFS ® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States

and/or other countries.

MySQL ® is a registered trademark of MySQL AB in the United States, the European Union and

other countries.

Node.js ® is an official trademark of Joyent. Red Hat Software Collections is not formally related to

or endorsed by the official Joyent Node.js open source or commercial project.

The OpenStack ® Word Mark and OpenStack logo are either registered trademarks/service marks

or trademarks/service marks of the OpenStack Foundation, in the United States and other countries

and are used with the OpenStack Foundation's permission. We are not affiliated with, endorsed or

sponsored by the OpenStack Foundation, or the OpenStack community.

All other trademarks are the property of their respective owners.

摘要摘要

本书可帮助用户和管理员了解保证工作站和服务器不受本地和远程入侵、攻击代码和恶意活动影响的

过程和实践。 侧重于红帽企业 Linux,但细节的概念和技术适用于所有Linux系统,该指南详细介绍

了一些规划和工具,这些规划和工具可以为数据中心、工作场所以及家庭创建一个安全的计算环境。

使用正确的管理知识、警告和工具,运行 Linux 的系统可在充分发挥功能以及保障自身安全的情况下

对抗最常见入侵行为和攻击方法。

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

目目录录

第第 1 章章 安全安全话题话题概述概述

1.1. 什么是计算机安全?

1.2. 安全控制

1.3. 漏洞评估

1.4. 安全威胁

1.5. 常见的漏洞和攻击

第第 2 章章 安装的安全提示安装的安全提示

2.1. 安全 BIOS

2.2. 其他资源

第第 3 章章 及及时时更新系更新系统统

3.1. 维护安装的软件

3.2. 其他资源

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

4.1. 计算机安全

4.2. 控制 root 访问

4.3. 安全服务

4.4. 安全访问网络

4.5. 使用防火墙

4.6. 用 DNSSEC 保护 DNS 流量

4.7. 保护虚拟私用网络(VPN)

4.8. 加密

第第 5 章章 系系统审统审核核

用例

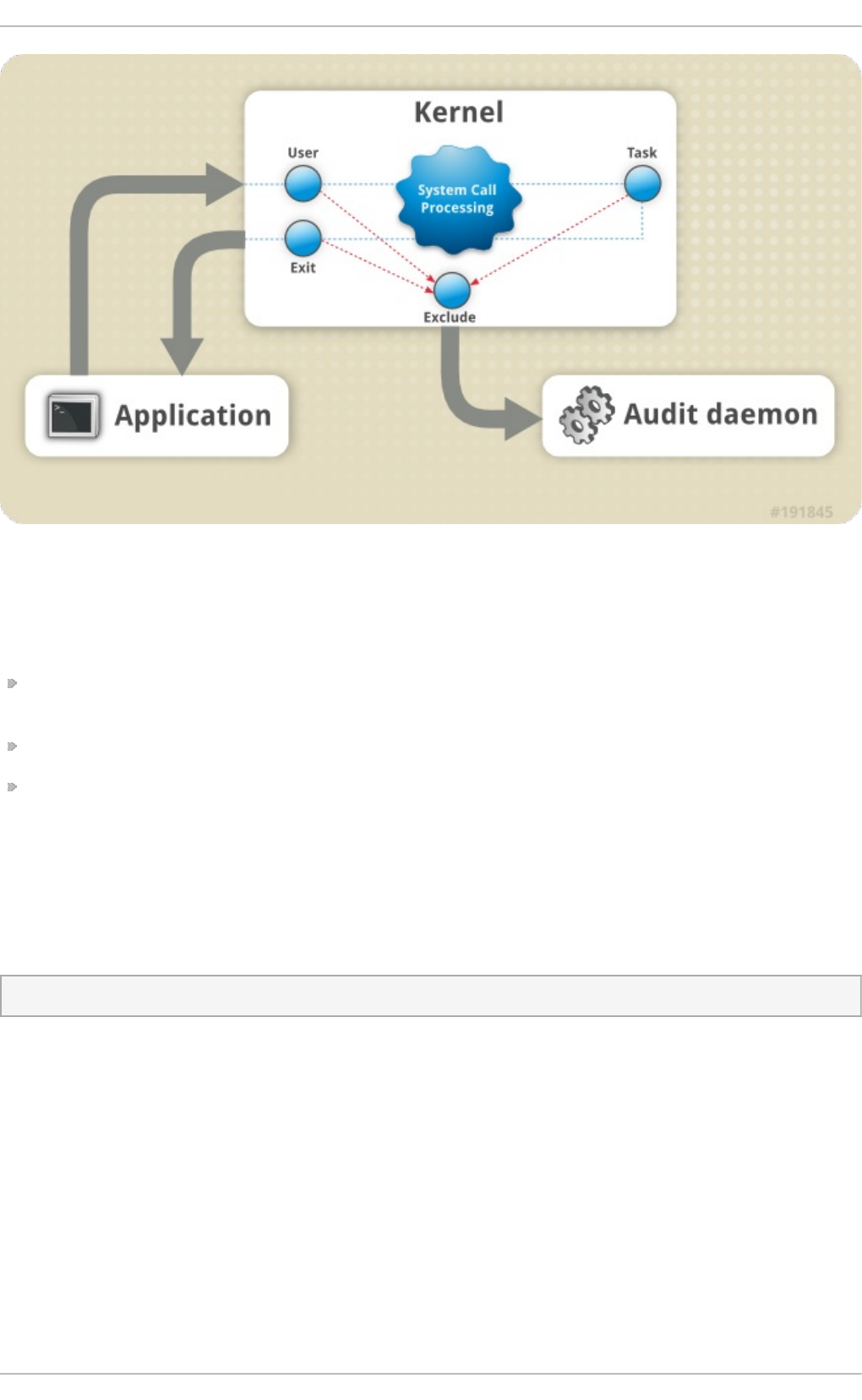

5.1. 审核系统架构

5.2. 安装 audit 软件包

5.3. 配置 audit 服务

5.4. 开始 audit 服务

5.5. 定义审核规则

5.6. 理解审核日志文件

5.7. 搜索审核日志文件

5.8. 创建审核报告

5.9. 其他资源

第第 6 章章 合合规规性与漏洞性与漏洞扫扫描描

6.1. 红帽企业版 Linux 的安全合规性

6.2. 典型的合规策略

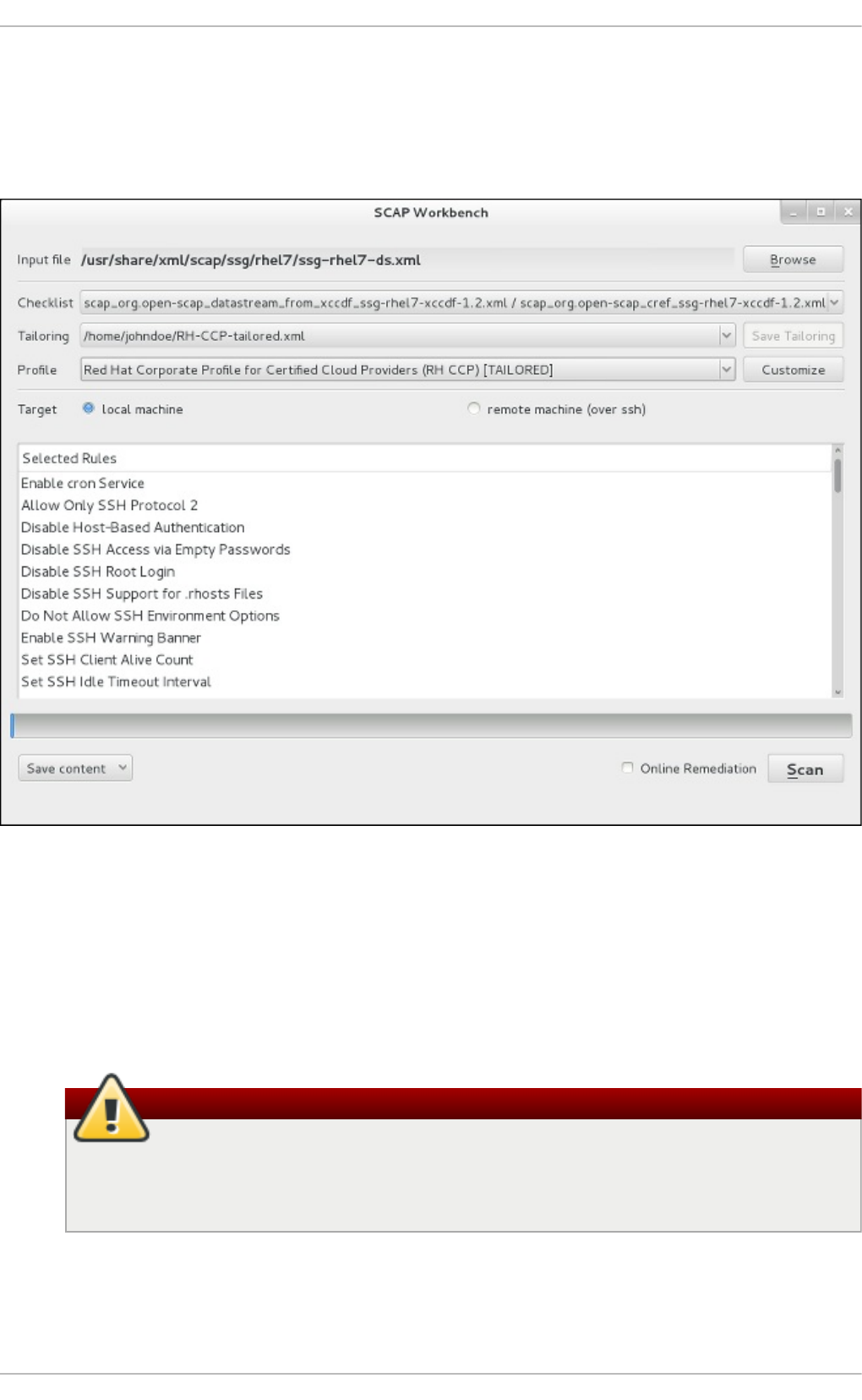

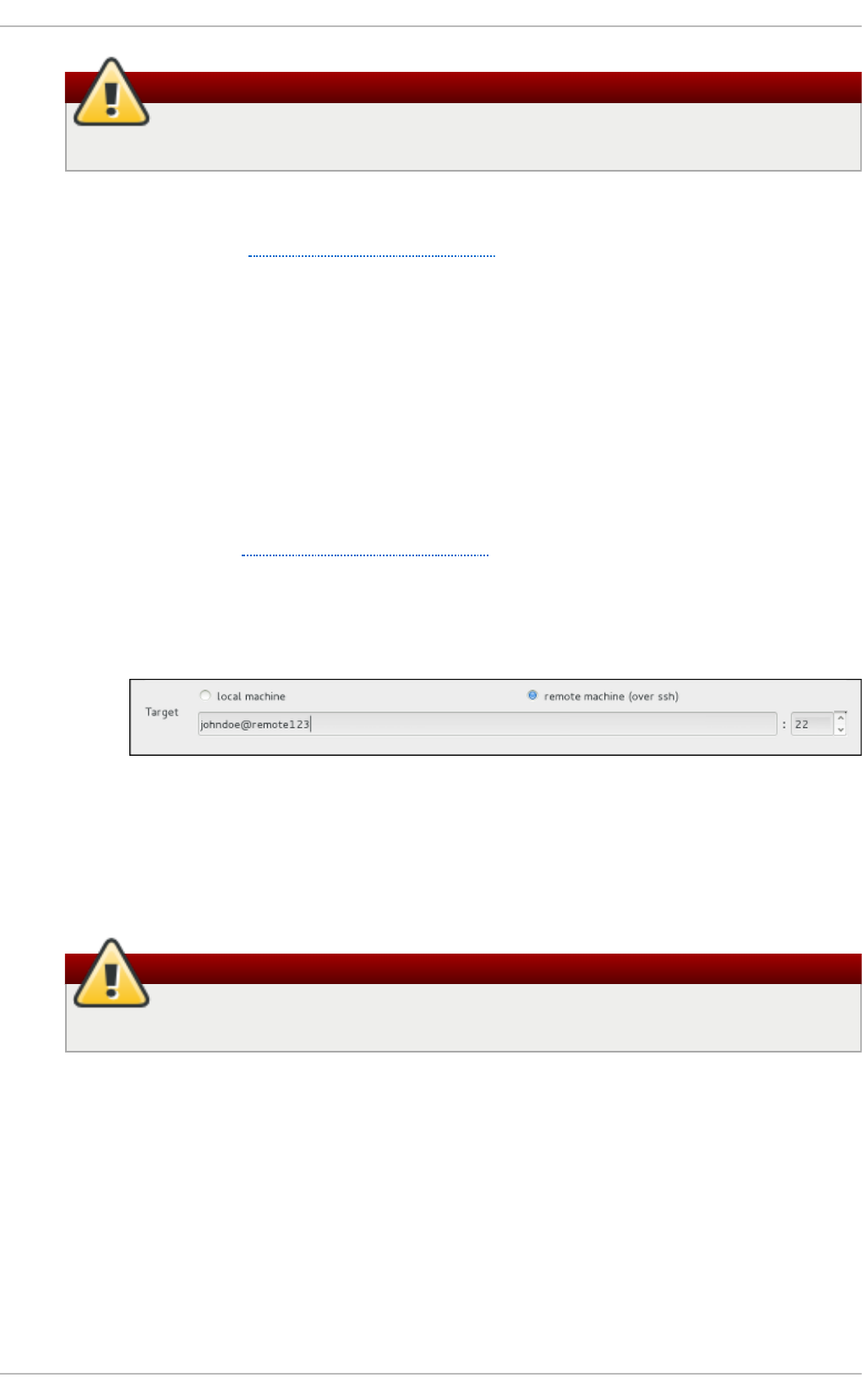

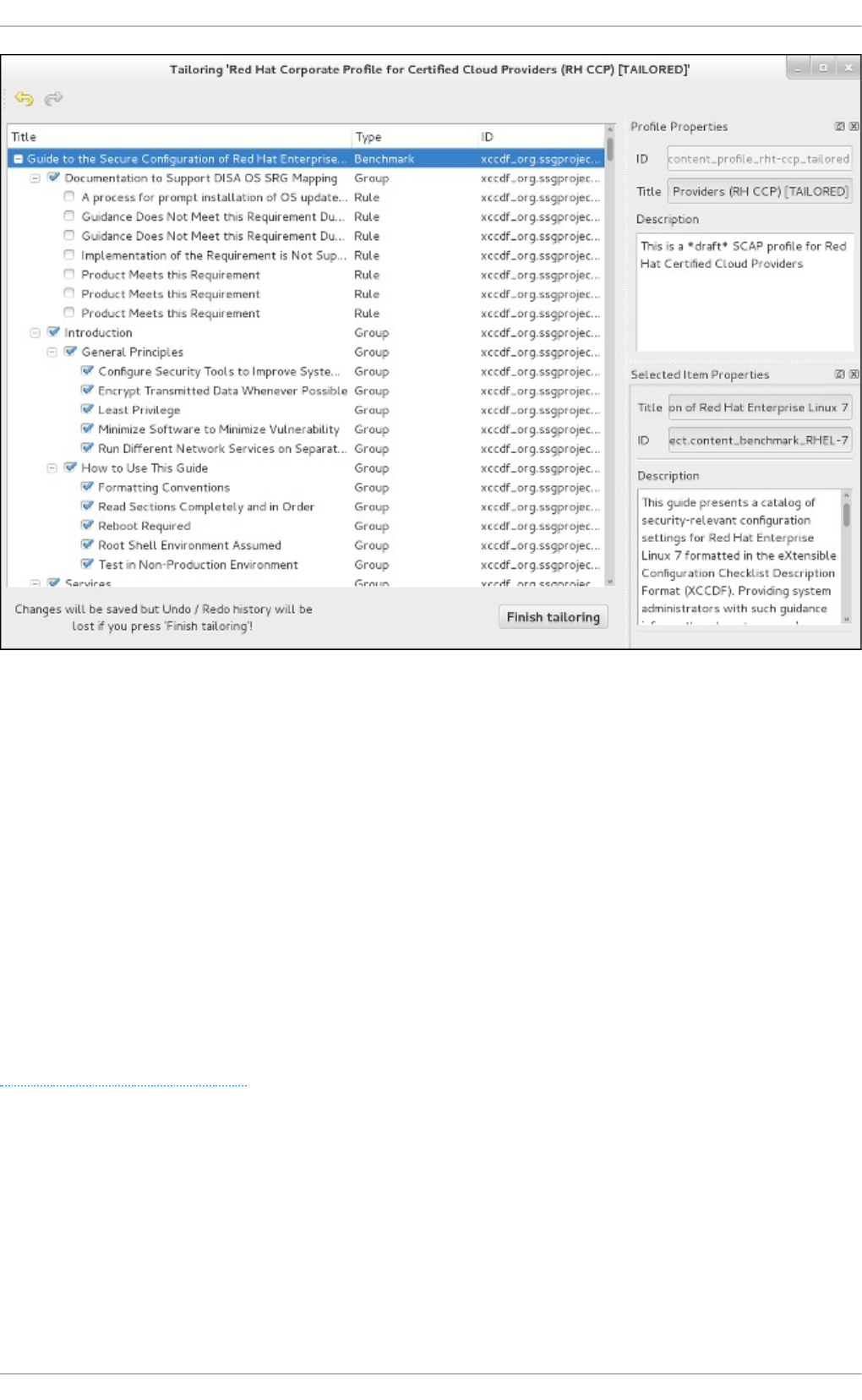

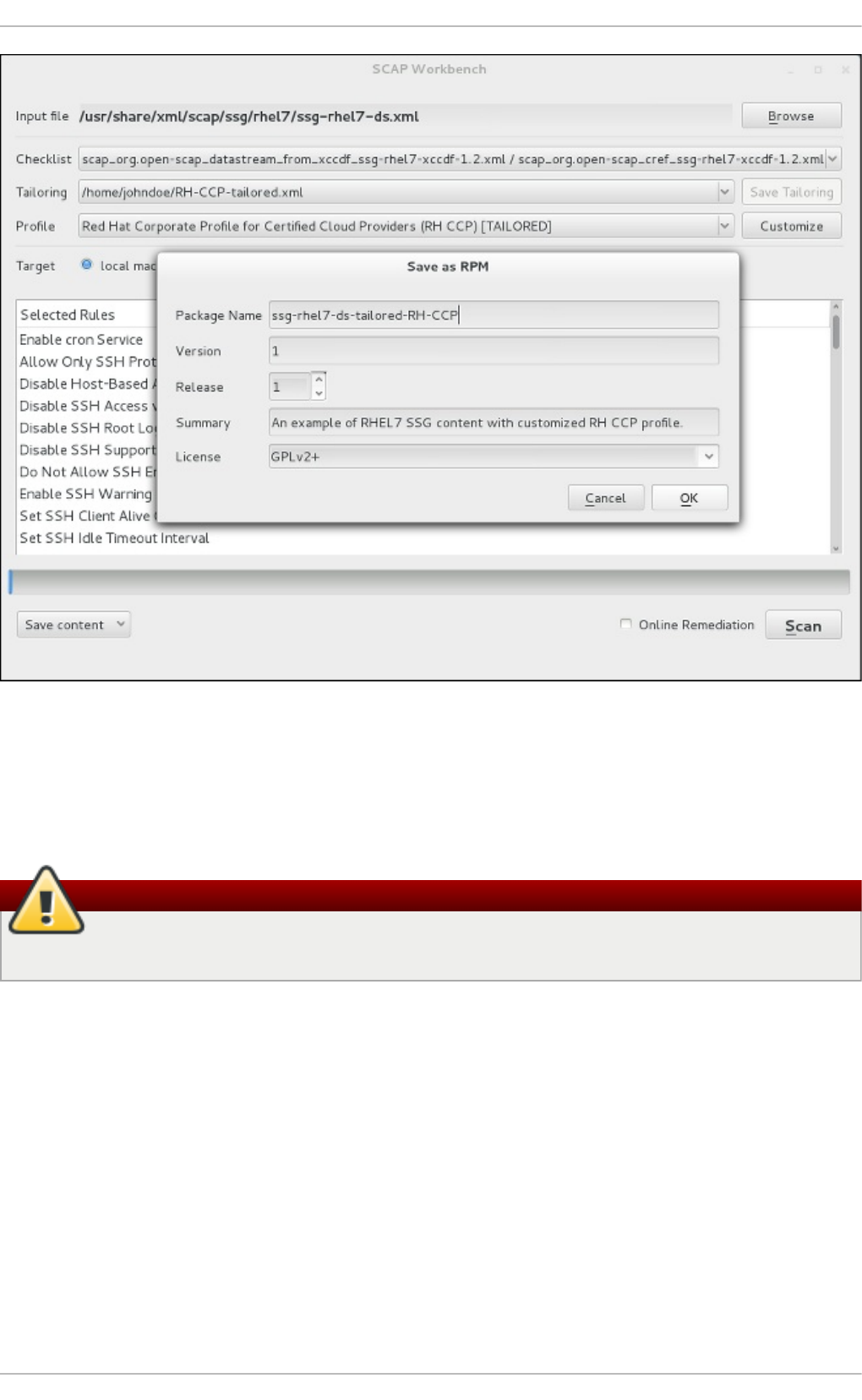

6.3. 使用 SCAP 工作台

6.4. 使用 oscap

6.5. 在红帽 Satellite 上使用 OpenSCAP

6.6. 应用实例

6.7. 附加资源

第第 7 章章 联联邦邦标标准和法准和法规规

7.1. 联邦信息处理标准(FIPS)

7.2. 国家工业安全计划操作手册

7.3. 支付卡行业数据安全标准

7.4. 安全技术实施指南

附附录录 A. 加密加密标标准准

A.1. 同步加密

3

3

3

4

8

10

12

12

12

13

13

16

18

18

25

30

44

49

70

78

88

96

96

97

98

98

99

100

104

108

109

110

111

111

111

118

123

129

129

130

132

132

133

133

134

135

135

目目录录

1

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

A.1. 同步加密

A.2. 公钥加密

附附录录 B. 审审核系核系统统引用引用

B.1. 审核事件字段

B.2. 审核记录类型

附附录录 C. 修修订历订历史史

135

135

138

138

140

145

安全性指南安全性指南

2

第第 1 章章 安全安全话题话题概述概述

由于对使用强大的联网计算机进行业务运作以及对个人信息管理的依赖性不断增加,各个行业都要了解网络和

计算机安全实践。企业要求具有专业知识和技能的安全专家正确审核系统并量身定制解决方案以适应其机构的

操作要求。因为大多数机构都在不断壮大,其员工要在本地或者远程访问关键公司 IT 资源,因此安全的计算

环境变得更加重要。

遗憾的是,很多机构(以及个人用户)对于安全问题都是马后炮,对于安全的考虑总是放在功能、生产力、便

利性、易于使用以及预算之后才考虑。正确的安全部署通常都是事后考虑 — 即在未授权入侵发生“

之后

”才考

虑。在还没连接到不可信的网络例如互联网之前,采取正确的方法可有效阻止入侵尝试。

注意注意

这个文档会经常参考在 /lib 目录中的文件。当使用 64 位系统时,有些提到的文件可能位于 /lib64

目录中。

1.1. 什么是什么是计计算机安全?算机安全?

计算机安全是一个笼统术语,其意义涵盖了从计算到信息处理的很大领域。依赖计算机系统和网络进行日常业

务处理以及访问重要信息的行业视其数据为总资产的重要组成。有些名词和度量已经成为我们日常业务词汇,

比如总拥有成本(TCO)、投资回报(ROI)和服务质量(QoS)。使用这些度量,各行业可将某些方面,比

如数据整合和高可用性(HA)作为其计划和过程管理成本的一部分。在有些行业中,比如电子商务,数据的

可用性和可信性意味着成功与失败。

1.1.1. 标标准化的安全性准化的安全性

每个行业中的企业都要依赖由标准制定团体(比如美国医疗协会,AMA;电气与电子工程师协会,IEEE)设

定的法规和规则。这同样也适用于信息安全。很多安全顾问和卖方都认同标准安全模式,即 CIA,或称“

保密、

完整及可用

”。这个三层的模式是一般被人们接受的评估敏感信息并建立安全策略的元素。下面我们将进一步

详细描述 CIA 模式:

保密 — 敏感信息必须只能对预先定义的一组个体可用。应限制未授权传输以及使用信息。例如:信息保密

可确保客户个人或者财务信息不会被未授权个人以恶意目的获取,比如盗窃或者伪造信用。

完整 — 不应以任何方式修改信息以致其不完整或者不正确。应限制未授权用户修改或者销毁敏感信息的能

力。

可用 — 授权用户应该可以在需要时随时访问信息。可用性可保证以共同商定的频率和时效获取信息。这经

常要根据百分比进行计算,并在网络服务供应商及其企业客户使用的服务等级协议(SLA)中有具体说

明。

1.2. 安全控制安全控制

计算机安全通常可分为三个主要类型,通常指的是 controls:

物理控制

技术控制

管理控制

第第 1 章章 安全安全话题话题概述概述

3

这三个主要类型定义了正确安全部署的主要任务。在这些控制中有一些子分类可进一步细化这些控制以及如何

部署它们。

1.2.1. 物理控制物理控制

物理控制是在定义的结构内实施保证安全的方法,用来阻止或者防止对敏感资料的未授权访问。物理控制示例

包括:

闭路监控摄像机

动作或者热量报警系统

警卫

照片 ID

上锁并有固定锁的钢制门

生物识别(包括指纹、声音、面部、笔迹及其它用来识别个体的自动方法)

1.2.2. 技技术术控制控制

技术控制使用技术作为基础来控制对整个物理构架和网络中名敏感数据的访问和使用。技术控制影响范围很

大,包括以下技术方面:

加密

智能卡

网络认证

访问控制(ACL)

文件完整审核软件

1.2.3. 管理控制管理控制

管理控制定义安全性中人的因素。它们涉及机构中所有级别的个人,并决定哪些用户可以访问哪些资源和信

息:

培训和认知

灾难准备及恢复计划

人员招聘和分离策略

人员注册及使用

1.3. 漏洞漏洞评评估估

如果有充分的时间、资源和热情,攻击者几乎可以攻陷任何系统。所有安全过程和技术目前都不能保证系统绝

对不会受到入侵。路由器可帮助保护到互联网的网关安全。防火墙可帮助保护网络终端安全。虚拟私用网络可

安全地以保密流方式传送数据。入侵探测系统可警告您那些恶意动作。但是这些技术能否成功依赖各种不同因

素,其中包括:

负责配置、监控和维护技术的专业人士。

迅速有效地补丁和更新服务及内核的能力。

安全性指南安全性指南

4

可让您对网络一直保持警惕的反应能力。

由于数据系统和技术的不断变化,保证企业资源安全是很复杂的。鉴于这个复杂性,通常很难找到可用于您所

有系统的专业资源。虽然人们可以在很多领域达到很高的水准,但是很难找到在多个领域都非常精通的人。主

要是因为信息安全的每个领域都要求您的持续关注,信息安全不是一成不变的。

漏洞评估是您网络和系统安全的内部审计。其结果表明您网络信息的保密性、完整性和可用性(如<

第 1.1.1 节 “标准化的安全性” >所作出的解释)。通常,在侦查阶段启用漏洞评估。在此阶段,对目标系统和

资源这些重要数据进行收集。此阶段会导致进入系统准备阶段,借此对所有已知漏洞进行必要的目标检测。准

备阶段会以报告阶段终止,在报告阶段中会对所有发现的风险进行等级分类,分为高、中和低三级;关于目标

的安全增强方式(或降低漏洞风险的方式)也会进行讨论。

如果您在家里进行弱点评估,您一般会检查家里的每扇门看看是否关上并锁好。您还会查看每扇窗户,确定关

上并锁好。这个理念也同样适用于系统、网络和电子数据。恶意用户就是您数据的小偷和劫匪。清楚他们的工

具、心态和动机,您就可以对其动作迅速作出反应。

1.3.1. 定定义评义评估和估和测试测试

弱点评估可分为两类:“

由外而内

”和“

由内而外

”。

当进行“由外而内”的弱点评估时,您要从外部对抗您的系统。身处公司之外为您提供了黑客的视角。您看到的

就是黑客看到的 — 公开路由的 IP 地址、您 DMZ 中的系统、您防火墙的对外接口等等。DMZ 代表“停火区”,

对应那些处于可信内部网络,比如企业专用 LAN和不可信的外部网络,比如公共互联网之间的计算机或者小的

子网。通常 DMZ 包括可连接到内部网络流量的设备,比如 Web(HTTP)服务器、FTP 服务器、SMTP(电

子邮件)服务器和 DNS 服务器。

当进行“由内而外”的弱点评估时,您处于有利地位,因为您在内部且被认为是可信的。这就是您和您的同事登

录到系统后的视角。您会看到打印服务器、文件服务器、数据库和其它资源。

这两种弱点评估有很大不同。作为公司的内部用户可拥有比外部用户更多的特权。在大多数机构中是将安全配

置为防止入侵者进入。很少是用来防备机构的内部用户(比如部门防火墙、用户等级访问控制以及对内部资源

的授权过程。)一般来说,作为大多数系统从内部看来有很多资源是公司的内部资源。一旦您身处公司之外,

您的状态就成为不可信。您在公司外部可使用的系统和资源通常非常有限。

请考虑弱点评估和“

入侵测试

”之间的不同。将弱点评估作为入侵测试的第一步。弱点评估收集的信息可用于测

试。进行该评估是来检查漏洞和潜在弱点,而入侵测试则是要利用所发现的漏洞和弱点。

评估网络设备是一个动态过程。无论是信息安全还是物理安全,都是动态的。执行评估所显示的概况,可能会

出现误报和漏报。误报是指工具所发现的漏洞实际上并不存在。漏报是指遗漏了实际漏洞。

安全管理员只能通过其所使用的工具和所拥有的知识来发挥其作用。采用任何当前可行的评估工具,在您的系

统运行这些评估工具,但几乎可确定的是其中存有误报。无论是程序错误还是用户错误,其结果是相同的。这

些工具可能会发现误报,或更有甚者,发现漏报。

现在明确了弱点评估和入侵测试之间的不同,请在执行入侵测试前仔细考虑评估结果以便获得新的最佳实践方

法。

警告警告

不要尝试利用生产系统的漏洞。这样做可能会对您系统和网络的生产和效率起到截然相反的效果。

以下列表给出了一些执行弱点评估的优点。

主动关注信息安全。

在黑客发现潜在漏洞之前找到这些潜在漏洞。

第第 1 章章 安全安全话题话题概述概述

5

保持系统的更新和修补。

提升员工的专业知识并给与帮助。

减少经济损失和负面宣传。

1.3.2. 漏洞漏洞评评估方法估方法

在选择弱点评估工具方面,建立弱点评估方法论是很必要的。遗憾的是目前还没有预先确定或者业内公认的方

法论,但尝试和最佳实践可作为有效的指导方法。

“

目标是什么?我们要查看的是某台服务器还是整个网络以及网络中的所有东西?我们是在公司外部还是内

部?

”这些问题的答案在帮助您决定工具选择乃至使用方法时至关重要。

要更多地了解所发布的方法,请参阅以下网站:

http://www.owasp.org/ —

开放式

Web

应用程序安全项目(

OWASP

,

The Open Web Application Security

Project

)

1.3.3. 漏洞漏洞评评估工具估工具

通过使用某些形式的信息收集工具,可启动评估。在评估整个网络时,首先绘制出布局,查找正在运行的主

机。一旦找到主机的位置,将分别检查每个主机。关注这些主机需要另一套工具。知道使用哪一种工具是查找

漏洞时最关键的一步。

就像日常生活的每个方面一样,很多工具可执行同一任务。这个概念也可用于执行弱点评估。有些具体到操作

系统、应用程序甚至网络的工具(要看所使用的协议)。有些工具是免费的,有些不是。有些工具很直观易

用,而有些则比较神秘,且文档支持很差,但拥有其它工具没有的一些功能。

使用合适的工具可能是一项艰巨的任务,最终,还是经验决定一切。如果可能的话,建立一个测试实验室,尽

您所能尝试许多不同的工具,记下每一个工具的优点和缺点。查核 README 文件,或这些工具的手册页。此

外,在互联网上查阅更多信息,如文章、分步指南,或是针对这些工具的邮件列表。

下面讨论的工具只是众多可用工具中的一个例子。

1.3.3.1. 使用使用 Nmap 扫扫描主机描主机

Nmap 是一种常用工具,可用于判定网络的布局。Nmap 多年来一直被使用,它可能是收集信息时最经常使用

的工具。其优秀的手册页中对其选项和使用方法进行了详细描述。管理员可以在网络上使用 Nmap 来查找主

机系统以及打开这些系统的端口。

Nmap 是漏洞评估的第一步。您可以映射出在您网络上所有的主机,甚至可以传递选项,允许 Nmap 尝试对

特定主机正在运行的操作系统进行识别。 Nmap 为制定关于使用安全服务和限制未使用服务的政策奠定了良

好基础。

要安装 Nmap ,则须作为 root 用户运行 yum install nmap 命令。

1.3.3.1.1. 使用使用 Nmap

通过在所扫描机器的主机名或 IP 地址下输入 nmap 命令,Nmap 就可以在 shell 提示符中运行:

nmap <hostname>

例如,扫描机器的主机名 foo.example.com,用 shell 提示输入以下命令:

~]$ nmap foo.example.com

安全性指南安全性指南

6

基本扫描(只需花几分钟,根据主机所在位置以及其他网络状况)的结果与以下结果相似:

Interesting ports on foo.example.com:

Not shown: 1710 filtered ports

PORT STATE SERVICE

22/tcp open ssh

53/tcp open domain

80/tcp open http

113/tcp closed auth

Nmap 可测试最常见网络通信端口,以用于侦听或等待服务。这个常识对于想关闭不必要或未使用的服务的管

理员来说,是非常有用的。

关于使用 Nmap 的更多信息,请参阅以下 URL 的官方主页:

http://www.insecure.org/

1.3.3.2. Nessus

Nessus 是一个可提供全方位服务的安全扫描程序。Nessus 的插件式结构允许用户自定义其系统和网络。与

其他的扫描程序一样,Nessus 只能在其依赖的签名数据库中发挥作用。好在 Nessus 会时常更新,且具有全

面报告、主机扫描以及实时漏洞搜索的功能。请记住,即使是像 Nessus 时常更新的强大工具,也可能会出现

误报和漏报。

注意注意

Nessus 客户端和服务器软件需要支付订阅费才能使用。这一点已加到此文档中,以供那些有兴趣使用

该程序的用户参考。

关于 Nessus 的更多信息,请参阅以下 URL 的官方网站:

http://www.nessus.org/

1.3.3.3. OpenVAS

OpenVAS (Open Vulnerability Assessment System

,开放式漏洞评估系统

)是一套可用于扫描漏洞和全面

漏洞管理的工具和服务系统。 OpenVAS 框架可提供许多基于网络、桌面和命令行的工具,用于控制解决方案

的不同组件。 OpenVAS 的核心功能是其所提供的安全扫描器,可使用超过 33,000 每日更新的网络漏洞测试

(NVT, Network Vulnerability Test )。与 Nessus (请参阅 第 1.3.3.2 节 “Nessus”)不同,OpenVAS 并不

需要任何订阅费。

关于 openVAS 的更多信息,请参阅以下 URL 的官方网站:

http://www.openvas.org/

1.3.3.4. Niktou

Nikto 是一款杰出的“

通用网关接口

”(CGI,common gateway interface) 脚本扫描器。 Nikto 不仅可用于检查

CGI 漏洞,还可以躲避的方式运行,以便躲避入侵探测系统。Nikto 所提供完整的文档资料,在运行程序前,

应当仔细查核。如果您有提供 CGI 脚本的网络服务器,那么Nikto 就是用于检查此类服务器安全的最佳资源。

关于 Nikto 的更多信息,可见以下 URL :

http://cirt.net/nikto2

第第 1 章章 安全安全话题话题概述概述

7

1.4. 安全威安全威胁胁

1.4.1. 网网络络安全威安全威胁胁

如果不能在以下方面很好地配置网络,就会增加被袭击的风险。

不安全的不安全的构构架架

错误配置的网络是未授权用户的主要切入点。让一个可信任并且开放的本地网络暴露于高风险的互联网上就如

同开门揖盗— 有时可能什么都不会发生,但

最终

会有人利用这样的机会。

广播网广播网络络

系统管理员通常无法意识到其安全方案中联网硬件的重要性。简单的硬件,比如集线器和路由器,它们依赖的

是广播或者非切换的原则,即,无论何时,某个节点通过网络将数据传送到接收节点时,集线器或者路由器都

会向接受者发送该数据包的广播并处理该数据。这个方法是外部入侵者以及本地主机的未授权用户进行地址解

析(ARP)或者介质访问控制 (MAC)地址嗅探的最薄弱的环节。

集中管理的服集中管理的服务务器器

另一个潜在的联网陷阱是使用集中管理的计算机。很多企业常用的削减支出的方法是将所有服务都整合到一个

强大的机器中。这很方便,因为它容易管理,同时费用相对多台服务器配置来说更加便宜。但是集中管理的服

务器也会造成网络单点的失败。如果中央服务器被破坏,则会造成整个网络完全不能使用,甚至更糟糕的是,

有可能造成数据被篡改或者被盗。在这些情况下,中央服务器就成为访问整个网络的开放通道。

1.4.2. 服服务务器安全威器安全威胁胁

服务器安全与网络安全同样重要,因为服务器通常拥有机构的大量重要数据。如果服务器被破坏,则其所有内

容都可被破解者偷走或者任意篡改。下面的小节详细论述了一些主要问题。

未使用的服未使用的服务务及开放端口及开放端口

一般系统管理员安装操作系统时不会注意实际安装了哪些程序。这可能会造成一些问题,因为可能安装了并不

需要的服务,而这些服务可能被安装和配置了默认设置,并且有可能被开启。这样可能会造成在服务器或者工

作站中运行不必要的服务,比如 Telnet、DHCP 或者 DNS,而管理员并没有意识到这一点,从而造成不必要

的流量经过该服务器,甚至成为破解者进入该系统的潜在通道。有关关闭端口以及禁用未使用服务的详情请参

考 〈第 4.3 节 “安全服务”〉。

未打未打补补丁的服丁的服务务

默认安装包括的大多数服务器应用程序都是经过严格测试的安全软件。经过在产品环境中的长期应用后,将彻

底改进其代码,并会发现和修复很多 bug。

但是世界上不存在十全十美的软件,而且总是有可以改进的空间。另外,较新的软件通常不会进行您希望的严

格测试,因为它最近才用于产品环境,或者因为它可能不如其它服务器软件那么受欢迎。

开发者和系统管理员经常会在服务器应用程序中找到可开发的 bug,并将该信息在 bug 跟踪和与安全相关的网

页中发布,比如 Bugtraq 邮件列表(http://www.securityfocus.com)或者计算机紧急反应团队(CERT)网站

(http://www.cert.org)。虽然这些机制是警告社区安全隐患的有效方法,但关键还是要系统管理员可正确为

其系统打补丁。这是事实,因为破解者也可访问同样的弱点跟踪服务,并在可能的情况下使用那些信息破解未

打补丁的系统。良好的系统管理需要警惕、持续的 bug 跟踪,同时严格的系统维护可保证您有一个更安全的计

算环境。

有关保持系统更新的详情请参考〈 第 3 章

及时更新系统

〉。

安全性指南安全性指南

8

疏忽的管理疏忽的管理

管理员不能为其系统打补丁是服务器安全的最大威胁之一。根据“

系统管理、审核、网络、安全研究院

”(即

SANS)资料,造成计算机安全漏洞的主要原因是“让未经培训的人员维护系统安全,不为其提供培训,也没有

足够的时间让其完成这项工作。”这指的是那些缺乏经验的管理员以及过度自信或者缺乏动力的管理员。

有些管理员无法为其服务器和工作站打补丁,而有些则不会检查来自系统内核或者网络流量的日志信息。另一

个常见的错误是不修改默认的密码或者服务密钥。例如:有些数据包使用默认的管理员密码,因为数据库开发

者假设系统管理员会在安装后立刻更改这些密码。如果数据库管理员没有更改这个密码,那么即使是缺乏经验

的破解者也可使用广为人知的默认密码获得该数据库的管理特权。这里只是几个疏忽管理造成服务器被破坏的

示例。

自身有安全自身有安全问题问题的服的服务务

即使最谨慎的机构,如果选择自身就有安全问题的网络服务,也可能成为某些安全漏洞的受害者。例如:很多

服务的开发是假设在可信网络中使用,一旦这些服务可通过互联网使用,即其本身变得不可信,则这些假设条

件就不存在了。

一种不安全的网络服务那些使用不加密用户名和密码认证的服务。Telnet 和 FTP 就是这样的服务。如果数据

包嗅探软件正在监控远程用户间的数据流量,那么这样的服务用户名和密码就很容易被拦截。

此类服务还更容易成为安全业内名词 “

中间人

” 攻击的牺牲品。在这类攻击中,破解者会通过愚弄网络中已经被

破解的名称服务器,将网络流量重新指向其自己的机器而不是预期的服务器。一旦有人打开到该服务器的远程

会话,攻击者的机器就成为隐形中转人,悄无声息地在远程服务和毫无疑心的用户间捕获信息。使用这个方

法,破解者可在服务器或者用户根本没有意识到的情况下收集管理密码和原始数据。

另一个不安全的类型是网络文件系统和信息服务,比如 NFS 或者 NIS,它们是专门为 LAN 使用而开发的,但

遗憾的是 WAN 网络(用于远程用户)现在也使用。NFS 默认情况下没有配置任何验证或者安全机制以防止破

解者挂载到 NFS 共享并访问其中包括的内容。NIS 同样也有重要信息,网络中的每台计算机都必须了解这些

信息,其中包括密码和文件权限,而且它们是纯文本 ASCII 或者 DBM(ASCII 衍生的)数据库。获得这个数

据库访问的破解者可访问网络中的每个帐户,包括管理员帐户在内。

默认情况下 Red Hat Enterprise Linux 7 的发布是关闭此类服务的。但是由于管理员通常会发现他们必须使用

这些服务,所以谨慎的配置很关键。有关使用安全方式设定服务的详情请参考 <第 4.3 节 “安全服务”>。

1.4.3. 工作站和家庭工作站和家庭 PC 安全威安全威胁胁

工作站和家庭 PC 可能比网络或者服务器受到攻击的可能性小,但因为它们通常都有敏感数据,比如信用卡信

息,因此它们也是破解者的目标。工作站还可在用户不知情的情况下在合作攻击中被指派作为破解者的“奴

隶”机器。因此,了解工作站的安全漏洞可让用户免于经常重新安装操作系统,或者防止数据被盗。

不安全的密不安全的密码码

不安全的密码是攻击者获取系统访问的最简单的方法之一。有关如何在生成密码时避免常见缺陷,详情请参考

< 第 4.1.1 节 “密码安全”>。

有漏洞的客有漏洞的客户户端端应应用程序用程序

虽然管理员可保障服务器安全并进行修补,但这并不意味着远程用户在访问该服务器时是安全的。例如:如果

该服务器通过公共网络提供 Telnet 或者 FTP 服务,那么攻击者就可以捕获通过该网络的用户名和密码,然后

使用该帐户信息访问远程用户的工作站。

即使使用安全协议,比如 SSH,如果远程用户没有即时更新其客户端应用程序,那么对于某些攻击来说,他

们也是不堪一击的。例如:v.1 SSH 客户端无法抵御恶意 SSH 服务器的 X 转发攻击。一旦它连接到该服务

器,那么攻击者就可悄无声息地捕获所有该客户端通过该网络执行的击键和鼠标动作。这个问题在 v.2 SSH 协

议中得到了解决,但这也取决于该用户是否留意什么样的应用程序有此类漏洞并根据需要更新它们。

[1]

第第 1 章章 安全安全话题话题概述概述

9

<第 4.1 节 “计算机安全”>中详细论述了管理员和家庭用户应采取什么步骤限制计算机工作站的安全漏洞。

1.5. 常常见见的漏洞和攻的漏洞和攻击击

表 1.1 “常见漏洞”详细论述一些入侵者访问机构网络资源的最常见漏洞和切入点。这些常见漏洞的重点是解释

了攻击是如何进行的以及管理员怎样正确保护其网络免受类似攻击。

表表 1.1. 常常见见漏洞漏洞

漏洞漏洞 描述描述 备备注注

空值或者默认密码使管理密码空白或者使用有产品供应商所

设定的默认密码。这在硬件中非常常见,

比如说路由器和防火墙,但是这些服务在

Linux上运行可包含默认管理者密码(通过

Red Hat Enterprise Linux 7 并没有产品附

赠)。

通常与联网硬件有关,比如路由器、防火

墙、VPN 以及网络附带存储(NAS)装

置。

常见于传统操作系统,特别是那些捆绑服

务(比如 UNIX 和 Windows)。

管理员有时会仓促创建特权用户账户,并

将密码设为空,这样就为发现该账户的恶

意用户提供了最佳切入点。

默认共享密钥安全服务有时可因开发或者评估测试为目

的而打包默认安全密钥。如果不更改这些

密钥并将其放在互联网的产品环境中,拥

有同一默认密钥的

所有

用户都可访问共享

密钥资源及其所包含的敏感信息。

预先配置到安全服务器装置中,这在无线

访问点中最常见。

IP 欺诈 远程机器会装作是您本地网络中的节点,

查找服务器弱点并安装后门程序或者木马

以获得您网络资源控制权。

欺骗是很困难的,因为它包括攻击者预测

的 TCP/IP 序列号以便与目标系统链接,

但有些工具可帮助攻击者完成这样的任

务。

相比 PKI 或者其它在 ssh 或者 SSL/TLS

中所使用加密认证的其它形式,我们不建

议您使用根据目标系统运行的使用

根据资

源认证

技术的服务(比如

rsh、telnet、FTP 及其它)。

窃听 通过窃听两个节点之间的连接收集通过网

络的两个活跃节点的数据。

这类攻击最可能在纯文本传输协议中有

效,比如 Telnet、FTP 和 HTTP 传输。

远程攻击者必须可访问 LAN 中受威胁的

系统以便执行此类攻击。通常黑客会使用

活跃攻击(比如 IP 欺诈或者中间人)威

胁 LAN 中到系统。

预防方法包括使用加密密钥交换到服务、

一次性密码或者加密的认证防止密码欺

诈,还建议您在传输过程中使用强大加

密。

安全性指南安全性指南

10

服务弱点 攻击者找到在网络中运行的服务的缺陷或

者漏洞,通过这些弱点攻击者可威胁整个

系统及其所有数据,并可能威胁该网络中

到其它系统。

基于 HTTP 的服务,比如 CGI 对于远程

命令执行甚至互动的 shell 访问来说都是

容易受到攻击的。即时作为非特权用户,

比如 “nobody” 运行 HTTP 服务,也可读

取类似配置文件以及网络映射等信息,或

者攻击者可启动拒绝服务攻击,这样就可

耗尽系统资源或者让其他用户无法使用系

统资源。

在开发和测试阶段服务有时候会有一些被

忽视的弱点,这些弱点(比如

缓冲溢出

,

攻击者可使用任意值填满程序的内存缓冲

从而使服务崩溃,给攻击者一个互动命令

提示符即可允许其执行所有任务)可让攻

击者完全拥有管理控制。

管理员应确定不要作为 root 用户运行那些

服务,且应该随时注意供应商或者类似

CERT 和 CVE 安全性机构为程序提供的

补丁会勘误更新。

应用程序弱点 攻击者要查找桌面和工作站程序(比如电

子邮件客户端)的缺陷,并执行任意代

码,植入木马以便进一步破坏,或者使系

统崩溃。如果被破坏的工作站对剩余网络

有管理特权,则会发生进一步的攻击。

工作站和桌面更容易被攻击因为工作人员

没有防止或者探测这种侵害的专业知识或

者经验。有必要在安装未授权软件或者打

开不明电子邮件附件时告知他们可能存在

的危险。

可使用一些防护软件以便电子邮件客户端

软件不会自动打开或者执行附件。另外,

通过红帽网络;或者其它系统管理服务自

动更新工作站软件可减轻多种安全性部署

的负担。

拒绝服务(DoS)

攻击

攻击者或者一组攻击者通过向目标主机

(可以是服务器、路由器或者工作站)发

送未授权数据包联合攻击某个机构的网络

或者服务器资源。这样可迫使合法用户无

法使用该资源。

在美国大多数报告的 DoS 案例发生在

2000 年。一些有很高流量的商业和政府

网站受到 ping flood 攻击而变得不可用,

这些攻击是利用几个被破坏的系统使用宽

带连接作为 zombies,或者重新指向广播

节点进行的。

通常会伪装源数据包(也会重新广播),

让调查攻击的真实源变得困难。

使用 iptables 和网络入侵探测系统,比

如 snort 进行进入过滤(IETF rfc2267)

的优点是可帮助管理员追踪并阻止发布的

DoS 攻击。

漏洞漏洞 描述描述 备备注注

[1] http://www.sans.org/security-resources/mistakes.php

第第 1 章章 安全安全话题话题概述概述

11

第第 2 章章 安装的安全提示安装的安全提示

当您第一次将 CD 或者 DVD 放入磁盘驱动器安装 Red Hat Enterprise Linux 7 时就由安全性问题。开始就安全

配置您的系统可让您今后实施额外的安全性设置变得更轻松。

2.1. 安全安全 BIOS

使用密码保护 BIOS(或者与 BIOS 对等的程序)以及引导装载程序可防止未授权用户使用可移动介质,或者

通过单用户模式获取 root 特权引导机器而获得对该系统的物理访问。您应该采用的防止此类攻击的安全工具,

取决于该工作站中的信息敏感性以及机器的位置。

例如:如果是在贸易展览中使用,且不包含任何敏感信息,那么防止此类攻击就不那么重要。但是如果在同一

贸易展览中,某雇员的笔记本电脑中有该企业网络的专用未加密的 SSH 密钥,且没有小心保管,那么就可能

导致严重的安全泄漏,并为整个公司造成无法预料的损失。

如果该工作站位于授权或者可信用户可以访问的位置,那么保障 BIOS 或者引导装载程序安全就不那么紧要。

2.1.1. BIOS 密密码码

使用密码保护计算机的 BIOS 主要有两个原因 :

1.

防止更改

BIOS

设置

— 如果某个入侵者可访问该 BIOS,他们就可以将其设定为从磁盘或者光盘引

导。这就让他们可以进入安全模式或者单用户模式,继而让他们可以在该系统中启动随机进程或者复

制敏感数据。

2.

防止系统引导

— 有些 BIOS 允许引导过程中的密码保护。当激活 BIOS 时,攻击者会在 BIOS 启动引

导装载程序前被迫输入密码。

因为不同计算机生产商提供的设置 BIOS 的方法不同,具体步骤请查询计算机手册。

如果您忘记了 BIOS 密码,您可以使用主板中的跳线或者断开 CMOS 电池连接重新设置该密码。因此,请尽

可能锁上您的机箱。但是在尝试断开 CMOS 电池前请查看计算机或者主板手册。

2.1.1.1. 保保证证非非 x86 平台安全平台安全

其它构架使用不同的程序执行那些与 x86 系统中 BIOS 基本对等的低层任务。例如:Intel® Itanium™ 计算机

使用

可扩展固件接口

(EFI)shell。

有关在其它构架中使用密码保护类似 BIOS 程序的使用说明,请参考生产商的解释说明。

2.2. 其他其他资资源源

更多有关安装的详情,请参考〈Red Hat Enterprise Linux 7 安装手册〉。

[2]

[2] 因为不同制造商提供的系统, BIOS 会有所不同,有些可能不支持任何类型的密码保护,而其它可能支持某种类

型,但不支持其它类型。

安全性指南安全性指南

12

第第 3 章章 及及时时更新系更新系统统

这一章阐述了及时更新系统的过程,它包括计划和配置安装安全更新的方法,应用最新升级包所引入的变更,

并且使用红帽 Red Hat 客户门户来了解安全更新公告。

3.1. 维护维护安装的安装的软软件件

如果发现安全漏洞,为了限制潜在的安全威胁必须更新受影响的软件。如果该软件是 Red Hat

Enterprise Linux 分布现在支持的软件包的一部分,Red Hat 尽快发布修复漏洞的更新软件包。

有关特定的安全漏洞的公告经常会伴有补丁(或者源代码)来解决问题。这个补丁会直接应用于 Red Hat

Enterprise Linux 软件包并且在经过测试后作为勘误更新来公布。然而,如果公告不包括补丁, Red Hat 的开

发者会先和软件维护者共同来解决这个问题。一旦解决了该问题,软件包就会在测试后作为勘误更新来公布。

如果您系统中的使用软件发布勘误更新,我们强烈建议您尽快更新受影响的软件包以便尽量减少系统出现潜在

漏洞的时间。

3.1.1. 计计划和配置安全更新划和配置安全更新

所有的软件都包含 bug,通常这些 bug 会造成漏洞让恶意用户侵入您的系统。未更新软件包是造成电脑入侵的

共同原因。及时地安装安全补丁计划能快速删除被找到的漏洞,这样它们就不会被利用。

当安全更新可用时,安排安装更新并进行测试。我们需要使用其他的控件在发布更新以及系统安装更新期间保

护我们的系统。这些控件取决于每一个匹配的漏洞,但是也包括其他的防火墙原则,外部防火墙的使用和软件

设置的变化。

通过使用勘误机制来修复支持软件包中的 bugs。勘误包含一个或者多个 RPM 软件包,并伴有简单的解释说明

每一个特定的勘误所处理的问题。所有的勘误都通过 Red Hat 订阅订阅管理管理 服务分配给积极订阅的客户。处理安

全问题的勘误被称为 Red Hat

安全建议

。

3.1.1.1. 使用使用 Yum 的安全特征的安全特征

Yum 软件包管理包含许多与安全相关的特征,可以用来搜索、列表、显示和安装安全勘误。这些特征有可能

使用 Yum 来安装安全更新。

在您的系统中检查可用的安全有关的更新,请以 root 运行以下的命令:

~]# yum check-update --security

Loaded plugins: langpacks, product-id, subscription-manager

rhel-7-workstation-rpms/x86_64 | 3.4 kB 00:00:00

No packages needed for security; 0 packages available

请注意以上命令是在非交互状态下运行,所以它可以在脚本中自动检测是否有可用更新。当安全更新可用时,

命令会返回 100 的退出值。当安全更新不可用时,则变为0 。一旦遭遇错误,它就返回 1。

在模拟情况下,使用以下命令值安装安全有关的更新:

~]# yum update --security

使用 updateinfo 子命令来显示或者依照可用更新的储存库所提供的信息。updateinfo 子命令本身接受许

多命令,其中有与安全相关的使用方法。为获取这些命令的概述,请参考 表 3.1 “可用安全相关的命令以及

yum updateinfo”。

表表 3.1. 可用安全相关的命令以及可用安全相关的命令以及 yum updateinfo

第第 3 章章 及及时时更新系更新系统统

13

命令命令 描述描述

advisory [advisories] 显示有关一个或者多个建议。使用一个或者多个建议号码来替代

advisory。

cves 显示子设备的信息,关于 CVE (

常见弱点与揭露

)。

security 或者 sec 显示所有安全相关的信息。

severity 或者 sev

severity_level

在提供的 severity_level 中显示与安全相关的软件包的信息。

3.1.2. 更新和安装更新和安装软软件包件包

当更新系统中的软件包时,从可信资源下载更新是很重要的。攻击者可轻易重建本应用来解决问题的同一版本

号的软件包,通过不同的安全漏洞并发布到互联网中。如果发生这种情况,采取例如验证针对原始 RPM 的文

件之类的安全措施是无法探测到漏洞。因此,只从可信来源下载 RPMs 是非常重要的,例如从 Red Hat 下载

并检查软件包签名以确定其完整性。

想要更多有关如何使用 Yum 软件包管理器的信息,请参考《红帽企业版Linux 7 系统管理指南》。

3.1.2.1. 验证签验证签名的名的软软件包件包

所有 Red Hat Enterprise Linux 的软件包都标有 Red HatGPG 密钥。GPG 代表 GNU 隐隐私防私防护护、或者

GnuPG,是用来确保分布式文件真实性的免费软件包。如果验证软件包签名失败,则软件包可能被修改,因

此就不能信任此软件包。

Yum 软件包管理器允许所有安装和更新软件包进行自动验证,此为默认的特性。为了在您的系统中配置这个

选项,在 /etc/yum.conf 配置文件中就必须把gpgcheck 配置指令设定为 1 。

在您的文件系统中,使用以下命令手动验证软件包信息。

rpmkeys --checksig package_file.rpm

请参考〈产品签名 (GPG) 密钥〉有关 Red Hat 客户门户的文章,以获取其他有关 Red Hat 软件包签名实践方

法的信息。

3.1.2.2. 安装安装签签名的名的软软件包件包

从您的文件系统中安装验证的软件包(请参考〈第 3.1.2.1 节 “验证签名的软件包”〉,获取更多有关如何验证

软件包的信息)。作为 root 用户,请使用 yum install 命令。

yum install package_file.rpm

使用 Shell glob 即刻安装多个软件包。例如,以下命令在现有的目录中安装所有的 .rpm 软件包。

yum install *.rpm

重要重要

在安装任何安全勘误之前,请确保阅读包含在勘误报告中的所有具体步骤并依次执行。请参考

〈第 3.1.3 节 “应用安装更新所引入的变化”〉以获取有关勘误更新所引入变化的基本指令。

3.1.3. 应应用安装更新所引入的用安装更新所引入的变变化化

安全性指南安全性指南

14

下载并安装安全勘误和更新后,停止使用旧的软件并开始使用新软件是很重要的。如何做取决于所安装软件的

类型。以下列表列出了软件常规分类并提供在软件包升级后使用更新版本的步骤。

注意注意

通常重启系统是保证使用软件最新版本的最确定的方法,但是并不经常提出此要求,而且系统管理员也

无法经常执行这个操作。

应应用程序用程序

用户空间应用程序可以是由系统用户启动的任意程序。通常此类程序只有在用户、脚本或者自动任

务工具启动时才使用。

当更新这种用户空间程序后,停止系统中该程序的所有事务,并再次启动该程序以便使用更新的版

本。

内核内核

内核是 Red Hat Enterprise Linux 7 操作系统的核心软件组建。它对访问内存、处理器及外围设备进

行管理,并调度所有任务。

由于其核心角色,所以无法在不停机的情况下重启 Kernel。因此只有重启系统后方可使用 Kernel 的

更新版本。

KVM

当更新 qemu-kvm 与 libvirt 软件包时,必须停止所有的客户虚拟机,重载相关的虚拟模块(或者重

新启动主体系统)并且重启虚拟机。

使用 lsmod 命令来确定从以下文件中下载哪个模块:kvm、kvm-intel 或者 kvm-amd。然后使用

modprove -r 命令进行删除,之后使用 modprobe -a 命令重新加载受影响的模块。例如:

~]# lsmod | grep kvm

kvm_intel 143031 0

kvm 460181 1 kvm_intel

~]# modprobe -r kvm-intel

~]# modprobe -r kvm

~]# modprobe -a kvm kvm-intel

共享共享库库

共享库是代码单元,例如 glibc,它们可用于很多应用程序和服务。使用共享库的应用程序通常在

启动时载入共享代码,因此所有使用更新库的应用程序都必须停止并重启。

为确定某个特定的库相联的正在运行的应用程序,请使用 lsof 命令:

lsof library

例如:为确定与 libwrap.so.0 库相联的正在运行的应用程序,请输入:

~]# lsof /lib64/libwrap.so.0

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME

pulseaudi 12363 test mem REG 253,0 42520 34121785

/usr/lib64/libwrap.so.0.7.6

第第 3 章章 及及时时更新系更新系统统

15

gnome-set 12365 test mem REG 253,0 42520 34121785

/usr/lib64/libwrap.so.0.7.6

gnome-she 12454 test mem REG 253,0 42520 34121785

/usr/lib64/libwrap.so.0.7.6

这个命令会返回所有正在运行的使用 TCP 包装进行主机访问控制的程序。因此,如果更新

tcp_wrappers 软件包,则必须停止并重启列出的程序。

系系统统服服务务

系统服务是在引导过程中经常启动的可保留的服务器程序。系统服务的示例包括 sshd 或者

vsftpd。

只要机器运行,这些程序就经常被保留在内存中,每项更新的系统服务在软件包更新之后,必须停

止并重启。这可以透过 root 用户使用systemctl 命令来完成:

systemctl restart service_name

使用您所希望重启服务的名称来覆盖 service_name,例如 sshd。

其他其他软软件件

请按照以下的说明,该说明是由链接到以下正确更新的应用程序所概括的。

红红帽目帽目录录服服务务器器:请参考《发行备注》以获取在《Red Hat目录服务器产品文档页》中的正在讨

论的 Red Hat Directory 服务器版本。

红红帽企帽企业业虚虚拟拟管理器管理器 :请参考《Red Hat Enterprise Linux 7 安装指南》以获取在《Red Hat

Enterprise 虚拟产品文档页》中的正在讨论的 Red Hat Enterprise 虚拟化版本。

3.2. 其他其他资资源源

如需获取更多有关安全更新、安装安全更新方法、Red Hat Customer Portal(红帽客户门户)以及相关的主题

的信息,请参考以下列出的资源。

安装的文安装的文挡挡

yum(8) — Yum 用于解释程序包管理器的手册页提供有关在您的系统中使用 Yum 安装、更新以及删除软

件包方法的信息。

rpmkeys(8) —rpmkeys 用于解释实用程序的手册页解释这款程序可用来验证下载程序包真伪的方法。

在在线线文档文档

《Red Hat Enterprise Linux 7 系统管理员指南》 — 《

系统管理员指南

》解释Yum 以及 rpm 程序可用来安

装、更新和删除在 Red Hat Enterprise Linux 7 系统中软件包。

《Red Hat Enterprise Linux 7 SELinux 用户和管理员的指南》 —《SELinux

用户和管理员指南

》解释

SELinux

强制性访问控制

机制的配置。

红红帽客帽客户门户户门户

红帽客户门户 — 客户门户主页包含通往最重要资源以及有关可用新内容的更新的链接。

安全联系和程序— 提供有关Red Hat安全响应团队信息以及何时与之联系的操作说明。

安全性指南安全性指南

16

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

4.1. 计计算机安全算机安全

密码是 Red Hat Enterprise Linux 7 用来确认用户身份的主要方法。这是为什么密码安全对保护用户、工作站

以及网络是那么的重要。

出于安全目的,安装程序会对系统进行配置,从而可使用

安全哈希算法

512(SHA512)和影子密码。强烈建

议您不要更改这个设置。

如果在安装过程中取消选择影子密码,则所有密码都会以单向哈希的形式保存在可读的 /etc/passwd 文件

中,这样就使得该系统在离线密码破解攻击面前变得很脆弱。如果入侵者可作为常规用户访问该机器,他就可

以将 /etc/passwd 文件复制到他自己的机器中,并对其运行密码破解程序。如果该文件中存在不安全的密

码,那么密码被破解只是时间问题。

影子密码可通过在 /etc/shadow 文件中保存密码哈希消除这种类型的攻击,该文件只能由 root 用户读取。

这就迫使潜在的攻击者要登录该机器中的远程服务(比如 SSH 或者FTP)进行远程密码破解。这种暴力破解

速度会慢很多,并且会留下明显的痕迹,因为在系统文件中会出现几百条失败登录尝试。当然,如果攻击者在

夜间对使用薄弱密码的系统进行攻击,那么他可能在黎明前就可获得访问权限,并修改日志文件以掩盖其踪

迹。

除要考虑格式和存储外,内容也是要考虑的问题。用户如要保护其帐户不被破解,最重要的是创建强大的密

码。

4.1.1. 密密码码安全安全

4.1.1.1. 创创建建强强大的密大的密码码

要创建一个安全可靠的密码,用户须牢记长密码比短而复杂的密码强。创建一个仅有八个字符的密码,就算它

含有数字、特殊符号和大写字母,这也不是个好主意。优化密码破解工具,例如约翰开膛手(John The

Ripper),以便破解连人也难以记住的密码。

在信息论中,熵 (entropy) 表示的是不确定性的量度,与随机变量有关,并以“位”为单位来表现信息量度。熵值

越高,密码就越安全。根据美国国家标准与技术研究院(National Institute of Standards and Technology,

NIST)特别出版物 <电子认证指南>(NIST SP 800-63-1,Electronic Authentication Guideline),在一本收

录 5 万个常用密码的字典里,某一密码没有出现过的熵值应该至少有 10 位。这样说来,一个由 4 个随机字组

成的密码,其熵值大约有 40 位。一个由多个字组成的密码,旨在增强安全性,也被称为“

密码短语

”,例如:

randomword1 randomword2 randomword3 randomword4

如果系统强制要求使用大写字母、数字或特殊符号,那么采用上述建议的密码短语可以轻易地被修改,例如修

改第一个字符为大写字母,在末尾增添 "1!"。要注意这样的修改

并不能

显著地增强密码短语的安全性。

创建密码的另一种方法是使用密码生成器。pwmake 是一个命令行程序,用于生成随机密码,可由四种字符 –

组成:大写字母、小写字母、数字和特殊符号。其功能让您能够详细了解用于生成密码的具体熵值。而熵值产

生于 /dev/urandom。这项功能让您能 指定最小熵值为 56 位,这对于不常出现暴力破解的系统和服务密

码,这个熵值已足够。对于攻击者无法直接访问哈希密码文件的运用程序, 64 位就足以适用于此类运用程

序。当攻击者可能获取直接访问哈希密码的权限,或密码被用作加密钥匙时,对于此类情况应使用 80 到 128

位。如果您无法明确指定一个具体的熵值,pwmake 将会使用默认值。创建一个 128 位的密码,则要运行下

列命令:

pwmake 128

安全性指南安全性指南

18

虽然有不同的方法可以创建一个安全可靠的密码,但都要避免以下不明智的做法:

使用字典里的单词,外语单词,逆序单词,或仅使用数字。

使用少于 10 字符的密码或密码短语。

使用键盘布局的系列键。

写下您的密码。

在密码中使用个人信息,如出生日期、周年纪念日、家庭成员姓名、或宠物名字。

在不同的机器上使用相同的密码短语或密码。

虽然创建密码非常重要,但合理地管理密码,特别是对于大型机构中的系统管理员而言,这也同样重要。下面

的小节详细介绍了在机构中如何很好地创建并管理用户密码。

4.1.1.2. 强强制使用制使用强强大的密大的密码码

如果一所机构拥有大量的用户,那么系统管理员有两个基本选择可用于强制使用强大的密码。他们可以为用户

创建密码,或是他们可以让用户创建他们自己的密码,同时验证密码是否拥有足够的强度。

为用户创建密码,就要确保这个密码是好密码。但随着机构的发展,这变成了一项艰巨的任务。这也增加了用

户的风险,由于他们要写下他们的密码,因而这就暴露了密码。

基于这些原因,大多数系统管理员更喜欢让用户创建自己的密码,但积极地验证这些密码是否足够强大。在某

些情况下,管理员可能会强制用户定期更改密码,防止密码过期。

当用户被要求创建或更改密码时,可以使用 passwd 命令行实用程序,这就是PAM-检测软件 (

可插入验证模

块(

Pluggable Authentication Modules

)

) ,可检查密码是否过短或是否容易被破解。这个检查过程是由

pam_pwquality.so PAM 模块执行的。

注意注意

红帽企业版 Linux 7 中, pam_pwquality PAM 模块取代了 pam_cracklib,这原先用于红帽企业版

Linux 6 作为密码质量检测的默认模块。它与 pam_cracklib 使用相同的后端。

pam_pwquality 模块是根据一系列规则,用于检查密码的强度。其程序有两个步骤:首先,它检查所提供的

密码是否能在字典中找到。如果不能,它将继续进行另外一些额外检查。pam_pwquality 与 其他 PAM 模块

一起堆叠在/etc/pam.d/passwd 文件下的 密密码码 部分。而自定义规则将在

/etc/security/pwquality.conf 配置文件中具体说明。至于这些检查步骤的完整列表,请参阅

pwquality.conf (8) 手册页。

例例 4.1. 在在 pwquality.conf 中密中密码码强强度度检查检查的参数配置的参数配置

为了能够使用 pam_quality ,须在/etc/pam.d/passwd 文件下的 password 堆叠中添加以下命令行:

password required pam_pwquality.so retry=3

选择这些检查步骤有明确的要求,要每行一项。例如,要求一个密码的长度至少有8个字符,包含全部四种

字符,则须添加以下命令行到/etc/security/pwquality.conf 文档:

minlen=8

minclass=4

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

19

要设置一个密码强度检查以检测是否有连续或重复的字符,则须在 /etc/security/pwquality.conf

中添加以下命令行:

maxsequence=3

maxrepeat=3

在本例中,输入的密码不能够含有超过 3 个连续字符,如“abcd” 或“1234”。此外,完全相同的连续字符也

不能超过 3 个。

注意注意

由于root 用户是施行密码创建规则的人,尽管有出现警告消息,他也能够为自己或普通用户设置任何密

码。

4.1.1.3. 密密码码有效期的参数配置有效期的参数配置

密码有效期是另一个系统管理员用来保护在机构中防止不良密码的技术。密码有效期的意思就是在指定时段后

(通常为 90 天),会提示用户创建新密码。它的理论基础是如果强制用户周期性修改其密码,那么破解的密

码对与入侵者来说只在有限的时间内有用。密码有效期的负面影响是用户可能需要写下这些密码。

在 Red Hat Enterprise Linux 7 中有两个用来指定密码有效期的主要程序:chage 命令或者图形 用用户户管理管理

者者(system-config-users)应用程序。

重要重要

在红帽企业版 Linux 7 中,影子口令是默认启用的。更多信息,请参阅 《红帽企业版 Linux 7 系统管理

员指南》。

chage 命令的 -M 选项指定该密码有效的最长天数。例如:要将用户的密码设定为 90 天内有效,请执行以下

命令:

chage -M 90 <username>

在上面的命令中使用用户名称替换 <username>。要禁用密码过期功能,通常在 -M 选项后使用值 99999(这

相当于 273 年多一点)。

关于 chage 命令的可使用选项的更多信息,请参阅下表。

表表 4.1. chage 命令行命令行选项选项

选项选项 描述描述

--hesiodlhs=<lhs> 指定了从 1970 年 1 月 1 日密码更改后的天数

--hesiodlhs=<lhs> 指定帐户被锁的日期,以年-月-日的格式出现。除了使用日期,还可以

使用从 1970 年 1 月 1 日以来的天数。

--hesiodlhs=<lhs> 指定了在密码过期后,但在锁住帐户前的非活跃天数。如果数值是 0,密码

过期后帐户不会被锁住。

-l 列出当前账户的过期设置参数。

安全性指南安全性指南

20

--hesiodlhs=<lhs> 指定了用户必须修改密码的最小天数间隔。如果数值为 0,则密码未到

期。

--hesiodlhs=<lhs> 指定了有效密码的最大天数。当此选项指定的天数加上 -d 选项指定的天数

未到当前日期,用户必须在使用账户前修改密码。

--hesiodlhs=<lhs> 指定在密码到期日期之前对用户发出警告的天数。

选项选项 描述描述

您还可以使用 chage 命令以互动形式修改多个密码过期功能以及帐户信息。请使用以下命令进入互动模式:

chage <username>

以下是使用这个命令的示例互动会话:

~]# chage juan

Changing the aging information for juan

Enter the new value, or press ENTER for the default

Minimum Password Age [0]: 10

Maximum Password Age [99999]: 90

Last Password Change (YYYY-MM-DD) [2006-08-18]:

Password Expiration Warning [7]:

Password Inactive [-1]:

Account Expiration Date (YYYY-MM-DD) [1969-12-31]:

您可以在用户首次登录时,对密码进行参数配置,使密码过期。这就可迫使用户及时修改密码。

1. 设置初始密码。有两种常用的方法可实现这个步骤:您可以指定默认的密码,或使用空密码。

要指定默认的密码,则须作为 root 用户使用 shell 提示符打出下列信息 :

passwd username

或者,您可以分配一个空值密码,而不要一个原始密码。如果想要这样进行的话,请使用以下命令:

passwd -d username

警告警告

尽管使用空密码十分便利,却是极不安全的做法。因为任何第三方都可以先行登录,使用这个

不安全的用户名进入系统。可能的话,请避免使用空密码。如果无法不使用的话,请一定要确

保用户在未用空密码锁定账户前登录。

2. 要迫使密码即刻到期,则须作为 root 用户运行以下命令:

chage -d 0 username

这个命令会将密码上次作出改动的日期设定为(1970 年 1 月 1 日)这个时间。这样,无论有什么密码

到期政策,它都会迫使密码作出即时到期这一行动。

在用户 初次登录时,则立即会提示输入新密码。

您还可以使用图形 用用户户管理者管理者 程序创建密码过期策略,如下。请注意:您需要管理员特权执行这个过程。

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

21

1. 请点击面板中的 系系统统 菜单,指向 管理管理 并点击 用用户户和和组组群群 显示用户管理器。您还可在 shell 提示符后

输入命令 system-config-users。

2. 请点击 用用户户 标签,并选择用户列表中需要的用户。

3. 请点击工具栏中的 首首选项选项显示用户属性对话框(或者选择文件文件菜单中的首首选项选项)。

4. 点击 密密码码信息信息 标签,并选择 启启用密用密码过码过期期 单选框。

5. 在 多少天前需要更改多少天前需要更改 字段输入所需值,并点击 确定确定。

4.1.2. 锁锁定未激活的用定未激活的用户账户户账户

4.1.3. 登登录尝试录尝试失失败败后后锁锁定用定用户账户户账户

在红帽企业版 Linux 6 中, pam_faillock PAM 模块允许系统管理员锁定在指定次数内登录尝试失败的用户

账户。限制用户登录尝试的次数主要是作为一个安全措施,旨在防止可能针对获取用户的账户密码的暴力破

解。

通过 pam_faillock 模块,将登录尝试失败的数据储存在 /var/run/faillock 目录下每位用户的独立文

件中。

注意注意

在登录尝试失败的文件中,命令行的顺序很重要。在此顺序中有任何改变都会导致所有用户账户的锁

定。当使用了 even_deny_root 选项,也会导致 root 用户账户的锁定。

根据这些步骤对账户锁定进行参数配置:

1. 要实现在三次失败尝试后,对任何非 root 用户进行锁定,并在十分钟后对该用户解锁,则须添加以下

命令行到 /etc/pam.d/system-auth 文件和/etc/pam.d/password-auth 文件中的 auth 区

段:

auth required pam_faillock.so preauth silent audit deny=3

unlock_time=600

auth sufficient pam_unix.so nullok try_first_pass

auth [default=die] pam_faillock.so authfail audit deny=3

unlock_time=600

2. 在前一步骤指定的两个文件中的 account 区段中添加以下命令行:

account required pam_faillock.so

3. 要让账户锁定也适用于 root 用户,则须在 /etc/pam.d/system-auth 文件和

/etc/pam.d/password-auth 文件中的pam_faillock 条目里添加 even_deny_root 选项:

auth required pam_faillock.so preauth silent audit deny=3

even_deny_root unlock_time=600

auth sufficient pam_unix.so nullok try_first_pass

auth [default=die] pam_faillock.so authfail audit deny=3

even_deny_root unlock_time=600

auth sufficient pam_faillock.so authsucc audit deny=3

even_deny_root unlock_time=600

安全性指南安全性指南

22

用户 john 在前三次登录失败后,尝试第四次登录时,他的账户在第四次尝试中被锁定:

[yruseva@localhost ~]$ su - john

Account locked due to 3 failed logins

su: incorrect password

要让一个用户即使在数次登录失败之后,其账户仍未被锁定,则须在 /etc/pam.d/system-auth 和

/etc/pam.d/password-auth 中的 "first call of" pam_faillock 之前添加以下命令行。也可以用user1,

user2, user3 代替实际用户名。

auth [success=1 default=ignore] pam_succeed_if.so user in user1:user2:user3

要查看每个用户的尝试失败次数,则须作为 root 用户运行以下命令行:

[root@localhost ~]# faillock

john:

When Type Source

Valid

2013-03-05 11:44:14 TTY pts/0

V

要解锁一个用户的账户,则须作为 root 用户运行以下命令行:

faillock --user <username> --reset

当使用 authconfig 功能对验证配置参数进行修改时, authconfig 功能的设置参数会覆盖 system-auth 文

件和 password-auth 文件。要同时使用配置文件和authconfig ,您必须使用以下步骤对账户锁定进行参数

配置:

1. 创建以下符号链接:

~]# ln -s /etc/pam.d/system-auth /etc/pam.d/system-auth-local

~]# ln -s /etc/pam.d/password-auth /etc/pam.d/password-auth-local

2. /etc/pam.d/system-auth-local 文件应含有以下命令行:

auth required pam_faillock.so preauth silent audit deny=3

unlock_time=600 include system-auth-ac

auth [default=die] pam_faillock.so authfail silent audit

deny=3 unlock_time=600

account required pam_faillock.so

account include system-auth-ac

password include system-auth-ac

session include system-auth-ac

3. /etc/pam.d/password-auth-local 文件应含有以下命令行:

auth required pam_faillock.so preauth silent audit deny=3

unlock_time=600 include password-auth-ac

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

23

auth [default=die] pam_faillock.so authfail silent audit

deny=3 unlock_time=600

account required pam_faillock.so

account include password-auth-ac

password include system-auth-ac

session include system-auth-ac

关于 pam_faillock 不同配置选项的更多信息,请参阅 pam_faillock(8) 手册页。

4.1.4. 会会话锁话锁定定

在每天的操作中,用户可能会因一些原因需离开他们的工作站,使得工作站无人值守。这可能会让攻击者有物

理访问机器的机会,尤其在物理安全措施不完备的情况下(参阅第 1.2.1 节 “物理控制”)。这个问题在笔记本

电脑中尤为突出,因为它们的便携性影响了其物理安全。您可以通过利用会话锁定来减少这些风险。会话锁定

的特征就是除非输入了正确的密码,否则禁止访问系统。

注意注意

锁定屏幕,而不是进行注销,这一做法的主要优势是允许用户进程(例如文件传输)持续进行。而注销

则会停止这些进程。

4.1.4.1. 使用使用 vlock 锁锁定虚定虚拟拟控制台控制台

用户可能也需要锁定虚拟控制台。这可以通过使用一个名为 vlock 实用程序来实现。要安装这个实用程序,

则须作为 root 用户执行以下命令:

~]# yum install vlock

安装之后,可以通过使用 vlock 命令,无需其他任何参数,对任何控制台会话进行锁定。这能够在锁定当前

活动的虚拟控制台会话的同时,仍允许访问其他虚拟控制台。要禁止访问工作站所有的虚拟控制台,则须执行

以下命令:

vlock -a

在本例中, vlock 锁定了当前活动的控制台,而 -a 选项则是防止切换到其他虚拟控制台。

其他信息请参阅 vlock(1) 手册页。

重要重要

那些与 vlock 版本有关的问题仍存在于当前的 Red Hat Enterprise Linux 7 。

这个程序目前不允许通过使用 root 密码对控制台进行解锁。其他信息可见 BZ#895066。

锁定控制台并不能清除滚动控制台屏幕缓冲区,但允许任何人物理访问工作台,查看原先在控制台

上发出的命令和任何所显示的输出内容。更多信息请参阅 BZ#807369。

安全性指南安全性指南

24

4.2. 控制控制 root 访问访问

当管理家庭机器时,该用户必须作为 root 用户或者使用 setuid 程序获得有效 root 特权,比如 sudo 或者 su

执行一些任务。setuid 程序是使用程序拥有者的用户 ID(UID)进行操作,而不是用户操作该程序。这样的程

序可在详细列表的拥有者部分的 s 表示,如以下示例所示:

~]$ ls -l /bin/su

-rwsr-xr-x. 1 root root 34904 Mar 10 2011 /bin/su

注意注意

s 可以是大写也可以是小写。如果是大写,则意味着还没有设定基本权限。

然而,对于机构的系统管理员而言,必须决定此机构的用户应有多大的管理访问权限访问机器。通常仅为 root

用户所能进行的一些操作,如重启和安装可移动媒体,通过一个名为 pam_console.so 的 PAM 模块,可允

许首位登录物理控制台的用户进行操作。但是,其他重要的系统管理任务,如网络参数设置变更、新鼠标的参

数配置、或网络设备的安装,这些都须有管理权限才能进行操作。因此,系统管理员必须决定用户应有多大的

权限访问网络。

4.2.1. 不允不允许许 root 访问访问

如果管理员因为总总理由认为允许用户作为 root 登录不妥,则不应当泄露 root 密码,且不允许通过引导装载

程序密码保护进入运行级别 1 或单用户模式(有关此话题的更多信息,请参阅 <第 4.2.5 节 “引导装载程序的

保护” >)。

以下有四种不同的方式能让管理员可进一步确保禁止 root 登录:

变变更更 root shell

要防止用户作为 root 用户直接登录,系统管理员可将 root 账户的 shell 参数设置到 /etc/passwd

文件下的 /sbin/nologin。

表表 4.2. 禁用禁用 root shell

效果效果 不影不影响响

禁止访问 root shell 或将任何此类尝试载入日

志。禁止以下程序访问 root 账户:

login

gdm

kdm

xdm

su

ssh

scp

sftp

有些程序无需 shell ,如文件传输协议( FTP

,File Transfer Protocol)客户端、邮件客户端

和很多 setuid 程序。

不

禁止以下程序访问 root

账户:

sudo

FTP clients

Email clients

禁止通禁止通过过任何控制台任何控制台设备设备 (tty) 进进行行 root 访问访问

要进一步限制访问 root 账户,管理员可以通过编辑 /etc/securetty 文件在控制台禁止 root 登

录。此文件列出了 root 用户允许登录的所有设备。如果此文件不存在,则 root 用户可以通过系统上

任何通信设备进行登录,无论是通过控制台还是通过原始网络接口。这十分危险,因为用户可以作

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

25

为 root 用户通过 Telnet 登录他们的机器,也就是通过网络在纯文本中进行密码传输。

在默认情况下,Red Hat Enterprise Linux 7 的 /etc/securetty 文件只允许 root 用户登录物理连

接到机器的控制台。要防止 root 用户登录,则须作为 root 用户用 shell 提示符打出以下命令,删除

此文件的内容:

echo > /etc/securetty

要使 securetty 能够支持 KDM、 GDM 和 XDM 登录管理器,则须添加以下命令行:

auth [user_unknown=ignore success=ok ignore=ignore default=bad]

pam_securetty.so

添加到以下列出的文件中:

/etc/pam.d/gdm

/etc/pam.d/gdm-autologin

/etc/pam.d/gdm-fingerprint

/etc/pam.d/gdm-password

/etc/pam.d/gdm-smartcard

/etc/pam.d/kdm

/etc/pam.d/kdm-np

/etc/pam.d/xdm

警告警告

空白的 /etc/securetty 文件“

不

”能防止 root 用户远程使用 OpenSSH 工具套件登录,因

为在认证前无法打开该控制台。

表表 4.3. 禁用禁用 root 登登录录

效果效果 不影不影响响

通过控制台或者网络防止对 root 账户的访问。

防止以下程序访问 root 账户:

login

gdm

kdm

xdm

可打开 tty 的其他网络服务

有些程序无需作为 root 用户登录,但可通过

setuid 或其他途径完成管理任务。

不

允许以下

程序访问 root 账户:

su

sudo

ssh

scp

sftp

禁止禁止 root SSH 登登录录

要防止 root 通过 SSH 协议登录,则须编辑 SSH 守护进程的配置文件

/etc/ssh/sshd_config,且变更以下命令行:

安全性指南安全性指南

26

#PermitRootLogin yes

将其改为:

PermitRootLogin no

表表 4.4. 禁止禁止 Root SSH 登登录录

效果效果 不影不影响响

通过工具的 OpenSSH 套件防止 root 访问。防

止以下程序访问 root 账户:

ssh

scp

sftp

有些程序并非 OpenSSH 工具套件的一部分。

使用使用 PAM 限制限制 root 访问访问服服务务

通过 /lib/security/pam_listfile.so 模块,PAM 在拒绝特定账户方面提供了极大的灵活

性。管理员可用此模块来引用一份不允许登录的用户名单。要限制 root 访问系统服务,则须编辑在

/etc/pam.d/ 目录下的目标服务文件,且确保身份验证是需要使用 pam_listfile.so 模块。

The following is an example of how the module is used for the vsftpd FTP server in the

/etc/pam.d/vsftpd PAM configuration file (the \ character at the end of the first line is not

necessary if the directive is on a single line):

auth required /lib/security/pam_listfile.so item=user \n

sense=deny file=/etc/vsftpd.ftpusers onerr=succeed

这样可让 PAM 参考 /etc/vsftpd.ftpusers 文件,并让所有列出的用户拒绝访问该服务。管理

员可更改这个文件的名称,且可为每个服务保存独立的列表,或者使用一中央列表拒绝访问多个服

务。

如果管理员想要拒绝访问多个服务,可在 PAM 配置文件中添加类似的行,比如 /etc/pam.d/pop

和 /etc/pam.d/imap 中为电子邮件客户端添加,在 /etc/pam.d/ssh 中为 SSH 客户端添加。

关于 PAM 的更多信息,请参阅 /usr/share/doc/pam-<version>/html/ 目录下的《 Linux-

PAM

系统管理员指南

》。

表表 4.5. 使用使用 PAM 来禁用来禁用 root

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

27

效果效果 不影不影响响

PAM 检测软件能够禁止 root 访问网络服务。禁

止以下服务访问 root 账户:

login

gdm

kdm

xdm

ssh

scp

sftp

FTP clients

Email clients

任何 PAM 检测服务

PAM 无法识别的程序和服务。

4.2.2. 允允许许 root 访问访问

如果机构中的用户是可信且具有计算机知识,那么允许他们有 root 访问就不是什么问题。根据用户允许 root

访问意味着个人用户可处理一些次要活动,比如添加设备或者配置网络接口,那么可让系统管理员处理网络安

全和其它重要问题。

另一方面,个人用户有 root 访问可导致以下问题:

机器错误配置

— 具有 root 访问的用户可错误配置其机器,并需要帮助方可解决问题。更有甚者他们可能

在不知情的情况下开启安全漏洞。

运行不安全的服务

— 有 root 访问的用户可能会在其机器中运行不安全的服务,比如 FTP 或者 Telnet,并

可能让用户名和密码处于危险。这些服务可通过网络以纯文本传送这个信息。

作为

root

运行电子邮件附件

— 对 Linux 有影响的病毒虽然少见,但确实存在。但只有在作为 root 用户运

行它们时才有威胁。

保持审计线索完整

— 因为 root 账户经常为多个用户所共享,如此一来就有多个系统管理员可以维持系

统,所以就无法弄清在一固定时间内究竟是哪个用户是 root 用户。使用单独登录时,用户所登录的账户,

以及用来表示会话跟踪目的的唯一值将被放入任务结构,而这是该用户启动的每一个程序的父类别。当使

用并发登录时,唯一值就可以用于特定登录的跟踪行为。当一个行为引起了审计事件,那么就记录下登录

账户以及与唯一值关联的会话。使用 aulast 命令可查看这些登录和会话。aulast 命令中的 --proof

选项可用于表示一个特定的 ausearch 查询,以便隔离由一个特定会话产生的可审计事件。关于审计系统

的更多信息,请参阅< 第 5 章

系统审核

>。

4.2.3. 限制限制 root 访问访问

管理员也许是希望允许只通过 setuid 程序进行访问,而不是完全拒绝访问 root 用户,例如 su 或 sudo。关于

su 和 sudo 的更多信息,请参阅《Red Hat Enterprise Linux 7 系统管理员指南 》和 su(1) 与 sudo(8) 的

手册页。

4.2.4. 允允许许自自动动注注销销用用户户登登录录

当用户作为 root 登录时,无人看管的登录会话可能会造成重大的安全风险。要降低这种风险,您可以配置系

统来实现在一段时间后自动注销空闲用户:

1. 请确保 screen 工具包已安装。您可以作为 root 通过运行以下命令来实现:

yum install screen

安全性指南安全性指南

28

关于如何在 Red Hat Enterprise Linux 7 安装工具包的更多信息,请参阅《Red Hat Enterprise

Linux 7 系统管理员指南》。

2. 作为 root,在 /etc/profile 文件的开头添加以下命令行来确保此文件的进程不被中断:

trap "" 1 2 3 15

3. 在 /etc/profile 文件的结尾添加以下命令行,以实现用户每次登录虚拟控制点或远程控制台就启

动 screen 会话:

SCREENEXEC="screen"

if [ -w $(tty) ]; then

trap "exec $SCREENEXEC" 1 2 3 15

echo -n 'Starting session in 10 seconds'

sleep 10

exec $SCREENEXEC

fi

请注意,每当一个新的会话启动时,就会显示一条信息,用户则必须等待十秒。要调整启动会话前的

等待时间,则须在 sleep 命令后改变数值:

4. 在 /etc/screenrc 配置文件中添加以下命令行,来实现在不活动周期后关闭 screen 会话:

idle 120 quit autodetach off

这将设置时间的限制为 120 秒。要调整这个限制时间,则须在 idle 指令后改变数值:

或者您可以通过使用以下命令行来配置系统,以实现仅锁定会话:

idle 120 lockscreen autodetach off

这种方式将要求使用密码来解锁会话。

此变更将在下一次用户登录系统时生效。

4.2.5. 引引导导装装载载程序的保程序的保护护

使用密码保护 Linux 引导装载程序的主要原因如下:

1.

防止进入单用户模式

— 如果攻击者可将系统引导至单用户模式,他们就可以自动成为 root ,而不会

被提示其输入 root 密码。

警告警告

不建议通过编辑 /etc/sysconfig/init 文件下的 SINGLE 参数,来实现禁止用密码访问单

用户模式。 攻击者可以通过在 GRUB 2 的 kernel 命令行指定一个自定义的初始命令(使用

init= 参数)来跳过密码。如《Red Hat Enterprise Linux 7 系统管理员指南》所介绍,推荐

使用密码保护 GRUB 2 引导装载程序。

2.

禁止访问

GRUB 2

控制台

— 如果机器使用 GRUB 2 作为其引导装载程序,攻击者可使用 GRUB 2 编

辑器界面来改变其配置,或使用 cat 命令来收集信息。

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

29

3.

禁止访问不安全的操作系统

— 如果是双重引导系统,攻击者可以在启动时选择操作系统,例如 DOS

,这就可忽略访问控制和文件权限。

Red Hat Enterprise Linux 7 在 Intel 64 和 AMD 64 平台上使用 GRUB 2 引导装载程序。关于 GRUB 2 的详细

资料,请参阅《Red Hat Enterprise Linux 7 系统管理员指南》。

4.2.5.1. 不允不允许许交互式交互式启动启动

在启动顺序的开头按 I 键,可允许您交互式启动系统。在交互式启动中,系统会提示您逐一启动每项服务。然

而,这可能会导致那些通过物理访问您系统的攻击者禁用安全相关的服务,以及获取访问系统的权限。

要防止用户交互式启动系统,则须作为 root 用户禁用 /etc/sysconfig/init 文件下的 PROMPT 参数:

PROMPT=no

4.3. 安全服安全服务务

虽然用户访问管理控制对机构管理员来说是个重要问题,但监控哪些网络处于活跃状态对任何一位管理员以及

Linux 系统操作者来说都更为重要。

Red Hat Enterprise Linux 7中的很多服务都类似网络服务器。如果在一个机器上运行网络服务,那么服务器应

用程序(亦称为 daemon),就会侦听一个或者多个网络端口的连接。这些服务器被视为潜在的攻击手段。

4.3.1. 服服务务的的风险风险

网络服务可为 Linux 系统造成很多危险。以下是一些主要问题列表:

拒绝服务攻击(

DoS

)

— 通过向服务发出大量请求,拒绝服务攻击可让系统无法使用,因为它会尝试记录

并回应每个请求。

分布的拒绝服务攻击(

DDoS

)

— 一种 DoS 攻击类型,可使用多台被入侵的机器(经常是几千台或者更

多)对某个服务执行联合攻击,向其发送海量请求并使其无法使用。

脚本漏洞攻击

— 如果某台服务器使用脚本执行服务器端动作,网页服务器通常这样做,那么破解者就可以

攻击那些没有正确编写的脚本。这些脚本漏洞攻击导致缓存溢出,或者允许攻击者更改系统中的文件。

缓存溢出攻击

— 连接到特权端口为1023 的服务器必须作为管理用户来运行。如果应用程序有可利用的缓

存溢出,那么攻击者就可作为运行该应用程序的用户访问系统。因为有可利用的缓存溢出存在,破解者可

使用自动工具来识别有漏洞的系统,并在获得访问后,使用自动工具套件保持其对该系统的访问。

注意注意

在 Red Hat Enterprise Linux 7 中可使用 ExecShield 缓和缓冲溢出漏洞的威胁,这是可执行内存片段和

保护技术,由 x86 兼容的唯一或者多处理器内核支持。ExecShield 可通过将虚拟内存分成可执行片段

以及不可执行片段降低缓冲溢出的风险。所有尝试执行可执行片段之外程序代码(比如缓存溢出漏洞注

入的恶意代码)可触发片段失败并终止。

Execshield 还支持

禁止执行

(NX) 在 AMD64 平台的技术 eXecute Disable (XD) 在 Itanium 上的技术以

及 Intel® 64 系统。这些技术与 Execshield 合作可防止恶意代码在有 4KB 可执行代码单位的虚拟内存

的可执行部分运行,降低来自隐藏缓存溢出漏洞的攻击风险。

安全性指南安全性指南

30

重要重要

要限制通过网络进行攻击,应该将所有不使用的服务关闭。

4.3.2. 识别识别并配置服并配置服务务

要提高安全性,默认关闭在 Red Hat Enterprise Linux 7 中安装的大多数服务。但有些是例外:

cups — Red Hat Enterprise Linux 7 的默认打印服务器。

cups-lpd — 备用打印服务器。

xinetd — 控制与一系列下级服务器连接的超级服务器,比如 gssftp 和 telnet 超级服务器。

sshd — OpenSSH 服务器,是 Telnet 的安全替代产品。

在决定是否要让服务保持运行时,最好根据常识,并避免冒任何风险。例如:如果无法使用打印机时,那就不

要让 cups 继续运行。同样也适用于 portreserv。如果您没有挂载 NFSv3 卷或者使用 NIS(ypbind 服

务),则应该禁用 rpcbind。检查哪些可用的网络服务可以在开机时启动是不够的。我们推荐还应该检查哪

些端口已打开并在侦听。详情请参阅<第 4.4.2 节 “验证使用侦听的端口”> 。

4.3.3. 不安全的服不安全的服务务

无疑,任何网络服务都是不安全的。这就是为什么要关闭不使用的服务是如此的重要。我们会常规发现并修补

服务漏洞,这些工作对常规更新与网络服务有关的软件包非常重要。详情请参阅<第 3 章

及时更新系统

>。

某些网络协议本身就比其它协议更不安全。这些协议包含一些服务:

以不加密的方式在网络中传输用户名和密码

— 很多老的协议,比如 Telnet 和 FTP,它们对认证会话都不

加密,应尽量避免使用。

以不加密方式传输敏感数据

— 很多协议在网络间传输数据时不加密。这些协议包括 Telent、FTP、HTTP

和 SMTP。很多网络文件系统,比如 NFS 和 SMB 也以不加密的方式在网络间传输信息。用户在使用这些

协议时有责任限制要传输的数据类型。

本身就不安全的服务示例包括 rlogin、rsh、 telnet、以及vsftpd。

所有远程登录和 shell 程序 (rlogin、rsh、 以及 telnet) 应避免使用以支持 SSH。详情请参阅〈

第 4.3.10 节 “保障 SSH” 〉有关 sshd。

FTP 并不象远程 shell 那样天生对系统安全有威胁,但需要小心配置并监控 FTP 服务器以免出问题。有关保证

FTP 服务器安全的详情请参阅〈第 4.3.8 节 “保证 FTP 安全”〉。

应小心使用并在防火墙后使用的服务包括:

auth

nfs-server

smb 以及 nbm (Samba)

yppasswdd

ypserv

ypxfrd

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

31

有关保证网络服务安全的更多信息,请参阅〈第 4.4 节 “安全访问网络”〉。

4.3.4. 保障保障 rpcbind

rpcbind 服务是为 NIS 和 NFS 等 RPC 服务进行动态端口分配的守护进程。它的认证机制比较薄弱,并可以

为其控制的服务分配大范围的端口。因此很难保证其安全。

注意注意

因为 NFSv4 不再需要 rpcbind ,所以保障 rpcbind 安全只影响 NFSv2 和 NFSv3 的执行。如果您要

运行 NFSv2 或者 NFSv3 服务器,就需要rpcbind,且在以下章节会运用到 rpcbind 。

如果运行 RPC 服务,请遵守以下基本规则。

4.3.4.1. 使用使用 TCP Wrapper 保保护护 rpcbind

因为 TCP Wrapper 没有内嵌的认证形式,所以使用 TCP Wrapper 限制哪些网络或者主机可以访问 rpcbind

服务很重要。

另外,限制对服务的访问时,“

只

”使用 IP 地址。由于通过使 DNS 中毒和其它方法可以伪造主机名,所以请避

免使用主机名。

4.3.4.2. 使用防火使用防火墙墙保保护护 rpcbind

要进一步限制访问 rpcbind 服务,最好是为该服务器添加 firewalld 规则,并限制对具体网络的访问。

以下是 firewalld Rich Text 命令的两个示例。第一个是实现从网络 192.168.0.0/24 到 111 端口(rpcbind

服务使用的端口)的 TCP 连接的示例。第二个是实现从本地主机到同一端口的 TCP 连接的示例。丢弃所有其

它数据包。

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111"

protocol="tcp" source address="192.168.0.0/24" invert="True" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111"

protocol="tcp" source address="127.0.0.1" accept'

同样地,要限制 UDP 流量,则须使用以下命令:

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111"

protocol="udp" source address="192.168.0.0/24" invert="True" drop'

注意注意

将 --permanent 添加到 firewalld Rich Text 命令中,以实现永久设置。有关执行防火墙的更多信

息,请参阅〈 第 4.5 节 “使用防火墙” 〉。

4.3.5. 保保证证 NIS 安全安全

“

网络信息服务

” (NIS) 是一个 RPC 服务,亦称之为 ypserv, 可与 rpcbind 及其它相关服务一同使用,向自

称在其域中的所有计算机发布用户名、密码以及其它敏感信息映射。

安全性指南安全性指南

32

NIS 服务器由许多应用程序组成。它包括以下的应用程序:

/usr/sbin/rpc.yppasswdd — 也称为 yppasswdd 服务,这个守护进程允许用户更改其 NIS 密码。

/usr/sbin/rpc.ypxfrd — 也称为 ypxfrd 服务,这个守护进程负责通过网络的 NIS 映射传输。

/usr/sbin/ypserv — 这是 NIS 服务器守护进程。

就当今的标准而言, NIS 在某种程度上并不安全。它没有主机认证机制,且所有通过网络的传输都是不加密

的,包括哈希密码。因此设置使用 NIS 的网络时,要特别小心。事实上, NIS 的默认配置本身就不安全,这

也让情况变得更为复杂。

建议任何想要运行 NIS 服务器的人先要保障 rpcbind 服务的安全,正如在〈第 4.3.4 节 “保障 rpcbind”〉中概

括的那样,然后解决以下的问题,比如网络计划。

4.3.5.1. 谨谨慎慎规规划网划网络络

由于 NIS 通过网络传输敏感信息时未经加密,所以在防火墙后,且在隔离和安全的网络中运行就非常重要。使

用不安全的网络传输 NIS 信息,无论何时都有被截获的风险。谨慎规划网络有助于防止严重的安全漏洞。

4.3.5.2. 使用使用类类似密似密码码的的 NIS 域名和主机名域名和主机名

只要用户知道 NIS 服务器的 DNS 主机名和 NIS 域名,那么在 NIS 域中的任何计算机都可以在未经认证的情况

下使用命令从服务器中提取信息。

例如:如果有人是从笔记本电脑连接到网络或者从外部侵入(并要嗅探内部 IP 地址),那么以下命令就可揭

示 /etc/passwd 映射:

ypcat -d <NIS_domain> -h <DNS_hostname> passwd

如果这个攻击者是 root 用户,那么他们就可通过以下命令获取 /etc/shadow 文件:

ypcat -d <NIS_domain> -h <DNS_hostname> shadow

注意注意

如果使用 Kerberos ,那么 /etc/shadow 文件就不会储存在 NIS 映射中。

要让攻击者更难访问 NIS 映射,则须让 DNS 主机名生成一个随机字符串 ,比如

o7hfawtgmhwg.domain.com。同样地,也可创建一个“

不同的

”随机 NIS 域名。这就让攻击者访问该 NIS 服

务器变得更加困难。

4.3.5.3. 编辑编辑 /var/yp/securenets 文件文件

如果 /var/yp/securenets 文件是空白文件,或是根本不存在(默认安装后就是这种情况),那么 NIS 就

会侦听所有网络。首先要做的就是在该文件中添加子网掩码/网络对,这样一来 ypserv 只会响应来自对应网

络的请求。

以下是 /var/yp/securenets 文件的条目示例:

255.255.255.0 192.168.0.0

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

33

警告警告

首次启动 NIS 服务器时,一定要有已生成的 /var/yp/securenets 文件。

这个技术并不提供对 IP 嗅探式攻击的保护,但至少可以限制 NIS 服务器提供服务的网络。

4.3.5.4. 分配静分配静态态端口并使用端口并使用 Rich Text 规则规则

所有与 NIS 关联的服务器都可以分配到指定的端口,rpc.yppasswdd 除外 — 该守护进程允许用户更改其登

录密码。其它两个 NIS 服务器守护进程 rpc.ypxfrd 和 ypserv 分配端口,这就可允许创建防火墙规则,以

便进一步防止入侵者破坏 NIS 服务器守护进程。

要做到这一点,怎行在 /etc/sysconfig/network 中添加以下命令行:

YPSERV_ARGS="-p 834"

YPXFRD_ARGS="-p 835"

以下 rich text firewalld 规则可用于强制设定服务器用这些端口进行侦听的网络:

~]# firewall-cmd --add-rich-rule='rule family="ipv4" source

address="192.168.0.0/24" invert="True" port port="834-835" protocol="tcp"

drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" source

address="192.168.0.0/24" invert="True" port port="834-835" protocol="udp"

drop'

这就是说,如果请求来自 192.168.0.0/24网络,那么服务器就只可连接到 834 和 835 端口。第一规则用于

TCP ,第二规则用于 UDP。

注意注意

有关用 iptables 命令运行防火墙的更多信息,情参阅〈 第 4.5 节 “使用防火墙”〉。

4.3.5.5. 使用使用 Kerberos 认证认证

NIS 用于认证操作时,其中要考虑的问题是,无论用户何时登录机器,/etc/shadow 映射上的哈希密码都是

通过网络进行传送。如果入侵者可以访问 NIS 域或者探查网络流量,那么他们就可以收集用户名以及哈希密

码。在拥有充足时间的情况下,密码破译程序可以猜对较弱的密码,那么攻击者就可以访问网络上的有效账

户。

因为 Kerberos 使用密钥加密,那么就不用通过网络发送哈希密码,所以系统就更加安全。关于 Kerberos 的更

多信息,请参阅〈 Linux域身份,认证,策略指导 〉。

4.3.6. 保保证证 NFS 安全安全

安全性指南安全性指南

34

重要重要

NFS 流量可通过使用不同版本的 TCP 进行传送,但它应在 NFSv3 下使用,而不是 UDP ;在使用

NFSv4 时,NFS 流量是必要的。所有版本的 NFS 都支持 Kerberos 用户和分组认证,作为

RPCSEC_GSS 内核模块的一部分。因为 Red Hat Enterprise Linux 7 支持 NFSv3 使用 rpcbind,所以

有关 rpcbind 信息也包括在内。

4.3.6.1. 谨谨慎慎规规划网划网络络

NFSv2 和 NFSv3 传统上来说,不能安全地传输数据。现在所有版本的 NFS 都有能力对使用Kerberos 的普通

文件系统进行认证(且进行选择性加密)。 在 NFSv4 下,可以使用Kerberos;在 V2 或 V3 下,锁定文件和

挂载文件仍无法使用 Kerberos 。当使用 NFSv4 时,如果客户处于 NAT 或者防火墙的保护下,那么可能会关

闭授权。关于如何使用 NFSv4.1 通过 NAT 和防火墙来运行授权的具体信息,请参阅《红帽企业版Linux7储存

管理手册》。

4.3.6.2. 保障保障 NFS 挂挂载选项载选项

《红帽企业版 Linux 7 储存管理手册》详细解释了 /etc/fstab 文件中 mount 命令的使用。从安全管理的角

度来说,值得注意的是, /etc/nfsmount.conf 也详细讲解了 NFS 挂载选项,这可用于设定客户默认选

项。

4.3.6.2.1. 审查审查 NFS 服服务务器器

警告警告

只能导出整个文件系统。导出文件系统的子目录成为一个安全问题。因为某些情况,客户可能会“跳

出”文件系统的导出的子目录,获取文件系统中未导出的目录(请参阅 exports(5) 手册页中的子树检

查)。

使用 ro 选项可使文件系统导出的属性为“只读取”,这在任何时候都会减少可对挂载文件系统进行写入操作的

用户数量。只有在明确要求的情况下,才能使用rw 选项。更多信息,请参阅 exports(5) 的手册页。例如,

允许写入访问,则会加大符号链接攻击的风险。这包括临时目录,如/tmp 和 /usr/tmp。

用 rw 选项挂载目录时,要避免全域可写,这在任何时候都可降低风险。就像某些应用程序以明文储存密码或

是储存加密强度较弱的密码,导出主目录也被视为有风险的操作。审查和改进应用代码可以减少这种风险。一

些用户没有在他们的 SSH 密钥上设定密码,因此这也意味着主目录存在风险。强制使用密码或者使用

Kerberos 可以减少风险。

限定只有需要访问权限的客户才能导出目录。 在 NFS 服务器上使用 showmount -e 命令来审查该服务器导

出的内容。请勿导出没有明确需求的任何内容。

请勿使用 no_root_squash 选项,并且审查现有的安装程序,以确保并未使用该选项。更多信息,请参阅

〈第 4.3.6.4 节 “请勿使用 no_root_squash 选项”〉。

secure 选项是服务器端导出选项,用于限定只能从 “保留” 端口进行导出。默认情况下,服务器只允许客户通

过 “保留” 端口(端口编号不超过 1024)进行通讯,因为传统上来说,客户只允许通过““可信”” 代码(例如内

核 NFS 客户)来使用这些端口。然而,因为在许多网络上,任何人要成为某些客户端的 root 并不难。因此,

假定保留端口所进行的通讯拥有特权,对于服务器而言,通常都是不安全的。因此,限制保留端口具有有限的

价值;最好还是依靠 kerneros ,防火墙,以及限定只有特定客户才能进行导出。

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

35

如果可能的话,大多数的客户仍使用保留端口。然而,保留端口是有限的资源,因此客户(尤其是那些拥有大

量 NFS 装载的客户)可以选择编号更高的端口。Linux 客户可以通过使用 “noresvport” 挂载选项来完成。如果

您希望在导出目录中允许此运作,那么您可以通过 “insecure” 导出选项来完成。

禁止用户登录服务器是一个很好的做法。在审查 NFS 服务器的上述设置时,也审查能访问和进入服务器的人

和内容。

4.3.6.2.2. 审查审查 NFS 客客户户

使用 nosuid 选项来禁止使用 setuid 程序。nosuid 选项可禁用 set-user-identifier 或 set-group-

identifier 位。这可阻止远程用户通过运行 setuid 程序获取更高的特权。在客户端和服务器端使用该选

项。

noexec 选项可禁止客户端上的所有可执行文件。使用此选项可防止用户无意中执行了文件系统中所共享的的

文件。对于大多数的(即使不是全部的)文件系统而言,nosuid 和 noexec 选项都是标准选项。

使用 nodev 选项可防止客户端将 “device-files” 作为硬件设备进行处理。

resvport 选项是客户端挂载选项,secure 是相应的服务器端导出选项(请参阅上述说明)。它限定只有使

用“保留端口”才能进行通讯。保留端口或是“知名”端口会保留给特权用户或程序,比如 root 用户。设置这个选

项会促使客户使用保留的源端口与服务器进行通讯。

现在,所有版本的 NFS 都支持挂载 Kerberos 认证。启用这个挂载选项: sec=krb5。

NFSv4 支持用 Kerberos 进行挂载,通过使用 krb5i 来确保完整性,使用 krb5p 来确保隐私保护。在使用

sec=krb5 进行挂载时,上述这些都会使用到,但需要在 NFS 服务器上配置。有关导出目录(man 5

exports)的更多信息,请参阅手册页。

NFS 手册页(man 5 nfs)中, “安全注意事项” 部分解释了在 NFSv4 中增强安全的问题,以及包含了所有

NFS 详细的挂载信息。

4.3.6.3. 注意注意语语法法错误错误

NFS 服务器通过查阅 /etc/exports 文件,决定导出哪些文件系统以及将这些目录导出到哪些主机中。编辑

此文件时,请小心,不要添加多余的空格。

例如,/etc/exports 文件中的以下命令行可实现与主机 bob.example.com 共享 /tmp/nfs/ 目录的读/

写权限。

/tmp/nfs/ bob.example.com(rw)

另一方面,由于主机名的一个空格,这使 /etc/exports 中的以下命令行可实现与主机 bob.example.com

共享同一目录的只读权限,同时实现与“

所有人

”共享它的读/写权限。

/tmp/nfs/ bob.example.com (rw)

最好使用 showmount 命令检查所有已配置的 NFS 共享,以确定共享的内容:

showmount -e <hostname>

4.3.6.4. 请请勿使用勿使用 no_root_squash 选项选项

默认情况下,NFS 共享会将 root 用户更改为一个非特权用户帐户,即 nfsnobody 用户。这会将所有 root 创

建的文件的所有者更改为 nfsnobody,这可防止用 setuid 位组来设置程序的上传。

安全性指南安全性指南

36

如果使用 no_root_squash,那么远程 root 用户就可以更改共享文件系统中的任何文件,并留下感染木马的

应用程序给其它用户去执行。

4.3.6.5. NFS 防火防火墙墙配置配置

NFSv4 是红帽企业版 Linux 7 默认的 NFS 版本,且它要求只对TCP 开放 2049 端口。如果使用 NFSv3 ,那么

就需要四个额外的端口,如下述说明。

为为NFSv3配置端口配置端口

NFS 使用的端口是由 rpcbind 进行动态分配,在创建防火墙规则时,可能会造成问题。要简化这个步骤,则须

使用 /etc/sysconfig/nfs 文件指定要使用的端口:

MOUNTD_PORT — 用于挂载的 TCP 和 UDP 端口(rpc.mountd)

STATD_PORT — 用于显示 TCP 和 UDP 状态的端口(rpc.statd)

LOCKD_TCPPORT — 用于 nlockmgr 的 TCP 端口(rpc.lockd)

LOCKD_UDPPORT — 用于 nlockmgr 的 UDP 端口(rpc.lockd)

指定的端口号绝对不能用于其它服务。对您的防火墙进行配置,可指定端口号以及 TCP 和 UDP 的 2049 端口

(NFS)。

在 NFS 服务器上运行 rpcinfo -p 命令,可查看所使用的端口和 RPC 程序。

4.3.7. 保保证证 Apache HTTP 服服务务器安全器安全

Apache HTTP 服务器是 Red Hat Enterprise Linux 7 中最稳定、最安全的服务之一。有很多可用的选项和技术

可用于保证 Apache HTTP 服务器安全 — 由于数量过多,在此就不进行深入探讨。以下小节简要介绍了在运

行 Apache HTTP 服务器时可采用的操作。

在投入生产“

之前

”,一定要核实所有脚本都可如预期在系统中运行。另外,请确保只有 root 用户才有权限写入

含脚本或者 CGI 的任何目录。要做到这一点,则须作为 root 用户运行以下命令:

chown root <directory_name>

chmod 755 <directory_name>

系统管理员应谨慎使用以下配置选项(在 /etc/httpd/conf/httpd.conf 进行配置):

FollowSymLinks

此指令为默认启用,因此在创建符号链接到网页服务器的文档 root 目录时,请慎重行事。例如,请

勿为“/”提供符号链接。

Indexes

虽然此指令为默认启用,但并非必要。要防止访问者浏览在服务器上的文件,则须删除这个指令。

UserDir

因为此指令可确认系统中用户帐户是否存在,所以要默认禁用 UserDir 指令。要在服务器上启用用

户名目录浏览,则须使用以下指令:

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

37

UserDir enabled

UserDir disabled root

这些指令用于 /root/ 之外的所有用户目录,可激活其用户目录浏览这一功能。要在禁用帐户列表

中添加用户,则须在 UserDir disabled 命令行添加以空格分隔的用户列表。

ServerTokens

ServerTokens 指令控制着服务器响应标题头信息,这信息会传送回给客户。它包括不同的信息,

通过使用下列参数,可以对其进行自定义操作:

ServerTokens Full(默认选项)— 提供所有可用信息(OS类型以及所使用的模块),例

如:

Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2

ServerTokens Prod 或者 ServerTokens ProductOnly — 提供以下信息:

Apache

ServerTokens Major — 提供以下信息:

Apache/2

ServerTokens Minor — 提供以下信息:

Apache/2.0

ServerTokens Min 或者 ServerTokens Minimal — 提供以下信息:

Apache/2.0.41

ServerTokens OS — 提供以下信息:

Apache/2.0.41 (Unix)

建议使用 ServerTokens Prod 选项,这样一来,潜在攻击者就无法获取关于您系统的任何有用信

息。

重要重要

请勿删除 IncludesNoExec 指令。默认情况下,“

服务器端嵌入

”(SSI)模块无法执行命令。除非绝

对必要,建议您不要更改这个设置,因为它可能会允许攻击者在系统中执行命令。

删删除除 httpd 模式模式

在某些情况下,最好删除特定的 httpd 模式,以限制 HTTP 服务器的功能。要实现这一目的,只须为整个命

令行添加注释,该命令行用于加载在 /etc/httpd/conf/httpd.conf 文件中您想要删除的模块。例如,要

删除代理模块,则须通过给下列命令行新增“#”字符,为下列命令行添加注释:

安全性指南安全性指南

38

#LoadModule proxy_module modules/mod_proxy.so

请注意, /etc/httpd/conf.d/ 目录包含了可用于加载模块的配置文件。

httpd 以及以及 SELinux

有关信息,请参阅《 红帽企业版 Linux 7 SELinux 用户和管理员手册》。

4.3.8. 保保证证 FTP 安全安全

“

文件传输协议

”(FTP)是一个比较旧的 TCP 协议,用来通过网络传输文件。因为服务器所处理的所有传输,

包括用户认证,都是未经加密,所以它被认为是一个不安全的协议,且应该谨慎地进行配置。

Red Hat Enterprise Linux 7 提供两个FTP 服务器:

Red Hat Content Accelerator(tux) — 具有 FTP 功能的内核空间网页服务器。

vsftpd — 重视安全的单机 FTP 服务执行工具。

下列安全指南可用于设置 vsftpd FTP 服务。

4.3.8.1. FTP 登登录录信息信息

提交用户名和密码前,所有用户都会看到登录信息。默认情况下,这个信息包含了版本信息,这对于尝试识别

系统弱点的破解者十分有用。

要为 vsftpd 更改登录信息,则须在 /etc/vsftpd/vsftpd.conf 文件中添加以下指令:

ftpd_banner=<insert_greeting_here>

用登录信息文本替换上述指令中的 <insert_greeting_here>。

对于多行信息而言,最好使用信息文件。要简化多提示信息管理,则须将所有提示信息放入名为

/etc/banners/ 的新目录。在本示例中,用于 FTP 连接的提示信息文件为 /etc/banners/ftp.msg。以

下为此类文件的示例:

######### Hello, all activity on ftp.example.com is logged. #########

注意注意

正如〈第 4.4.1 节 “使用 TCP Wrappers 以及 xinetd 保证服务安全”〉所述,没有必要在文件的每一行

中都使用 220 。

要在 vsftpd 中引用这个登录信息,则须在 /etc/vsftpd/vsftpd.conf 文件中添加以下指令:

banner_file=/etc/banners/ftp.msg

还可以发送附加信息提示给使用 TCP Wrapper 的连入连接,如〈第 4.4.1.1 节 “TCP Wrapper 和连接提示” 〉

所述。

4.3.8.2. 匿名匿名访问访问

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

39

/var/ftp/ 目录的存在可激活匿名帐户。

创建这个目录的最简单的方法是安装 vsftpd 软件包。这个软件包可为匿名用户建立目录树,并为匿名用户配

置目录的只读权限。

默认情况下,匿名用户不能写入任何目录。

警告警告

如果启用对 FTP 服务器的匿名访问,那么就要注意保存敏感数据的位置。

4.3.8.2.1. 匿名上匿名上传传

要允许匿名用户上传文件,那么建议在 /var/ftp/pub/ 中生成只写目录。要完成此操作,则须作为 root 用

户运行以下命令:

~]# mkdir /var/ftp/pub/upload

下一步,更改权限以防止匿名用户查看该目录中的内容:

~]# chmod 730 /var/ftp/pub/upload

该目录的详细格式列表应如下所示:

~]# ls -ld /var/ftp/pub/upload

drwx-wx---. 2 root ftp 4096 Nov 14 22:57 /var/ftp/pub/upload

允许匿名用户在目录中读取和写入的管理员经常会发现他们的服务器成为盗窃软件的窩脏之处。

另外,在 vsftpd 下,在 /etc/vsftpd/vsftpd.conf 文件中添加以下行:

anon_upload_enable=YES

4.3.8.3. 用用户帐户户帐户

因为 FTP 用不安全的网络传输未经加密的用户名和密码进行认证,所以最好拒绝系统用户从其用户帐户访问

服务器。

要禁用 vsftpd 中的所有用户帐户,则须在 /etc/vsftpd/vsftpd.conf 中添加以下指令:

local_enable=NO

4.3.8.3.1. 限制用限制用户帐户户帐户

要禁止 FTP 访问特殊账户或者特殊群组账户,例如 root 用户以及那些拥有 sudo 特权的用户,最简单的方法

就是使用 PAM 列表文件,如〈 第 4.2.1 节 “不允许 root 访问”〉所述。用于 vsftpd 的 PAM 配置文件是

/etc/pam.d/vsftpd。

还可以在每个服务中直接禁用用户帐户。

要在 vsftpd 中禁用特定帐户,则须在 /etc/vsftpd/ftpusers 中添加用户名。

安全性指南安全性指南

40

4.3.8.4. 使用使用 TCP Wrapper 控制控制访问访问

使用 TCP Wrapper 控制对 FTP 守护进程的访问,如〈第 4.4.1 节 “使用 TCP Wrappers 以及 xinetd 保证服务

安全”〉所述。

4.3.9. 保障保障 Postfix 的安全的安全

Postfix 是邮件传输代理(MTA),它使用简单邮件传输协议(SMTP)在其它 MTA 和电子邮件客户端或者传

递代理之间传递电子信息。虽然很多 MTA 都可以在彼此之间加密流量,但大多数并不这样做,因此使用任何

公共网络发送电子邮件都被视为不安全的沟通形式。Postfix 替代 Sendmail 成为 Red Hat Enterprise Linux 7

默认的 MTA。

建议使用 Postfix 服务器的用户解决以下问题。

4.3.9.1. 限制拒限制拒绝绝服服务务攻攻击击

因为电子邮件的本质,坚定的攻击者可以极其容易地使用邮件对服务器进行洪水攻击,导致拒绝服务。通过对

/etc/postfix/main.cf 文件中的指令进行限制设定,可以阻止有效的此类攻击。您可以更改已经存在的指

令赋值,或是以下列格式,将所要的值添加到所需的指令中:

<directive> = <value>

以下一系列指令可用于限制拒绝服务攻击:

smtpd_client_connection_rate_limit — 单位时间内,任何客户被允许与这个服务进行的最大连

接尝试次数(如下所述)。如果默认值是0,这就意味着在单位时间内,客户可进行的连接次数与 Postfix

能接收的连接次数一样多。默认情况下,可排除在信任网络中的客户。

anvil_rate_time_unit — 该单位时间可用于进行速率限制计算。默认值是 60 秒。

smtpd_client_event_limit_exceptions — 从连接和速率限制命令中所排除的客户。默认情况下,

也可排除在信任网络中的客户。

smtpd_client_message_rate_limit — 单位时间内,客户被允许进行请求传递信息的最大次数(不

管 Postfix是否真的接收这些信息)。

default_process_limit — 提供特定服务的 Postfix 子进程默认的最大值。这种限制可能因为在

master.cf 文件中的特定服务而取消。默认情况下,赋值为 100。

queue_minfree — 在队列文件系统中,接收邮件所需的最小可用空间(以字节为单位)。Postfix SMTP

服务器当前使用此指令来决定是否可以接收任何邮件。默认情况下,当可用空间的最小值小于

message_size_limit 的 1.5 倍时, Postfix SMTP 服务器则会拒绝 MAIL FROM 指令。要具体制定一个更高

的可用空间最小值限定,则须具体制定一个 queue_minfree 值,其大小至少是 message_size_limit 的 1.5

倍。默认情况下,queue_minfree 值是 0。

header_size_limit — 用于储存信息标题的最大内存(以字节为单位)。如果标题太大,那么超出的部

分就会被舍弃。默认情况下,赋值为 102400。

message_size_limit — 信息的最大值(以字节为单位),包括信封信息。默认情况下,赋值为

10240000。

4.3.9.2. NFS 以及以及 Postfix

请勿将邮件 spool 目录,/var/spool/postfix/,放到 NFS 共享卷上。因为 NFSv2 和 NFSv3 不会保持对

用户 ID 和组群 ID 的控制,所以两个或者更多用户可以有相同的 UID,并接收和读取彼此的邮件。

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

41

注意注意

在 NFSv4 中使用 Kerberos,就不会出现这种情况。因为 SECRPC_GSS 内核模块不会根据 UID 进行认

证。但是,最好还是“

不要

”将邮件池目录放到 NFS 共享卷中。

4.3.9.3. 只使用只使用邮邮件的用件的用户户

要防止本地用户利用 Postfix 服务器上的漏洞,那么最好是让邮件用户只能使用电子邮件程序访问 Postfix 服务

器。应该禁止邮件服务器上的 shell 帐户访问,并且/etc/passwd 文件中的所有 shell 用户都应设定到

/sbin/nologin 中(可能除了 root 用户之外)。

4.3.9.4. 禁用禁用 Postfix 网网络侦络侦听听

默认情况下,Postfix 被设定为只侦听本地回路地址。您可以通过查看 /etc/postfix/main.cf 文件来核实

这一点。

查看 /etc/postfix/main.cf 文件,以确保只出现下列 inet_interfaces 命令行:

inet_interfaces = localhost

这确保 Postfix 只接收来自本地系统而非来自网络的邮件信息(比如定时任务报告)。这是默认设置,并且保

护 Postfix 免受网络攻击。

inet_interfaces = all 设置可用于删除本地主机限制,并且允许Postfix 侦听所有接口。

4.3.10. 保障保障 SSH

Secure Shell (SSH)是一个强大的网络协议,可通过安全的渠道与其他系统进行通讯。通过 SSH 的传输都

经过加密,可避免被拦截。关于 SSH 协议,以及在 Red Hat Enterprise Linux 7 中如何使用SSH 服务的常用信

息,请参阅《红帽企业版 Linux 7 系统管理员指南》。

重要重要

此章节特别关注于保障 SSH 安全设置的最常用方法。这张列表中所推荐方法绝不可认为是详尽的,或

是最权威的方法。关于可用于修改 sshd 守护进程的所有配置指令,请参阅 sshd_config(5) ;关于

SSH 基本概念的详细介绍,请参阅 ssh(1) 。

4.3.10.1. 加密登加密登录录

SSH 支持使用加密密钥登录电脑。这比只使用密码要更安全。如果您可以把这种方法与其他受到认证的方法相

结合,那么这就被认为是多因素认证。有关如何使用多种认证方法的更多信息,请参阅〈第 4.3.10.2 节 “多种

认证方法”〉。

为了启用加密密钥进行认证, 在 /etc/ssh/sshd_config 文件中的PubkeyAuthentication 配置指令需

要设定为 yes。请注意,这是默认设置。把 PasswordAuthentication 指令设定为 no ,则会消除使用密

码登录的可能性。

使用 ssh-keygen 命令可以生成SSH 密钥。如果在没有其它参数的情况下,调用 SSH 密钥,则会生成 2048

位RSA 密钥集。在默认情况下,密钥储存在 ~/.ssh 目录中。您可以使用 -b 切换更改密钥强度。正常情况

下,使用 2048 位密钥就足够了。《红帽企业版 Linux 7 系统管理手册》包含了有关生成密钥对的详细信息。

安全性指南安全性指南

42

在~/.ssh目录中,您应该会看到两个密钥。当运行ssh-keygen 命令时,如果您接受这种默认情况,那么所

生成文件就会命名为 id_rsa 和 id_rsa.pub ,并且分别含有公钥和私钥。您应当随时保护私钥,将其设置

为除文件所有者外其他任何人都不可读取,使其免于暴露。然而,公钥则需要传送到您将要登录的系统。您可

以使用ssh-copy-id 命令来传送密钥至服务器:

~]$ ssh-copy-id -i [user@]server

这个命令会自动把公钥添加到

服务器

上的 ~/.ssh/authorized_key 文件中。当您试图登录服务器时,

sshd 守护进程就会检查此文件。

同样地,对于密码以及其他认证机制,您也应该时常更改 SSH 密钥。当您这样做的时候,请确保

从authorized_key 文件中移除所有不用的密钥。

4.3.10.2. 多种多种认证认证方法方法

使用多种认证方法或者多因素认证,会提升保护水平以防止未经授权的访问;强化系统以防止被入侵,也可起

到同样的效果。尝试使用多因素认证登录系统的用户,必须成功通过所有指定的认证方法,才能得到授权进行

访问。

使用 /etc/ssh/sshd_config 文件中的 AuthenticationMethods 配置指令,可指定要使用的认证方

法。请注意,使用此指令可以定义多份所需的认证方法列表。如果是那样的话,用户必须在完成至少一份列表

上的每种方法。列表需用空格进行分隔,且列表中,每个认证方法的名称必须用逗号分隔。例如:

AuthenticationMethods publickey,gssapi-with-mic publickey,keyboard-

interactive

如果尝试登录成功的用户是通过 publickey 认证和 gssapi-with-mic 认证,或是 publickey 认证和

keyboard-interactive 认证,那么只有使用上述的 AuthenticationMethods 指令进行配置的 sshd 守

护进程才能得到授权进行访问。请注意,每个所要求的认证方法都要使用对应的配置指令(例如,

/etc/ssh/sshd_config 文件中的PubkeyAuthentication),方可准确地启用。关于可用认证方法的常

用列表,请参阅 ssh(1) 的〈AUTHENTICATION〉章节。

4.3.10.3. 其他方法保障其他方法保障 SSH 安全安全

协议协议版本版本

由 Red Hat Enterprise Linux 7 所提供的 SSH 协议,即使此协议的运行支持 SSH-1 以及 SSH-2 版本的协议,

但是可能的情况下,只使用后者。 SSH-2 版本比起旧版 SSH-1 作了一些的改进,并且大多数高级配置选项只

在使用 SSH-2 时才可用。

建议用户使用 SSH-2,这可使 SSH 协议对所使用的认证和通讯的保护范围达到最大化。通过使用

/etc/ssh/sshd_config 文件中的 Protocol 配置指令,可指定 sshd 守护进程所支持的协议版本或是其

他版本的协议。默认设置是 2。

密密钥类钥类型型

默认情况下,ssh-keygen 命令会生成一对 SSH-2RSA 默认密钥;使用 -t 选项,通过指令它也可生成 DSA

或 ECDSA 密钥。ECDSA(Elliptic Curve Digital Signature Algorithm,椭圆曲线数字签名算法)在同等的密

钥长度下可提供更好的操作。它也可生成较短的密钥。

非默非默认认端口端口

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

43

默认情况下, sshd 守护进程会侦听 22 网络端口。更改端口会减少系统受到基于自动网络扫描而造成的攻

击,从而增加其安全性。通过使用 /etc/ssh/sshd_config 配置文件中 Port 指令,可指定端口。请注

意,要允许使用非默认端口,必须更改 SELinux 默认设置。通过作为 root 输入以下指令,修改

ssh_port_t SELinux 类型,您可以完成此操作:

~]# semanage -a -t ssh_port_t -p tcp port_number

在上述命令中,用 Port 指令指定的新端口号代替port_number 。

非非 root 登登录录

如果特殊使用情况下,无需作为 root 用户登录,那么您应该考虑在 /etc/ssh/sshd_config 文件中把

PermitRootLogin 配置指令设置成 no。通过禁止作为 root 用户登录,管理者可以审核哪个用户作为常规

用户登录后运行了什么特权命令,且之后可获取root 权限。

4.4. 安全安全访问访问网网络络

4.4.1. 使用使用 TCP Wrappers 以及以及 xinetd 保保证证服服务务安全安全

TCP ( Transmission Control Protocol,传输控制协议) Wrapper 程序不仅仅是可以拒绝对某种服务的访问。

这个部分将阐明如何使用它们传送连接提示信息程序,警告存在来自某些主机的攻击,以及增强日志记录功

能。关于 TCP Wrapper 功能和控制语言的信息,请参阅 hosts_options(5) 手册页。关于可用的状态标志

寄存器,请参阅 xinetd.conf(5) 的手册页。您可将此状态标志寄存器作为选项运用于某一服务。

4.4.1.1. TCP Wrapper 和和连连接提示接提示

在用户连接到服务时显示适当的提示可让潜在的攻击者知道已经惊动了系统管理员。您还可以控制展示给用户

的信息内容。要在服务中添加 TCP Wrapper 提示,则须使用 banner 选项。

本例使用 vsftpd 来执行 banner 。要启用,则须创建提示信息文件。它是在系统中随处可见,但必须与守护

进程的名称保持一致。在本例中,名为 /etc/banners/vsftpd 的文件含有以下命令行:

220-Hello, %c

220-All Activity on ftp.example.com is logged.

220-Inappropriate use will result in your access privileges being removed.

%c 令牌提供各种客户端信息,比如用户名和主机名,或者用户名和 IP 地址,这些信息可用来生成连接,甚至

造成威胁。

要在连入连接显示此提示信息,则须将下列命令行添加到 /etc/hosts.allow 文件:

vsftpd : ALL : banners /etc/banners/

4.4.1.2. TCP Wrapper 和攻和攻击击警告警告

如果已经探测出某个主机或者网络正在攻击该服务器,那么通过使用 spawn 指令,使用 TCP Wrapper 可警示

管理员关于来自该主机或者网络的后续攻击。

在这个示例中,假设已经探测到来自 206.182.68.0/24 网络的破解者尝试攻击服务器。请将下列命令行放入

/etc/hosts.deny 文件,以拒绝任何来自该网络的连接尝试,并将这些尝试记录在特定的文件中:

ALL : 206.182.68.0 : spawn /bin/echo `date` %c %d >> /var/log/intruder_alert

安全性指南安全性指南

44

%d 令牌提供破解者企图访问的服务名称。

要允许连接并予以记录,则须将 spawn 指令放入 /etc/hosts.allow 文件 。

注意注意

因为 spawn 指令可执行所有 shell 命令,所以最好生成一个特定脚本以提示管理员,或者在特定客户

端尝试连接到服务器的事件中,执行一系列命令。

4.4.1.3. TCP Wrapper 和改和改进进的日志的日志

如果比起其它连接类型更令人担忧,那么可使用 severity 选项提升该服务的日志级别。

在这个示例中,假设尝试连接到 FTP 服务器 23 端口(Telnet 端口)的任何人就是破解者。要指出这一点,则

须在日志文件中使用 emerg 标记替换默认标记 info,并拒绝连接。

要做到这一点,则须将下列命令行放入 /etc/hosts.deny :

in.telnetd : ALL : severity emerg

这使用默认 authpriv 日志工具,但会将优先权从默认值 info 提高到 emerg,即将日志信息直接发送到控

制台。

4.4.2. 验证验证使用使用侦侦听的端口听的端口

应当避免打开不必要的端口,因为这会增加您系统受到攻击的可能性。如果在系统运行之后,您发现有意外打

开的端口处于侦听状态,那么这可能就是入侵的迹象,应该对此进行调查。

作为 root 用户,从控制台发出以下命令,以判定哪个端口正在侦听来自网络的连接:

~]# netstat -pan -A inet,inet6 | grep -v ESTABLISHED

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

PID/Program name

tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN

1608/rpcbind

tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN

2581/unbound

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN

2048/sshd

tcp 0 0 127.0.0.1:631 0.0.0.0:* LISTEN

3202/cupsd

tcp 0 0 0.0.0.0:54136 0.0.0.0:* LISTEN

2279/rpc.statd

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN

2708/master

tcp 0 0 127.0.0.1:8953 0.0.0.0:* LISTEN

2581/unbound

tcp 0 0 127.0.0.1:8955 0.0.0.0:* LISTEN

2634/dnssec-trigger

tcp6 0 0 :::111 :::* LISTEN

1608/rpcbind

tcp6 0 0 :::60881 :::* LISTEN

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

45

2279/rpc.statd

tcp6 0 0 ::1:53 :::* LISTEN

2581/unbound

tcp6 0 0 :::22 :::* LISTEN

2048/sshd

tcp6 0 0 ::1:631 :::* LISTEN

3202/cupsd

tcp6 0 0 ::1:25 :::* LISTEN

2708/master

tcp6 0 0 ::1:8953 :::* LISTEN

2581/unbound

udp 0 0 127.0.0.1:766 0.0.0.0:*

2279/rpc.statd

udp 0 0 0.0.0.0:59186 0.0.0.0:*

674/avahi-daemon: r

udp 0 0 0.0.0.0:33639 0.0.0.0:*

2279/rpc.statd

udp 0 0 0.0.0.0:889 0.0.0.0:*

1608/rpcbind

udp 0 0 127.0.0.1:53 0.0.0.0:*

2581/unbound

udp 0 0 0.0.0.0:68 0.0.0.0:*

2642/dhclient

udp 0 0 0.0.0.0:111 0.0.0.0:*

1608/rpcbind

udp 0 0 0.0.0.0:46198 0.0.0.0:*

2642/dhclient

udp 0 0 0.0.0.0:123 0.0.0.0:*

697/chronyd

udp 0 0 0.0.0.0:5353 0.0.0.0:*

674/avahi-daemon: r

udp 0 0 127.0.0.1:323 0.0.0.0:*

697/chronyd

udp6 0 0 :::3885 :::*

2642/dhclient

udp6 0 0 :::889 :::*

1608/rpcbind

udp6 0 0 ::1:53 :::*

2581/unbound

udp6 0 0 :::111 :::*

1608/rpcbind

udp6 0 0 :::123 :::*

697/chronyd

udp6 0 0 ::1:323 :::*

697/chronyd

udp6 0 0 :::33235 :::*

2279/rpc.statd

raw6 0 0 :::58 :::* 7

2612/NetworkManager

请注意,输入 -l 选项时,并不会显示 SCTP ( stream control transmission protocol,流控制传输协议)服

务器。

查核系统所需的服务和命令的输出信息时,关闭那些非特别需要或未经授权的,再重复检查。继续执行,然后

使用来自另一系统的 nmap 来进行外部检查,此系统是通过网络连接到第一个系统的。这可用于验证 iptables

的规则。扫描来自外部系统的 ss 输出信息(除了本机 127.0.0.0 或 ::1 区间)中显示的每一个 IP 地址。使用

安全性指南安全性指南

46

-6 选项,对 IPv6 (Internet Protocol Version 6,网际网路通讯协定第六版)地址进行扫描。更多信息,请参

阅 man nmap(1) 。

以下示例是从另一系统的控制台发出的命令,用于判定哪个端口正在侦听 TCP 网络连接:

~]# nmap -sT -O 192.168.122.1

关于 ss,nmap,以及 services 的更多信息,请参阅手册页。

4.4.3. 禁用源路由禁用源路由

源路由是一种互联网协议机制,可允许 IP 数据包携带地址列表的信息,以此分辨数据包沿途经过的路由器。

通过某一路径时,会出现一可选项,记录为中间路径。所列出的中间路径,即“路径记录”,可提供返回至源路

由路径上的目的地。这就允许源路由可指定某一路径,无论是严格的还是松散的,可忽略路径列表上的一些或

全部路由器。它可允许用户恶意重定向网络流量。因此,应禁用源路由。

accept_source_route 选项会导致网络接口接收“

严格源路由选项

” (SSR,Strict Source Route) 或“

松散

源路由选项

”(LSR,Loose Source Routing) 数据包。源路由数据包的接收是由 sysctl 设置所控制。作为

root 用户,发出以下命令,丢弃 SSR 或 LSR 数据包:

~]# /sbin/sysctl -w net.ipv4.conf.all.accept_source_route=0

如上述所言,可能的话(禁止转发可能会干扰虚拟化技术),也应禁止数据包的转发。作为 root 用户,发出以

下所列出的命令:

这些命令禁止在所有界面上对 IPv4 和 IPv6 数据包进行转发。

~]# /sbin/sysctl -w net.ipv4.conf.all.forwarding=0

~]# /sbin/sysctl -w net.ipv6.conf.all.forwarding=0

这些命令禁止在所有界面上对所有组播数据包进行转发。

~]# /sbin/sysctl -w net.ipv4.conf.all.mc_forwarding=0

~]# /sbin/sysctl -w net.ipv6.conf.all.mc_forwarding=0

接收 ICMP (Internet Control Message Protoco,Internet控制报文协议)重定向多为非法使用。除非有特定

需要,禁止对此类 ICMP 重定向数据包的接收和传送。

这些命令禁止在所有界面上对所有的 ICMP 重定向数据包进行接收。

~]# /sbin/sysctl -w net.ipv4.conf.all.accept_redirects=0

~]# /sbin/sysctl -w net.ipv6.conf.all.accept_redirects=0

此命令禁止在所有界面上对 ICMP 安全重定向数据包进行接收。

~]# /sbin/sysctl -w net.ipv4.conf.all.secure_redirects=0

此命令禁止在所有界面上对所有的 IPv4 ICMP 重定向数据包进行接收。

第第 4 章章 用工具和服用工具和服务务强强化您的系化您的系统统

47

~]# /sbin/sysctl -w net.ipv4.conf.all.send_redirects=0

这是禁止传送 IPv4 重定向数据包的指示。关于 “IPv6 节点要求” (IPv6 Node Requirements)导致 IPv4 与

IPv6 不同的详细解释,请参阅 〈RFC4294〉 。

要实现永久设定,则必须将其添加到 /etc/sysctl.conf 。

更多信息,请参阅 sysctl 手册页 sysctl(8) 。关于对源路由及其变量的相关互联网选项的详细解释,请参阅

〈RFC791 〉。

警告警告

以太网可提供其他方式来实现重定向流量,如 ARP (地址解析协议,Address Resolution Protocol)

或 MAC (介质访问控制,Medium/Media Access Control)地址欺骗、未经授权的 DHCP (动态主机

配置协议,Dynamic Host Configuration Protocol)服务器、以及 IPv6 路由器或邻居通告。此外,偶尔

广播的单播流量会导致信息泄露。这些缺点只能通过网络操作员执行的特定对策才能解决。基于主机的

对策并非全部有效。

4.4.4. 反向路径反向路径过滤过滤

反向路径过滤可用于防止数据包从一接口传入,又从另一不同的接口传出。输出路径与输入路径不同,这有时

被称为 “非对称路由” (asymmetric routing)。路由器通常会按某种路径传送数据包,但大多数主机并不需要

这么做。在以下此类应用程序中常出现异常现象:从一链接输出流量,又从另一不同的服务提供者链接那接收

流量。例如,使用结合 xDSL 的租用线路,或是与 3G 网络调制解调器连接的卫星。如果此类场景适用于您,

那么就有必要关闭输入接口的反向路径过滤。简而言之,除非必要,否则最好将其关闭,因为它可防止来自子

网络的用户采用 IP 地址欺骗手段,并减少 DDoS (分布式拒绝服务,Distributed Denial of Service)攻击的机

会。

注意注意

红帽企业版 Linux 7 根据 RFC 3704 网络入口滤波器的入站过滤文件所推荐的 “严格反向路径” (Strict

Reverse Path),默认使用严格反向路径过滤。目前只适用于 IPv4 。

警告警告

如果要启用转发程序,那么只能禁用反向路径过滤,若有其他方式可用于验证源地址(如 iptables 规则

示例)。

rp_filter

通过 rp_filter 指令启用反向路径过滤。 rp_filter 选项可用于指导 kernel (操作系统内核)

从三种模式中选择一种。

设置默认行为时,则须采取以下形式:

~]# /sbin/sysctl -w net.ipv4.conf.default.rp_filter=INTEGER

如果 INTEGER 处于以下状态:

安全性指南安全性指南

48

0 ——未进行源验证。