User Manual 3

User Manual:

Open the PDF directly: View PDF ![]() .

.

Page Count: 41

Instituto Politécnico Nacional

Escuela Superior de Cómputo

Práctica 3

Integrantes:

López Ayala Eric Alejandro

López Romero Joel

Profesora:

Pérez de Los Santos Mondragón

Tanibet

Grupo:

4CM1

Asignatura:

Administración de Servicios en Red

Índice general

1. Introducción 1

1.1. Marco teórico. Administración de configuración . . . . . . . . . . . . . . . . . . . . 1

1.1.1. Flujo de proceso de alto nivel para la administración de la configuración. . . 2

1.1.2. Características de los sistemas de gestión de configuración de red. . . . . . . 2

1.1.3. Herramientas de configuración de red. . . . . . . . . . . . . . . . . . . . . . . 3

1.2. Introducción al problema 3. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

2. Configuración de dispositivos IP. 4

2.1. Credenciales. ....................................... 4

2.2. Persistencia......................................... 4

2.3. ModificacióndeNombre.................................. 4

2.4. AsignacióndeIPs. .................................... 5

2.5. Enrrutamientoestático................................... 5

2.6. EnrrutamientoRIP..................................... 5

2.7. EnrrutamientoOSPF. .................................. 5

3. Supervisión de Servidores. 6

3.1. Supervisión de los servidores de correo electrónico. . . . . . . . . . . . . . . . . . . . 6

3.1.1. Procedmiento ................................... 6

3.2. Supervisión de los servidores web. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

3.2.1. Procedmiento ................................... 13

3.3. Supervisión de servidores de archivos. . . . . . . . . . . . . . . . . . . . . . . . . . . 16

3.3.1. Procedimiento................................... 16

3.4. Supervisión de impresoras. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

3.4.1. Procedimiento................................... 21

3.5. Supervisión de acceso remoto. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

3.5.1. Procedimiento................................... 26

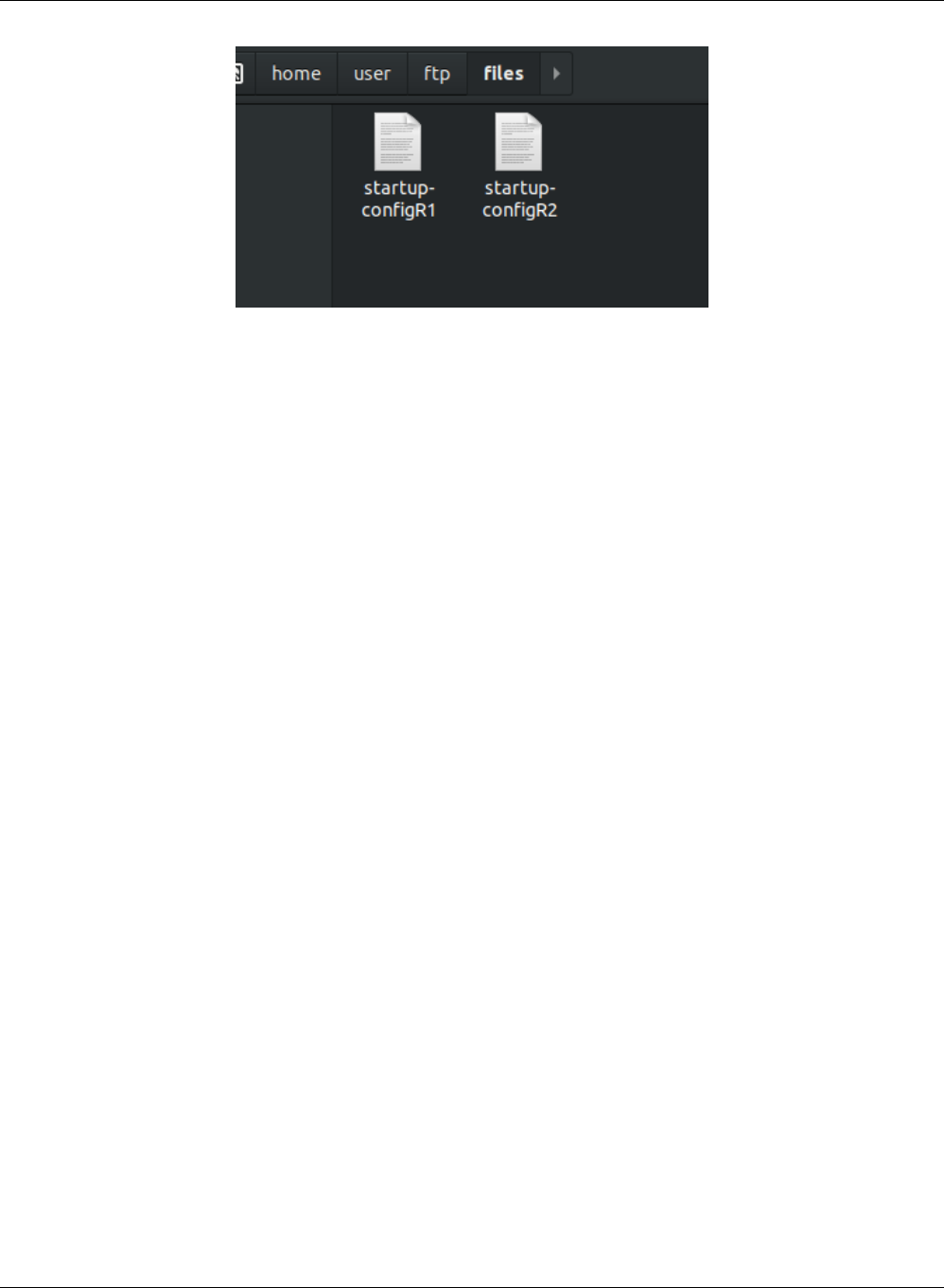

4. Recopilar la configuración de los dispositivos de manera periódica. 30

4.1. Administración del archivo de configuración. . . . . . . . . . . . . . . . . . . . . . . 30

5. Conclusiones 36

5.1. López Ayala Eric Alejandro . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

5.2. LópezRomeroJoel .................................... 36

2

1|Introducción

1.1. Marco teórico. Administración de configuración

Es una recolección de procesos y herramientas que fomentan la consistencia de la red, realizan un

seguimiento del cambio de red y proporcionan documentación y visibilidad de redes actualizadas.

Si se crean y mantienen prácticas recomendadas de administración de la configuración, las ventajas

podrían ser, una mejor disponibilidad de red y menores costos. Estos incluyen:

Costos bajos de servicio técnico debido a una disminución de los problemas de soporte reac-

tivo.

Costos más bajos de red debido al uso de herramientas de seguimiento de dispositivo, circuito

y usuario, y procesos que identifican componentes no usados de red.

Disponibilidad de red mejorada debido a una disminución en los costos del soporte reactivo

y tiempo optimizado para resolver problemas.

Los siguientes problemas surgen de una mala administración de la configuración.

Incapacidad para determinar el impacto de los cambios de la red en el usuario.

Más problemas de soporte reactivo y menor disponibilidad

Mayor tiempo para resolver problemas

Mayores costos de red debido a componentes de red no utilizados

[1]

La administración de configuración de red es el proceso de organizar y mantener información

sobre todos los componentes de una red informática. Cuando una red necesita reparación, modi-

ficación, expansión o actualización, el administrador se refiere a la base de datos de gestión de

configuración de red para determinar el mejor curso de acción. Esta base de datos contiene las

ubicaciones y la dirección IP o la dirección de red de todos los dispositivos de hardware, así como

información sobre la configuración predeterminada, los programas, las versiones y las actualizacio-

nes instaladas en las computadoras de la red. [1]

1

ESCOM IPN

1.1.1. Flujo de proceso de alto nivel para la administración de la confi-

guración.

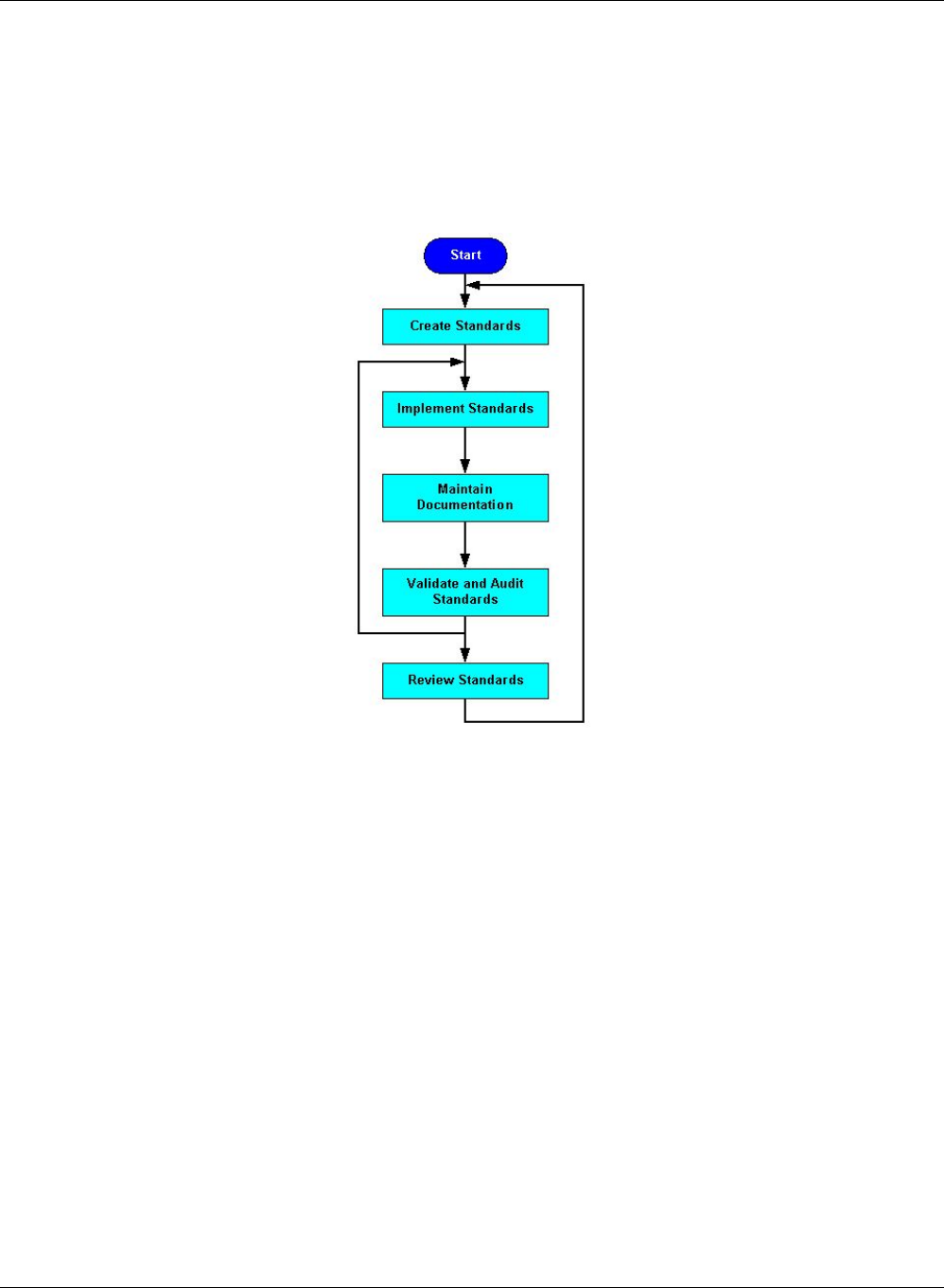

Acontinuación en la Fig 1.1 se ilustra el modo de utilizar los factores esenciales del éxito seguidos

de indicadores de rendimiento a fin de implementar un plan de administración de configuración

exitosa. [1]

Figura 1.1: Diagrama

1.1.2. Características de los sistemas de gestión de configuración de red.

Una característica principal de la administración de configuración de red es su capacidad de

reemplazar las funciones de un dispositivo de red en caso de falla. Los diferentes dispositivos de

red guardan las configuraciones en diferentes formatos, y encontrar información de configuración

puede ser difícil cuando un dispositivo en particular tiene que ser reemplazado. Con un sistema

de gestión de la configuración de red instalado, la información de configuración se almacenará en

un servidor ubicado centralmente, donde las configuraciones del dispositivo se pueden descargar

fácilmente.

Los dispositivos que dependen de la interfaz de línea de comando necesitan un administrador

confiable que use un protocolo estándar como el Protocolo de Transferencia Segura de Archivos

para obtener la información necesaria, pero las copias de seguridad también se pueden automatizar,

a menudo a través de un tercero. [2]

Ing. en Sistemas Computacionales 2Administración de Servicios en Red

ESCOM IPN

1.1.3. Herramientas de configuración de red.

Las herramientas de configuración de red pueden ser independientes del proveedor o específicas

del proveedor. Las herramientas independientes del proveedor, por lejos las más comunes, están

diseñadas para redes que contienen hardware y programas de múltiples proveedores. Las herra-

mientas específicas del proveedor generalmente funcionan solo con los productos de un único pro-

veedor y pueden ofrecer un mejor rendimiento en las redes donde ese proveedor domina el mercado.

Las herramientas de configuración se pueden utilizar para algo más que simplemente relan-

zar un dispositivo después de que falla. Algunas herramientas de administración de configuración

rastrean los datos de configuración a diario para detectar cualquier cambio en los archivos de

configuración, lo que podría revelar amenazas cibernéticas y posibles fallas. Las herramientas de

configuración de red se pueden usar para crear cambios masivos. Por ejemplo, una empresa podría

implementar rápidamente un cambio de contraseña si se filtran los datos de la contraseña. Además

de realizar cambios en conjunto, las herramientas de administración de configuración se pueden

usar para auditar e informar. Aunque no muestran información como la memoria o el rendimiento

de la CPU, se pueden usar para mostrar reglas de firewall o parámetros VPN exactos.

Las herramientas de administración de configuración de red también tienen capacidades de

informes, lo que permite al personal del sistema rastrear fácilmente la información sobre los com-

ponentes de la red. [2]

1.2. Introducción al problema 3.

De acuerdo a lo visto en clase, las espeificaciones dadas para esta tercer evaluación, además de

la información investigada. Dada una topología, ser debe realizar la configuración por un protocolo

en especifico para tener conectividad entre los distintos segmentos de red. Para ello es necesario

el uso de GNS3, una poderosa herramienta que permite desarrollar topologías de red complejas

y poner simulaciones en marcha en estas topologías. Además del uso de RCP100 para simular

routers. El objetivo de esta tercer evaluación es desarrollar e implementar una herramienta para la

administración de configuracion sobre una red y monitorizar ciertos aspectos en una máquina vir-

tual con 5 servidores configurados (SMTP - IMAP, HTTP, FTP, Impresión, SSH). A continuación

se presentan las distintas tareas realizadas para cumplir con el objetivo de la evaluación.

Ing. en Sistemas Computacionales 3Administración de Servicios en Red

2|Configuración de dispositivos IP.

A continuación se muestran varios comandos de configuración para RCP100.

2.1. Credenciales.

1rcp login : rcp

2password : rcp

2.2. Persistencia.

1root -> alt + f5

2crear particion

3-> fdisk / dev / sda

4-> command: n

5-> select : p

6-> command: w

7crear sistemas de archivos

8-> mkfs . ext4 / dev / sda1

9-> reboot

10 -> pe rsi st . sh

11 -> opcion : 1

12 -> reboot

2.3. Modificación de Nombre.

1enable -> en

2configure -> conf

3nombreHost -> hostname nombre

4guardar -> copy run start

4

ESCOM IPN

2.4. Asignación de IPs.

1enable -> en

2configure -> conf

3interfaz -> interface ethernet n o m breInterfaz

4asignar IP -> ip address direccionIP / bitsDeMascara

5No Shutdown -> no sh

6guardar -> copy run start

7estado Interfaces -> show interface

8salir -> exit

2.5. Enrrutamiento estático.

1con figuracion -> conf

2enr rutamiento -> ip route direccionIpDest i n o / bitsMask direccio n I pSigSalto

3mostrar tabla de enrrutamiento -> show ip route

2.6. Enrrutamiento RIP.

1enable -> en

2configure -> conf

3RIP -> router rip

4asignarIP -> network DireccionRedIp / bitsMaks

5Distribuir ruta -> redistribute connected

6mostrar Ips RIP -> show ip rip

2.7. Enrrutamiento OSPF.

1enable -> en

2configure -> conf

3OSPF -> router ospf

4asginar ip -> network d ireccionRedIp / mask area 0

5distribuir -> redistribute connected

6mostrar osp -> show ip ospf

[3]

Ing. en Sistemas Computacionales 5Administración de Servicios en Red

3|Supervisión de Servidores.

Todos los administradores de red deben supervisar la funcionalidad de los servidores que se

encuentran disponibles dentro de la topología que se está supervisando.

3.1. Supervisión de los servidores de correo electrónico.

Todo administrador de red debe supervisar la funcionalidad de sus servidores de correo elec-

trónico. Esto significa supervisar:

Disponibilidad.

Rendimiento.

Entrega de los correo electrónicos sin errores.

3.1.1. Procedmiento

1. El primer paso es la instalación y configuración del servidor de correo electrónico, para ello

se hizo uso del servidor de correo electrónico hMailServer, el cual nos ofrece servicios que

implementan los protocolos: IMAP,POP3 ySMTP.

Instalación y Configuración

Lo primero es descargar el archivo ejecutable de instalación del servidor de la página:

https://www.hmailserver.com/download, (Nota: El servidor solo puede ser instalado

en OS Windows o usando la herramienta Wine en Linux).

Se procede con el proceso de instalación, tal y como lo indica el wizard.

Por último una vez instalado, se define una contraseña para poder acceder a la configu-

ración del servidor, esta contraseña será solicitada cada vez que se cierre el proceso del

servidor.

2. Una vez instalado y configurado el servidor, ya podemos realizar la supervisión del mismo;

para la supervisión se implemento un Sensor SMTP & IMAP Round Trip. Este sensor hace

6

ESCOM IPN

uso de los protocolos SMTP eIMAP para supervisar la entrega de correo electrónico de

extremo a extremo.

El sensor de ida y vuelta de SMTP e IMAP supervisa el tiempo que tarda un correo electró-

nico en llegar a un buzón del Protocolo de acceso a mensajes de Internet (IMAP) después de

enviarse mediante el Protocolo simple de transferencia de correo (SMTP). Se envía un correo

electrónico utilizando el dispositivo principal como servidor SMTP y luego escanea un buzón

IMAP dedicado hasta que llega este correo electrónico.

Implementación

El primer elemento a implementar para poder hacer el Round-Trip es el sensor SMTP, el cuál

es el encargado de enviar el correo eléctronico de prueba y sensar la respuesta del servidor

SMTP. A continuación se muestra el código que implementa este comportamiento:

smtp sensor

1import smtplib

2from email . mime . mu l ti p a r t import MIMEMultipart

3from e ma il . mime . t e x t import MIMEText

4import time

5

6#S t a b l i s h c o n f i g u r a t i o n parameter s

7hostname = " 1 0 . 1 0 . 1 0 . 3 "

8username = " a d m i n is t r a d or @ m a i ls e r v e r . a s r "

9destination = "servidorsmtp@mailserver . asr"

10 password = " 123456 "

11

12 def open_connection ( v er bo se ) :

13 #Connect to the s e r v e r

14 i f ver bo s e : print('Connecting to ', hostname )

15 co nn e ct i o n = smt pli b .SMTP( hostname , 25)

16

17 # Login to our account

18 i f ver bo s e : print('Logging i n as ', username )

19 co nne ct io n . l o g i n ( username , password )

20 re t u r n c o nn e c t io n

main smtp

1def smtpSensor ( ) :

2s t a r t = time ( )

3conn = open_connection ( ve rb os e=Fa l s e )

Ing. en Sistemas Computacionales 7Administración de Servicios en Red

ESCOM IPN

4

5# Assembling a em ai l b a s i c hea der

6fromaddr = " a d m i ni s t r a do r @ m a il s e r v er . a s r "

7toaddr = "servidorsmtp@mailserver . asr"

8msg = MIMEMultipart ()

9msg [ 'From '] = fromaddr

10 msg [ 'To '] = toaddr

11 msg [ 'Subject '] = " C orre o de pr ueba d e l e qu ip o # d e l grupo 4CM1"

12

13 # Now we a t ta c h the body o f t he e ma i l t o t he MIME message

14 body = " E r i c Ale j and r o Lopez Ayala \ nJ oe l Lopez Romero"

15 msg . att ac h (MIMEText( body , 'plain ') )

16 t e x t = msg . a s _ s tr i n g ( )

17

18 conn . se nd ma il ( fromaddr , toadd r , t e x t )

19 end = time ( )

20

21 l o g g i n g . debug ( "=====================" )

22 l o g g i n g . debug ( "SMTP SENSOR" )

23 l o g g i n g . debug ( 'Send message : : : : : : : : : : : : : : : : : : : : : ')

24 l o g g i n g . debug ( t e x t )

25 l o g g i n g . debug ( "SMTP r es po ns e time took ( "

26 +str( end −s t a r t )

27 +" se con ds passed ) " )

El segundo elemento requerido el Round-Trip es el sensor IMAP, el cual es el encargado de

leer la bandeja de entrada de correo electrónico del email destino e identificar los correos de

prueba que llegan desde el servidor SMTP, así mismo se encarga de sensar la respuesta del

servidor IMAP. A continuación se muestra el código que implementa este comportamiento:

imap sensor

1import ima pl i b

2import email

3import time

4from itertools import chain

5

6def s e a r c h _ s t r i n g ( uid_max , c r i t e r i a ) :

7c = list(map(lambda t : ( t [ 0 ] ,

8'"'+str( t [ 1 ] ) + '"') ,

9c r i t e r i a . ite m s ( ) ) )

10 + [ ( 'UID ','%d : ∗ ' % ( uid_max + 1 )) ]

11 re t u r n '( %s ) '%' ' . j o i n ( ch ain (∗c ) )

12 # Produce s ea rc h s t r i n g i n IMAP format :

13 # e . g . (FROM "me@gmail . com" SUBJECT " abcde " BODY " 12345 6789" UID 9 9 9 9 : ∗)

14

Ing. en Sistemas Computacionales 8Administración de Servicios en Red

ESCOM IPN

15 def ge t_ fi r s t _t ex t_ b l o ck ( msg ) :

16 type = msg. get_content_maintype ()

17

18 i f type == 'multipart ':

19 f o r par t i n msg . get_payload ( ) :

20 i f part . get_content_maintype () == 't e x t ':

21 re t u r n p art . get_payload ( )

22 e l i f type == 't e x t ':

23 re t u r n msg . get_payload ( )

24

25 def open_connection ( v er bo se ) :

26 # S t a b l i s h c o n f i g u r a t i o n pa ramete rs

27 username = "servidorimap@mailserver . asr"

28 password = " 123456 "

29 hostname = " 1 0 . 1 0 . 1 0 . 3 "

30

31 # Connect to the s e r v e r

32 i f ver bo s e : print('Connecting to ', hostname )

33 c o n n ec t i o n = im a p li b . IMAP4( hostname )

34

35 # Login to our account

36 username = username

37 password = password

38 i f ver bo s e : print('Logging i n as ', username )

39 co nne ct io n . l o g i n ( username , password )

40 re t u r n c o nn e c t io n

main imap

1def imapSensor ():

2conn = open_connection ( ve rb os e=Fa l s e )

3try :

4l o g g i n g . debug ( conn )

5

6# R e s t r i c t mail s e a r c h . Be very s p e c i f i c .

7# Machine should be very s e l e c t i v e to r e c e i v e messages .

8c r i t e r i a = {

9'FROM':'a d m i ni s t r a do r @ m a il s e r v er . a s r '# ,

10 #'SUBJECT ':'Co rreo de prueba d e l e qu ip o # d e l grupo 4CM1 ',

11 #'BODY ':'E r i c A l eja n dro Lopez Ayala \ nJ oe l Lopez Romero ',

12 }

13

14 # We s t a b l i s h the max uid from mailbox

15 uid_max = 0

16

17 # We s e l e c t the o b j e c t s t ha t a re ar inbox

18 conn . s e l e c t ( 'INBOX ')

Ing. en Sistemas Computacionales 9Administración de Servicios en Red

ESCOM IPN

19 r e s u l t , data = conn . uid ( 'search ', None , s e a r c h _ s t r i n g ( uid_max , c r i t e r i a ) )

20

21 ui d s = [ i n t (s) f o r sin data [ 0 ] . s p l i t ( ) ]

22 i f ui d s :

23 uid_max = max( ui d s )

24 # Initialize `uid_max `. Any UID l e s s than or eq ual to `uid_max`

25 #w i l l be i g no r e d su b s eq u e n tl y .

26

27 # We c l o s e the c onn ec tio n

28 conn . l o go u t ( )

29

30 # Keep c he c ki ng messages . . .

31 l o g g i n g . debug ( "=====================" )

32 l o g g i n g . debug ( "IMAP SENSOR" )

33 while True :

34 s t a r t = time ( )

35 end = 0

36 # Have to l o g i n / l og ou t each time because tha t 's

37 #the only way to g et f r e s h r e s u l t s .

38 conn = open_connection ( ve rb os e=Fa l s e )

39 conn . s e l e c t ( 'INBOX ')

40

41 r e s u l t , data = conn . uid ( 'search ',

42 None ,

43 s e a r c h _ s t r i n g ( uid_max , c r i t e r i a ) )

44

45 ui d s = [ i n t (s) f o r sin data [ 0 ] . s p l i t ( ) ]

46

47 f o r uid in u i d s :

48 # Have to check ag a in i n c a se the UID c r i t e r i o n i s not obeyed

49 i f uid > uid_max :

50 r e s u l t , data = conn . uid ( 'f e t c h ',str( uid ) , '(RFC822) ')

51 # Fetch e n t i r e message

52 msg = em ail . message_from_string ( str( data [ 0 ] [ 1 ] ,

53 encoding=" utf −8" ) )

54

55 uid_max = uid

56 # p r i n t ( uid_max )

57

58 t e x t = g e t_ f ir s t _ te x t _ bl o c k ( msg )

59 l o g g i n g . debug ( 'New message : : : : : : : : : : : : : : : : : : : : : ')

60 l o g g i n g . debug ( " Message Body : " + t e x t )

61 end = time ( )

62 l o g g i n g . debug ( "IMAP r es p on se time took : ( "

63 +str( end −s t a r t )

64 +" se con ds passed ) " )

65 conn . l o go u t ( )

Ing. en Sistemas Computacionales 10 Administración de Servicios en Red

ESCOM IPN

66 time . s l e e p ( 1)

67 l o g g i n g . debug ( "=====================" )

68 f i n a l l y :

69 conn . l o go u t ( )

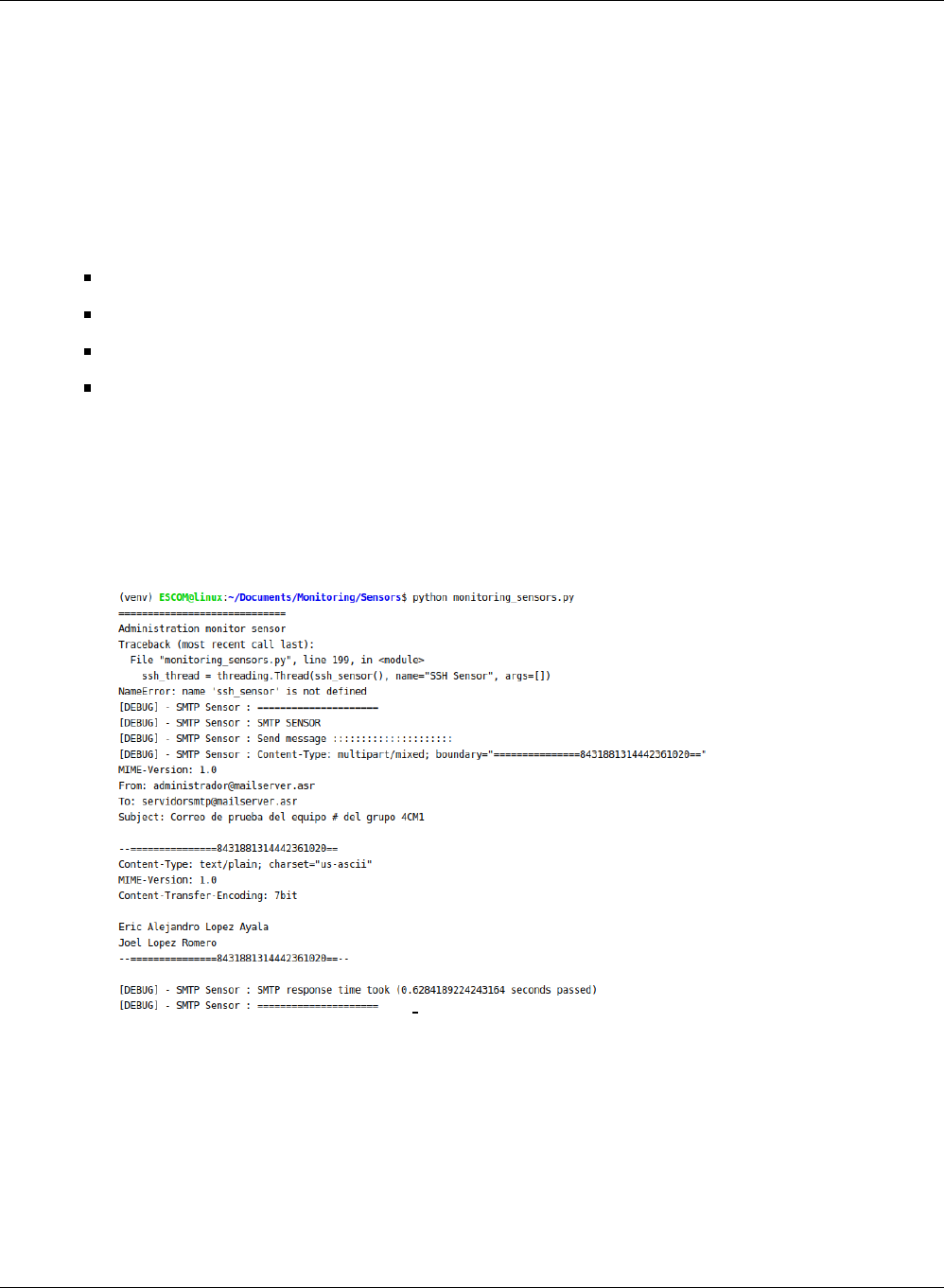

3. Una vez que se han implementado, se procede a realizar el sensado del servidor de correos,

el sensor muestra la siguiente información:

Tiempo de respuesta del servidor SMTP.

Contenido del correo electrónico de prueba enviado.

Tiempo de respuesta del servidor IMAP.

Contenido del correo electrónico de prueba recibido.

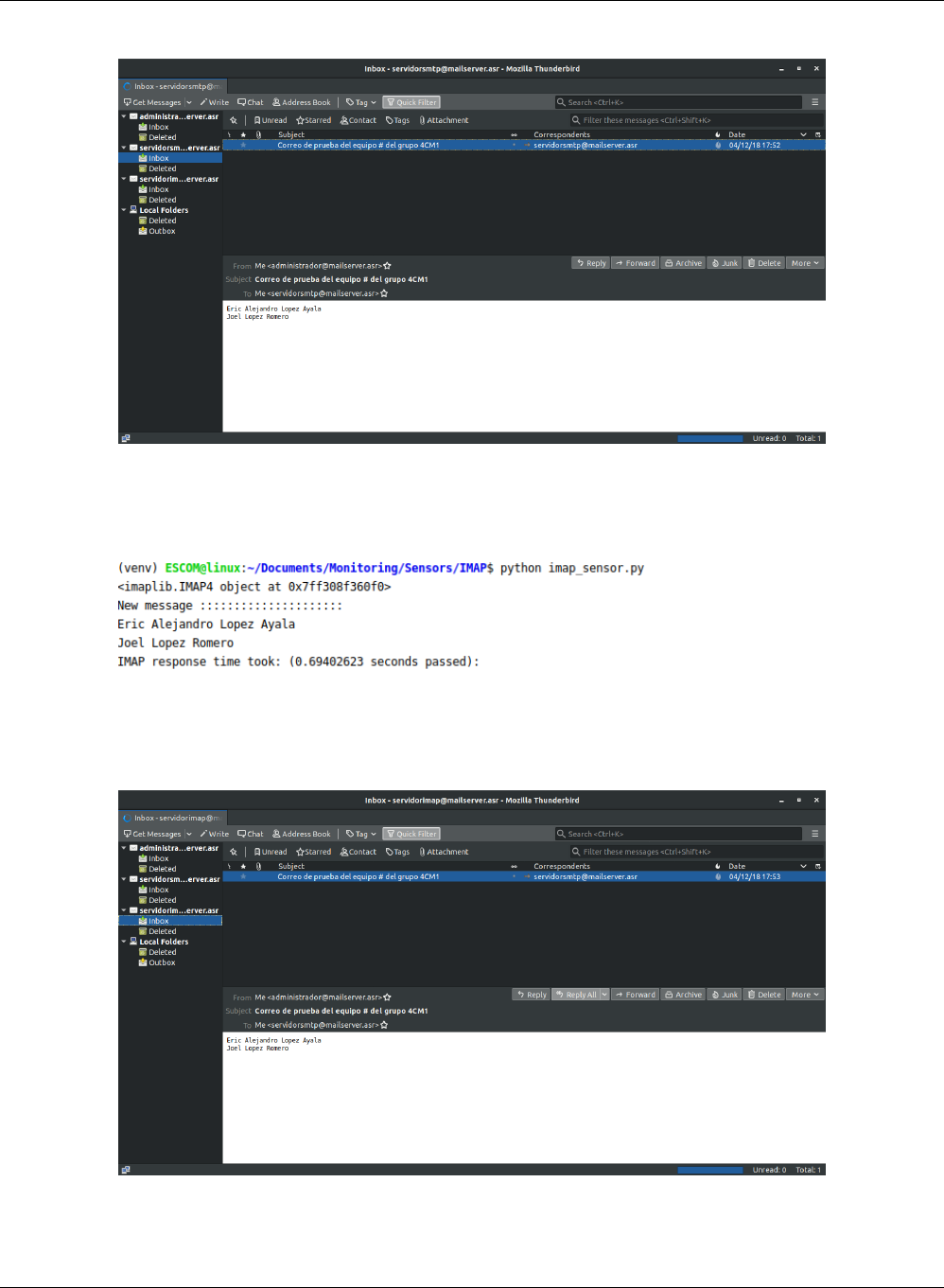

A continuación se muestran las capturas de pantalla que reflejan el comportamiento de este

sensor, las pruebas se realizarón al servidor de correos con la IP: 10.10.10.2:

Pruebas

Figura 3.1: Prueba Sensor SMTP.

Ing. en Sistemas Computacionales 11 Administración de Servicios en Red

ESCOM IPN

Figura 3.2: Bandeja de correo electrónico SMTP.

Figura 3.3: Prueba Sensor SMTP.

Figura 3.4: Bandeja de correo electrónico IMAP.

Ing. en Sistemas Computacionales 12 Administración de Servicios en Red

ESCOM IPN

3.2. Supervisión de los servidores web.

El rendimiento un sitio web es un factor decisivo para muchas empresas, mucho más cuando

ellas ofrecen productos y servicios a través de sus sitios web. Esto significa supervisar:

Tiempo de respuesta (carga) de una solicitud HTTP.

Ancho de banda de la conexión.

Bytes recibidos/enviados durante la petición.

3.2.1. Procedmiento

1. El primer paso es la instalación y configuración del servidor HTTP, para ello se hizo uso de

un built-in que viene incorporado dentro de python nativo del OS Linux.

Instalación y Configuración En OS Linux que possen python 2.7 en adelante poseen un

paquete que permite implementar un servidor HTTP simple mediante una linea de comando

de shell, para dar de alta el servidor HTTP se ejecuta el siguiente comando:

1python -m SimpleHTTPServer 8000

Con esta linea de comando montamos un servidor HTTP simple en el puerto 8000, tal y

como se muestra en la siguiente pantalla:

2. Una vez instalado y configurado el servidor, ya podemos realizar la supervisión del mismo;

para la supervisión se implemento un Sensor HTTP. Este sensor implementa el protocolo

HTTP, el cual le permite recibir peticiones GET,POST,DELETE yUPDATE.

Implementación

El sensor HTTP se encarga de realizar una petición POST al servidor, en la cual se envían

un conjunto de datos payload, y recibe los datos de sensado como respuesta a la petición. A

continuación se muestra el código que implementa este comportamiento:

http sensor

1# Here we import 2 l i b r a r i e s r e q ui er e d f o r the http s e n s o r

2# tim e : R equ ie red f o r mea suri ng tim e o f th e r e q u e s t

3# r e q u e s t : API r e q u i e r e d han dl e HTTP r e q u e s t s and r e s p o n s e s

4import time

5import requests

6

7def s e n s e ( u r l ) :

8try :

9# Thi s i s t he c ode used t o do an HTTP r e q u e s t and o b t a i n i n g t he t ime i n

10 start _ time = time . time ( )

Ing. en Sistemas Computacionales 13 Administración de Servicios en Red

ESCOM IPN

11 # with e v e n t l e t . Timeout ( 1 0 0 ) :

12 payload = { 'Equipo ':'10 ','Grupo ':'4CM1 '}

13 r es po ns e = r e q u e s t s . p os t ( u rl , payload )

14 end_time = time . time ( )

15

16 ro u nd t r i p = end_time −start_time

17

18 # Then from the HTTP re sp on s e we read and c a l c u l a t e the data per r esp on s e

19 # The f o r each and sum ar e i n c a se t hat the r es pon se

20 # dat a i t i s to o b ig so we cut them i n t o chunks

21 with r e s p o n se as r :

22 s i z e = sum(l e n ( chunk ) f o r chunk i n r e s p o n s e . i t e r _ c o n t e n t ( 8 1 9 6 ) )

23 # The s i z e o f the chunk i s 8 kbyt e s

24

25 # Then f i n a l l y we c a l c u l a t e the HTTP download r ate ,

26 # t h i s i s done by u s i g t he t o t a l r e q u e s t time and i t s s i z e

27 # F i r s t we do a c o n v e r t i o n from b y te s t o b i t s

28 size_in_bits = size ∗8

29

30 # Then we do a d i v i s i o n r a t e to ob ta i n the t o t a l number o f b i t s per second

31 download_rate = s i z e _ i n _ b i t s / r o un d t r i p

32

33 #F i n a l l y we p r i n t t he r e s po n s e code o f t he r e q u e s t

34 response_code = re s p o n s e . status_code

35

36 re t u r n r oun dt ri p , s i z e , s iz e_ in _b it s , download_rate , res ponse_ code

37

38 except r e q u e s t s . e x c e p t i o n s . R eque st Exc epti on a s e :

39 # Here we han dl e t he e x c e p t i o n

40 print(e)

41 # We r e t u rn an a l l 0 'list

42 re t u r n [ 0 , 0 , 0 ]

main http

1def httpSensor ():

2test_web_pages = [ 'http : / / 1 0 . 1 0 . 1 0 . 2 : 8 0 0 0 / ']

3# Hay que cambiar l a IP de a qu i xd

4

5l o g g i n g . debug ( "=====================" )

6l o g g i n g . debug ( "HTTP SENSOR" )

7

8f o r web_page i n test_web_pages :

9l o g g i n g . debug ( "∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗")

10 l o g g i n g . debug ( "Doing t e s t to : " + web_page )

11 r ou n dt r ip , s i z e , s i ze _ i n_ b i ts , download_rate , re spo ns e_c od e = s e n s e ( web_page )

12

Ing. en Sistemas Computacionales 14 Administración de Servicios en Red

ESCOM IPN

13 l o g g i n g . debug ( 'Total time : '+str( r o un dt ri p ) )

14 # F i n a l l y we p r i n t the r e s u l t time i n s ec on ds .

15 l o g g i n g . debug ( 'T ota l r e c i e v e d b yt es : '+str( s i z e ) )

16 l o g g i n g . debug ( 'T ota l r e c i e v e d b i t s : '+str( size_in_bits ))

17 l o g g i n g . debug ( 'Download r a t e i n b i t s / s : '+str(i n t ( download_rate ) ) )

18 l o g g i n g . debug ( 'Response code : '+str( re sponse _code ) )

19 l o g g i n g . debug ( "∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗")

20

21 l o g g i n g . debug ( "=====================" )

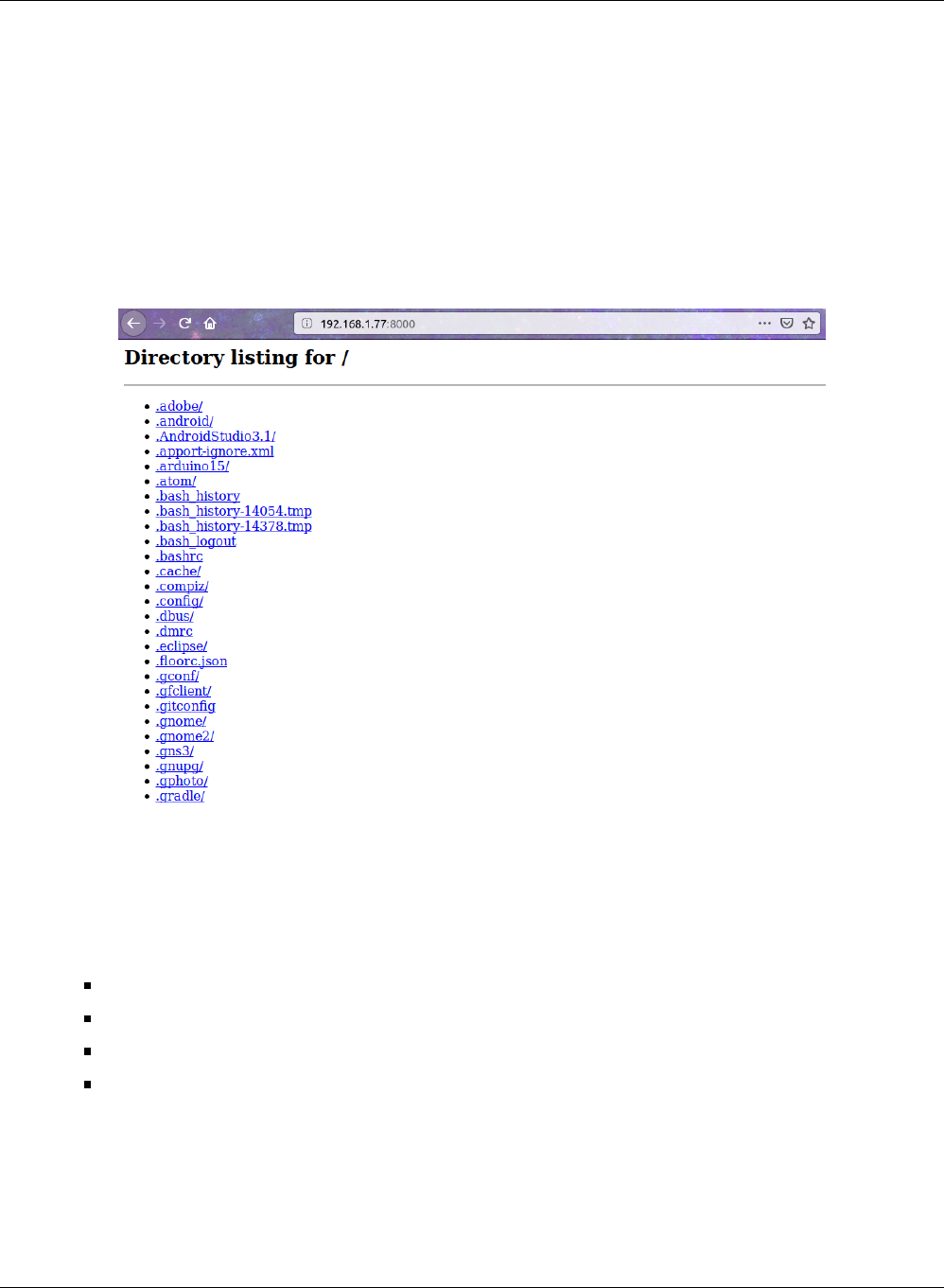

Figura 3.5: Servidor HTTP Ejecuntando.

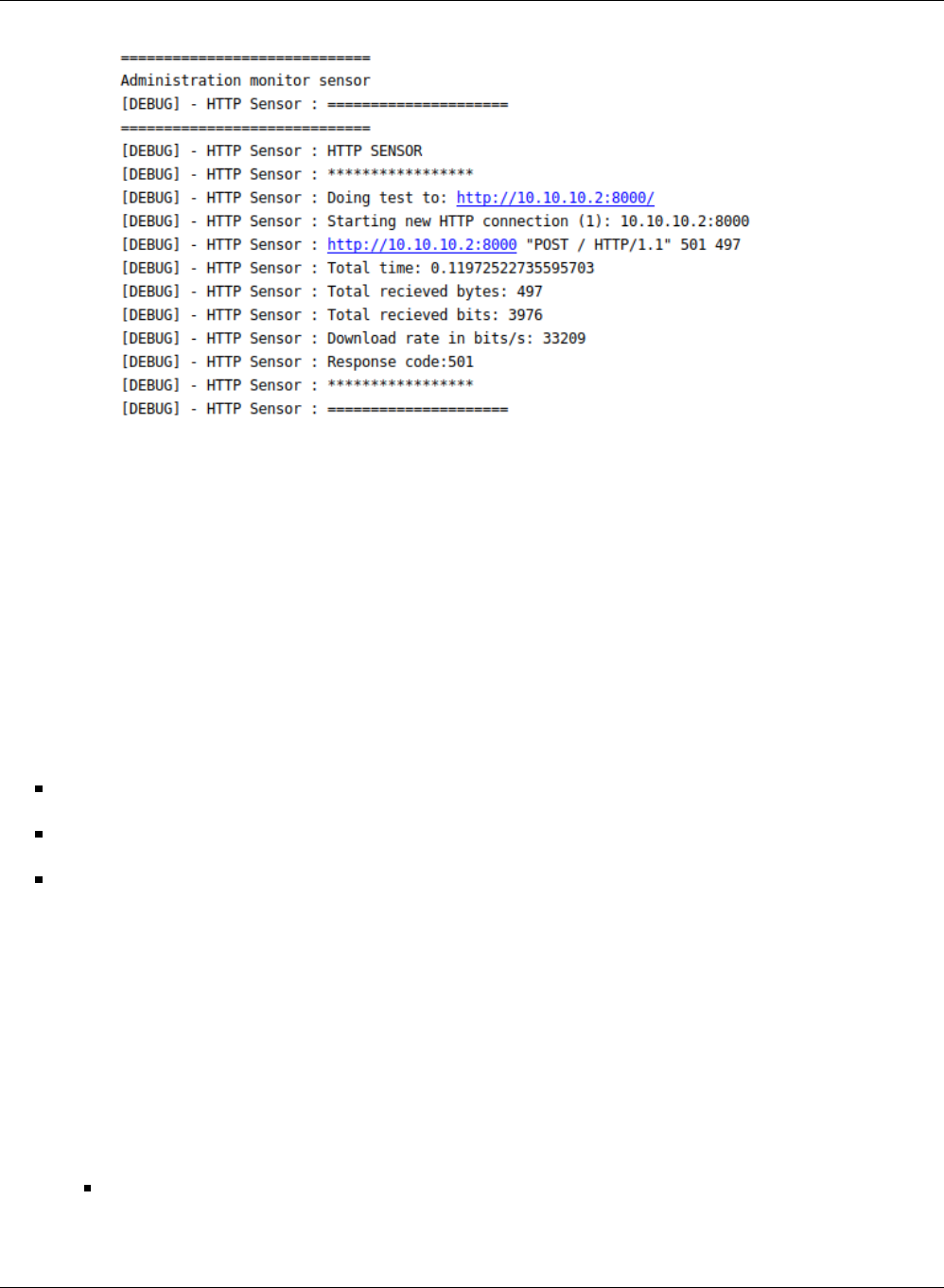

3. Una vez que se ha implmentado el sensor, se procede realizar el sensado del servidor HTTP,

el sensor realiza una petición POST al servidor, con lo cual muestra la siguiente información:

Tiempo de respuesta del servidor HTTP.

Número e bytes que ha recibido de la petición.

Velocidad de ancho de descarga de la petición.

Código de respuesta del servidor.

A continuación se muestra la captura de pantalla que refleja el comportamiento de este

sensor, las pruebas se realizarón al servidor HTTP con la IP: 10.10.10.2:

Pruebas

Ing. en Sistemas Computacionales 15 Administración de Servicios en Red

ESCOM IPN

Figura 3.6: Prueba Sensor HTTP.

3.3. Supervisión de servidores de archivos.

Los servidores FTP son centros de descargas que proporcionan datos, aplicaciones, controlado-

res y actualizaciones de software a sus clientes y compañeros de trabajo.

Si las empresas no pueden acceder a la información entonces nada funciona. Por lo tanto, una de

las principales tareas de los administradores es asegurar que el servidor de archivos está disponible

y que funciona sin ningún tipo de problema. Esto significa supervisar:

Disponibilidad.

Rendimiento.

Capacidad de subir y descargar archivos.

3.3.1. Procedimiento

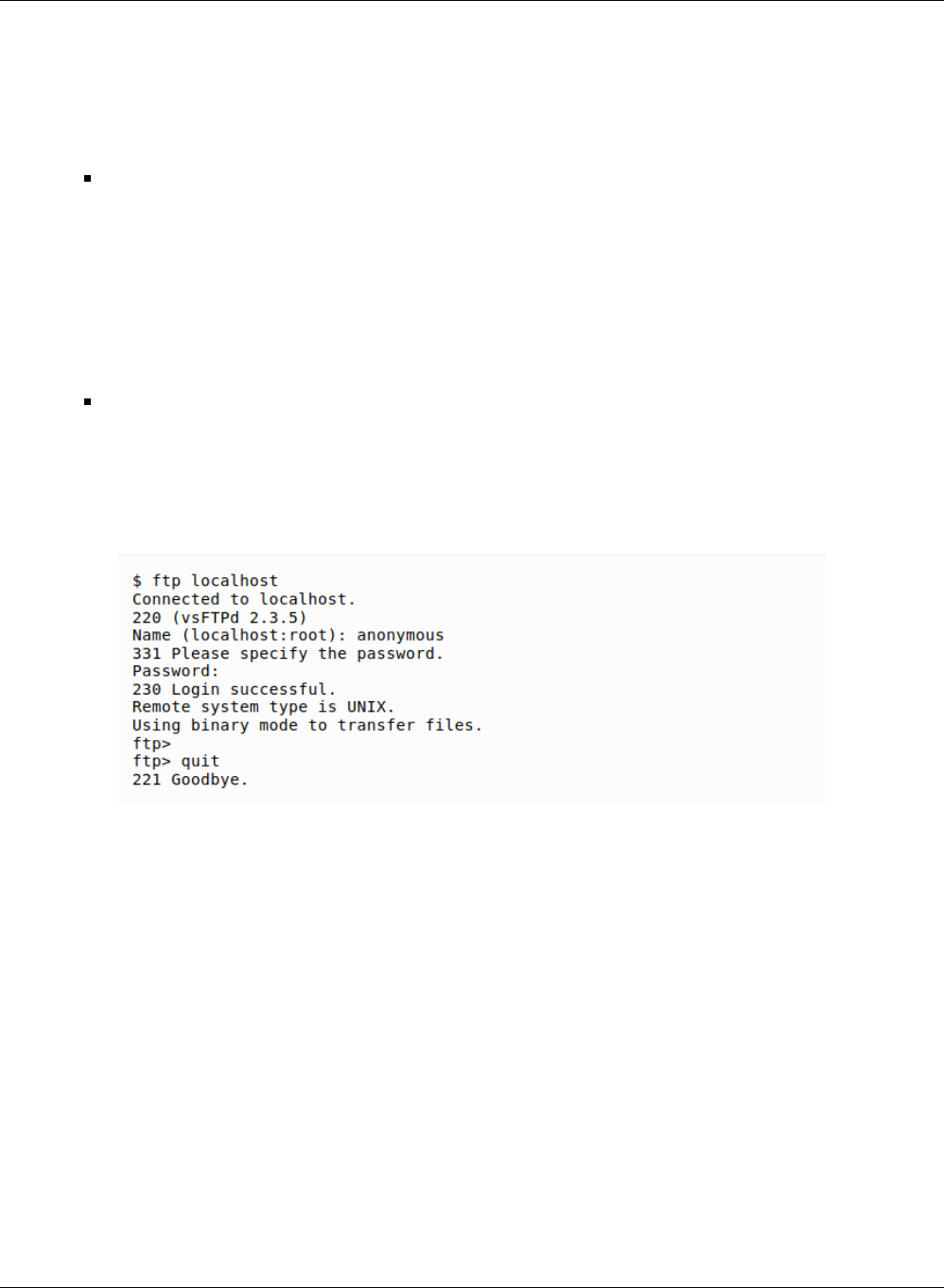

1. El primer paso es la instalación y configuración del servidor FTP, para ello se hizo uso del

servidor vsFTPd, el cual será el encargado de proporcionar todos los servicios que establece

el protocolo FTP.

Instalación y Configuración

Para instalar el vsFTPd en un SO Linux, abrimos una terminal y ejecutamos el siguiente

comando:

1sudo apt - get instal l vsftpd

Ing. en Sistemas Computacionales 16 Administración de Servicios en Red

ESCOM IPN

El comando anterior instalará e inicializará el servidor FTP.

1Setting up vsftpd (2.3.5 -1 ubuntu2 ) ...

2vsftpd start / running , proc ess 1891

Después una vez instalado, vamos al archivo de configuración de la ruta /etc/vsftpd.

conf y modificamos las siguientes lineas:

1listen = YES

2local_enable=YES

3write_enable=YES

4userlist_enable = YES

5us er li st _d eny = NO

Por último guardamos los cambios en el archivo y procedemos a reiniciar el servicio:

1sudo service vsftpd restart

Una vez terminada la instalación y configuración del servidor FTP, podemos realizar

conexiones al mismo, tal y como se muestra en la pantalla:

Figura 3.7: Servidor FTP Ejecutando.

2. Una vez instalado y configurado el servidor, ya podemos realizar la supervisión del mismo:

para la supervisión se implemento un Sensor FTP. Este sensor implementa el protocolo FTP,

el cual permite realizar operaciones de READ yWRITE.

Implementación

El sensor FTP se encarga de realizar la conexión con el servidor y realizar operaciones de

lectura y escritura al mismo, con ello puede sensar datos como la velocidad de conexión

y disponibilidad del servidor. A continuación se muestra el código que implementara este

comportamiento:

ftp sensor

Ing. en Sistemas Computacionales 17 Administración de Servicios en Red

ESCOM IPN

1import ftplib

2from time import time

3

4FTP_HOST = " 1 0 . 1 0 . 1 0 . 2 "

5FTP_USERNAME = "servidores"

6FTP_PASSWORD = " 12345678 "

7

8f t p = None

9TEST_FILE = " c o n f i g u r a c i o n . tx t "

10

11 def g e t F i l e ( f tp , f i l e ) :

12 try :

13 ftp_file = open (f i l e ,'wb ')

14 ftp . retrbinary( 'RETR '+file , f t p _ f i l e . w r i t e )

15 f t p . q u i t ( )

16 re t u r n 0

17 except Exception as e :

18 print(e)

19 re t u r n −1

20

21 def s e t F i l e ( f tp ) :

22 try :

23 ftp_file = open (TEST_FILE, 'rb ')

24 f t p . s t o r b i n a r y ( 'STOR '+ TEST_FILE, f t p _ f i l e )

25 re t u r n 0

26 except Exception as e :

27 print(e)

28 re t u r n −1

29

30 def doSubScanning ( ftp , dir_path ) :

31 try :

32 f t p . cwd ( dir_path )

33 su bd ir ec to ry _c on te nt = f t p . n l s t ( )

34 f i l e s = l e n ( su bd i r e ct or y_ c o n te nt )

35 f i l e _ s c a n = ""

36

37 i f ( f i l e s > 0 ) :

38 f o r d i r e c t o r y i n subdirectory_content :

39 file_scan = file_scan

40 +" Scanning d i r e c t o r y / f i l e : "

41 + d i r e c t o r y + "\n"

42 i f " . " not i n d i r e c t o r y :

43 file_scan = file_scan

44 + doSubScanning ( ftp , dir_path + "/" + d i r e c t o r y + "/" )

45 re t u r n file_scan

46 except Exception as e :

47 print(e)

Ing. en Sistemas Computacionales 18 Administración de Servicios en Red

ESCOM IPN

48 re t u r n −1

49

50 def doServerScanning( ftp ):

51 try :

52 ro o t_ d ir ec t or y_c on t en t = f tp . n l s t ( )

53 f i l e _ s c a n = ""

54 f i l e _ s c a n = f i l e _ s c a n + " Sca nni ng : S e r v e r Root D i r e c t o r y \n"

55 f o r d i r e c t o r y i n ro ot_ di re c to ry_ co nte nt :

56 f i l e _ s c a n = f i l e _ s c a n + " Scanning d i r e c t o r y / f i l e : " + d i r e c t o r y + "\n"

57 #i f " . " not i n d i r e c t o r y :

58 #f i l e _ s c a n = f i l e _ s c a n + doSubScanning ( ft p , "/" + d i r e c t o r y + "/")

59 re t u r n file_scan

60 except Exception as e :

61 print(e)

62 re t u r n −1

main ftp

1def f t p S e n s o r ( ) :

2# Connect to host , d e f a u l t po rt

3f t p = f t p l i b .FTP(FTP_HOST)

4# Do l o g i n

5f t p . l o g i n (FTP_USERNAME, FTP_PASSWORD)

6

7l o g g i n g . debug ( "=====================" )

8l o g g i n g . debug ( "FTP SENSOR" )

9# Get welcome message from s e r v e r

10 l o g g i n g . debug ( f t p . g etwelcome ( ) )

11 s t a r t = time ( )

12 # Doing FTP F i l e Upload

13 r e s u l t = s e t F i l e ( f tp )

14 l o g g i n g . debug ( "Upload o f f i l e s u c e s s f u l " )

15 end = time ( )

16 l o g g i n g . debug ( "FTP r es po ns e time : ( %.2 f s eco n ds ) " % ( end −s t a r t ) )

17 # Doing Se n sor FTP S erv er F i l e Count

18 l o g g i n g . debug ( d oS er ve rS ca nn in g ( f t p ) )

19 l o g g i n g . debug ( "=====================" )

20 # Qu it ti ng FTP S er v e r Connection

21 f t p . q u i t ( )

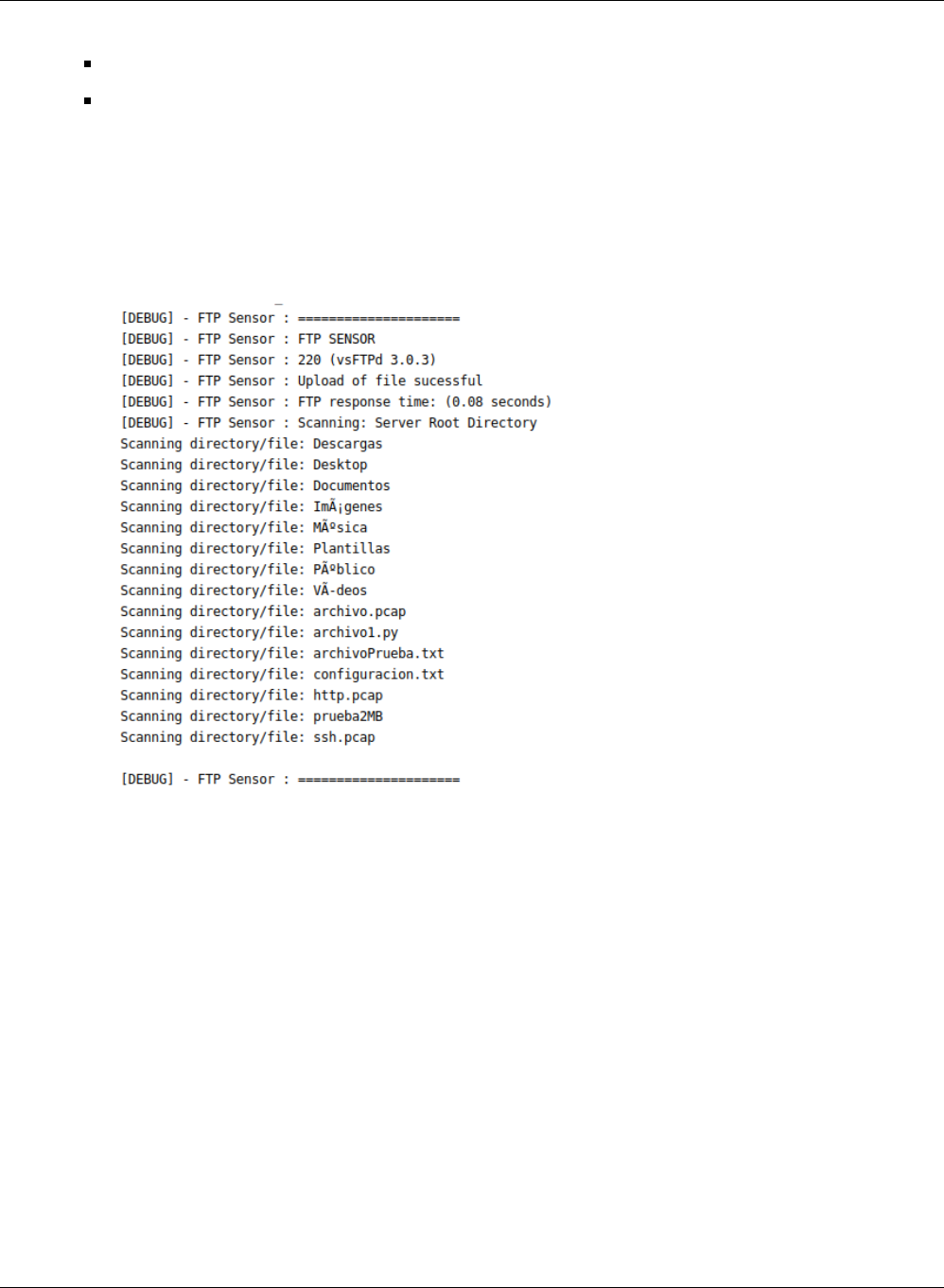

3. Una vez que se ha implementado el sensor, se procede a realizar el sensado del servidor FTP,

el sensor realiza un handshake con el servidor para verificar la disponibilidad del mismo, sube

un archivo al servidor y por último realiza un recorrido sobre su directorio raíz, mostrando

la siguiente información:

Tiempo de resupesta del servidor.

Ing. en Sistemas Computacionales 19 Administración de Servicios en Red

ESCOM IPN

Archivo de carga al servidor.

Contenido del directorio raíz del servidor.

A continuación se muestra la captura de pantala que refleja el comportamiento de este sensor,

las pruebas se realizarón al servidor FTP con la IP: 10.10.10.2

Pruebas

Figura 3.8: Prueba Sensor FTP.

Ing. en Sistemas Computacionales 20 Administración de Servicios en Red

ESCOM IPN

3.4. Supervisión de impresoras.

Las impresoras deben trabajar y no interrumpir los flujos de trabajo. Los empleados no deben

tener que considerar si la impresora está lista para operar.

El servidor CUPS nos pertite administrar la configuración de las impresoras dentro de una red

de computadora, por lo cual nos permite supervisar el funcionamiento de cada una de ellas.

3.4.1. Procedimiento

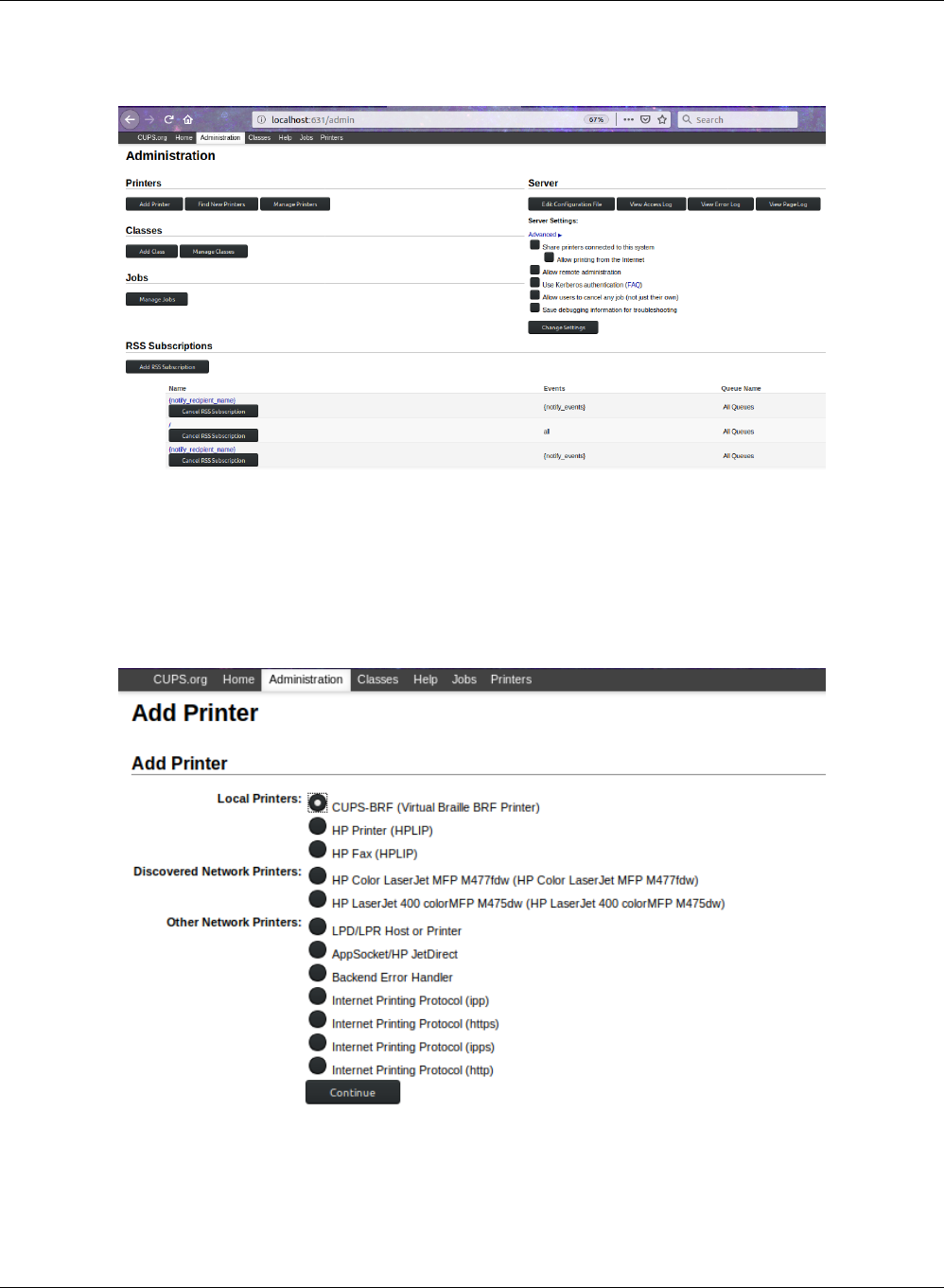

1. El primer paso es la instalación y configuración del servidor de Impresoras, para ello se hizo

uso del servidor CUPS que viene por defecto que viene en los OS Linux.

Instalación y Configuración

Por defecto cups ya viene preinstalado los OS Linux por lo cual abrimos nuestro navega-

dor y en la barra de direcciones insertamos el siguiente enlace: http://localhost:631/;

en caso de estar habilitado se mostrará la siguiente pantalla:

Figura 3.9: Servidor CUPS Ejecutandose.

Después nos vamos al módulo de administración y agregamos una nueva impresora, tal

y como se muestra a continuación:

Seleccionamos la impresora y que tipo de red estará conectada.

Configuramos la información de descripción de la impresora.

Por último seleccionamos el tipo y modelo de la impresora de un catálogo definido.

2. Una vez instalado y configurado el servidor, ya podemos realizar la supervisión del mismo,

para la supervisión se implemento un Sensor CUPS.

Implementación

El sensor de impresión supervisa varios tipos d impresoras usando CUPS. Este sensor imple-

menta las directrices que requiere cups, con ello se puede sensar datos como la descripción

Ing. en Sistemas Computacionales 21 Administración de Servicios en Red

ESCOM IPN

Figura 3.10: Agregar nueva impresora.

Figura 3.11: Seleccionar impresora.

Ing. en Sistemas Computacionales 22 Administración de Servicios en Red

ESCOM IPN

Figura 3.12: Configuración de información.

Figura 3.13: Seleccionar tipo de impresora.

Ing. en Sistemas Computacionales 23 Administración de Servicios en Red

ESCOM IPN

que la impresora ofrece. A continuación se muestra el código que implementara este compor-

tamiento:

cups sensor

1import spur

2

3def doLogin ( ) :

4# Spur command s h e l l e x c e c u t i o n

5s h e l l = s pur . S s h S h e l l (

6hostname=" 1 0 . 1 0 . 1 0 . 2 " ,

7username="servidores",

8password=" 12345678 " ,

9por t = "22" ,

10 missing_host_key = spur . ssh . MissingHostKey . accept

11 )

12 re t u r n shell

main cups

1def cupsSe n sor ( ) :

2#We do l o g i n and o bt a in an i n s t a n c e o f t he s h e l l

3s h e l l = doLogin ( )

4

5#We run the command prompt from the s h e l l

6with s h e l l :

7r e s u l t = s h e l l . run ( [ " l p s t a t " ,"−p" ] )

8

9#Then we p a rs e t he r e s u l t and we p r o c e s s t he t e x t dat a

10 i f r e s u l t . return_code == 0 :

11 lines = str( r e s u l t . output , encodi n g=" u tf −8" ) . s p l i t ( "\n" )

12 l o g g i n g . debug ( "=====================" )

13 l o g g i n g . debug ( "CUPS SENSOR" )

14 f o r l i n e i n l i n e s :

15 i f ( l i n e != "" ) :

16 data = str( l i n e ) . s p l i t ( " " )

17

18 l o g g i n g . debug ( "∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗")

19 printer_name = data [ 1 ]

20 printer_last_conn = " " . j o i n ( data [ 5 : 1 2 ] )

21

22 l o g g i n g . debug ( " P r i n t e r name : " +str( printer_name ))

23 l o g g i n g . debug ( " F i r s t e nabled c o n f i g u r a t i o n : "

24 +str(printer_last_conn ))

25 l o g g i n g . debug ( "∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗∗")

26

27 l o g g i n g . debug ( "=====================" )

Ing. en Sistemas Computacionales 24 Administración de Servicios en Red

ESCOM IPN

28 l o g g i n g . debug ( " Total number o f p r i n t e r s : "

29 +str(l e n ( l i n e s ) −1 ) )

30 e l s e :

31 str( r e s u l t . stderr_output , encod i n g=" u tf −8" )

32 # p r i n t s the s t d e r r output code

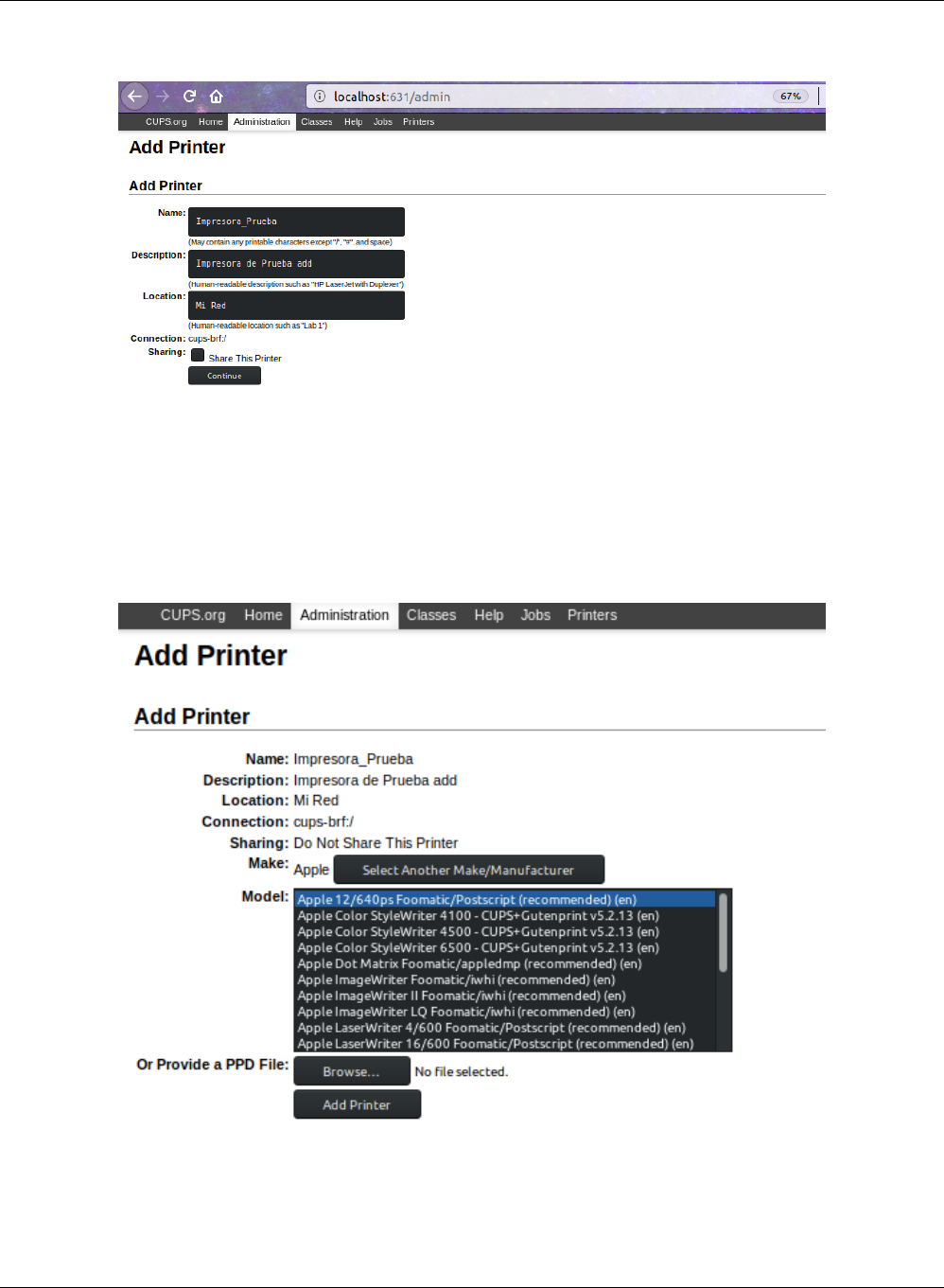

3. Una vez que se ha implementado el sensor, se procede a realizar el sensado del servidor CUPS,

el sensor se conecta mediante SSH al servidor y ejecuta un comando de shell para realizar la

consulta al servidor. Esta consulta se procesa y se obtiene la siguiente información:

Nombre de la impresora.

Cuando fue habilitada por primera vez.

Estado de la impresora.

A continuación se muestra la captura de pantalla que refleja el comportamiento de este

sensor, las pruebas se realizarón al servidor CUPS con la IP: 10.10.10.2

Pruebas

Figura 3.14: Prueba Sensor CUPS.

Ing. en Sistemas Computacionales 25 Administración de Servicios en Red

ESCOM IPN

3.5. Supervisión de acceso remoto.

El acceso remoto debe ser controlado en todo momento. Un administrador de red debe contro-

lar las conexiones de acceso remoto a su red.

El servidor SSH nos permite generar usuarios y sesiones para que se puedan conectar de forma

remota a un dispositivo y tomar control de el.

3.5.1. Procedimiento

1. El primer paso es la instalación y configuración del servidor SSH, para ello se hizo uso del

servidor openssh-server, el cual implementa todas las funcionalidades de un servidor SSH.

Instalación y Configuración

Abrimos una terminal de nuestro OS Linux y ejecutamos el siguiente comando para

instalar el servidor:

1sudo apt - get install openssh - server

Una vez instalado el servidor se procede a realizar la configuración, la configuración

se realiza modificando el archivo configuración de la ruta /etc/ssh/sshd_config y

modificamos las siguientes lineas:

1PORT 22

2PermitRootLogin yes

Por último guardamos los cambios en el archivo y procedemos a reiniciar el servicio:

1sudo service sshd restart

Una vez terminada la instalación y configuración del servidor SSH, podemos realizar

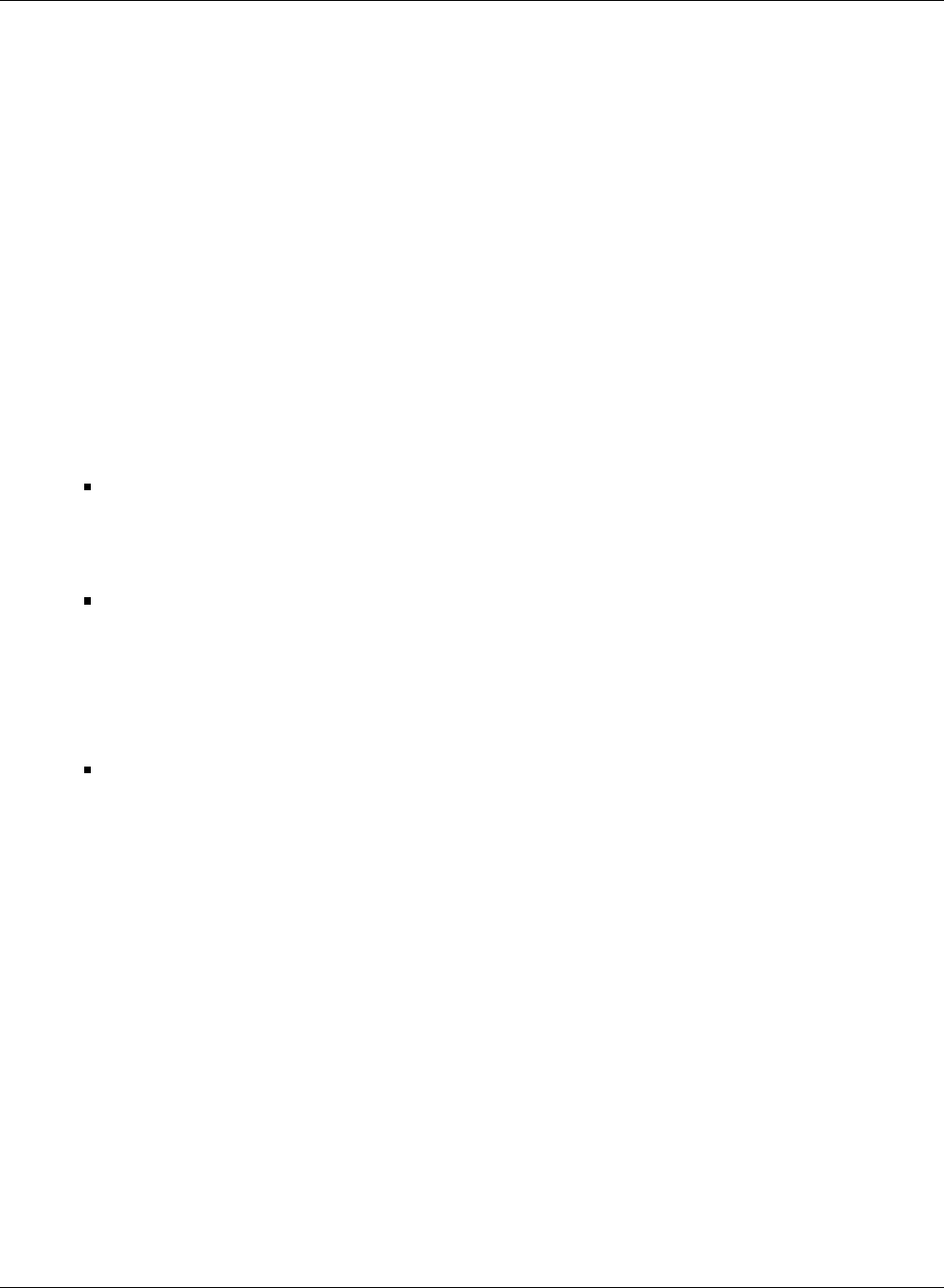

conexiones al mismo, tal y como se muestra en la pantalla:

2. Una vez instalado y configurado el servidor, ya podemos realizar la supervisión del mismo,

para la supervisión se implemento un Sensor SSH.

Implementación

El sensor SSH supervisa varios aspecto de una conexión remota SSH. Este sensor implementa

el protocolo SSH, con ello puede sensar los datos de una sesión SSH y mediante sniffing

supervisa los datos que se envia por el canal de comunicación al puerto del servidor. A

continuación se muestra el código que implementara este comportamiento:

ssh sensor

Ing. en Sistemas Computacionales 26 Administración de Servicios en Red

ESCOM IPN

Figura 3.15: Servidor SSH Ejecutando.

1import spur

2import re

3import pyshark

4

5from Se ns o r s .FTP. s e ns or _f tp import ∗

6

7def obtainBytesActivity(ssh_ip ):

8cap tu r e = pyshark . LiveCapture ( i n t e r f a c e= 'en0 ',

9b p f _ f i l t e r='ip and tcp po rt 22 ')

10 cap tu r e . s n i f f ( timeout =1)

11 print( cap tur e )

12 re t u r n g e t T o t a l s ( c ap tu re , ssh_ ip )

13

14 def g e t T o t a l s ( ca pt ur e , s sh_ip ) :

15 total_send = 0

16 total_recv = 0

17

18 try :

19 f o r packet in ca ptu re :

20 i f packet . d e s t i n a t i o n == ssh_ip :

21 total_recv += i n t ( packet . l e n g t h )

22 e l i f packet . s o u r c e == ssh_ip :

23 total_send += i n t ( packet . l e n gt h )

24 except pyshark . cap tur e . cap tu r e . TSharkCrashException as e :

25 print(e)

26 re t u r n total_send , t o t a l _ re c v

27

28

29 def doLogin ( ) :

30 try :

Ing. en Sistemas Computacionales 27 Administración de Servicios en Red

ESCOM IPN

31 # Spur command s h e l l e x c e c u t i o n

32 s h e l l = s pur . S s h S h e l l (

33 hostname="127.0.0.1",

34 username=" r o o t " ,

35 password=" ro o t " ,

36 por t="22" ,

37 missing_host_key=spur . ssh . MissingHostKey . accept

38 )

39 re t u r n shell

40 except Exception as e :

41 print(e)

42 re t u r n −1

main ssh

1def sshSensor ():

2# We do l o g i n and o bt ai n an i n s t a n c e o f th e s h e l l

3s h e l l = doLogin ( )

4# We run the command prompt from the s h e l l

5with s h e l l :

6r e s u l t = s h e l l . run ( [ " sh " ,

7"−c " ,

8" n e t s t a t −apt | grep 'ESTABLISHED. ∗ssh '"] )

9

10 # Then we p ar s e the r e s u l t and we p r o c e s s th e t e x t da ta

11 i f r e s u l t . return_code == 0 :

12 lines = str( r e s u l t . output , encodi n g=" u tf −8" ) . s p l i t ( "\n" )

13 f o r l i n e i n l i n e s :

14 i f ( l i n e != "" ) :

15 data = r e . f i n d a l l ( r'\S+ ', l i n e )

16

17 ssh_pid = i n t (str( data [ 6 ] ) . s p l i t ( "/" )[0])

18 ssh_conn = " " . j o i n ( data [ 4 : ] )

19 print("=====================" )

20 print(" P r oc es s PID : " +str( ssh_pid ) )

21 print(" Connection : " +str( ssh_conn ) )

22

23 # We do l o g i n and o bt ai n an i n s t a n c e o f th e s h e l l

24 s h e l l = doLogin ( )

25

26 # We run the command prompt from the s h e l l

27 with s h e l l :

28 r e s u l t = s h e l l . run ( [ " sh " ,

29 "−c " ,

30 " ps −o etime −p "

31 +str( ssh_pid ) ] )

32

Ing. en Sistemas Computacionales 28 Administración de Servicios en Red

ESCOM IPN

33 ssh_conn_time = " " . j o i n ( r e . f i n d a l l ( r'\S+ '

34 str( r e s u l t . output , encoding=" u t f −8" ) ) )

35 print("Time : " +str( ssh_conn_time ))

36

37 # Connect to host , d e f a u l t po rt

38 f t p = f t p l i b .FTP(FTP_HOST)

39 #Do l o g i n

40 f t p . l o g i n (FTP_USERNAME, FTP_PASSWORD)

41

42 print(" Input /Output T r a f f i c : " +

43 obtainBytesActivity(" 1 0 . 1 0 . 1 0 . 2 " ) )

44 print("=====================" )

45

46 print(" T ot al number o f SSH c o n n e c t i o n s : " +str(l e n (lines ) −1))

47

48 e l s e :

49 str( r e s u l t . stderr_output , encod i n g=" u tf −8" )

50 # p r i n t s the s t d e r r output code

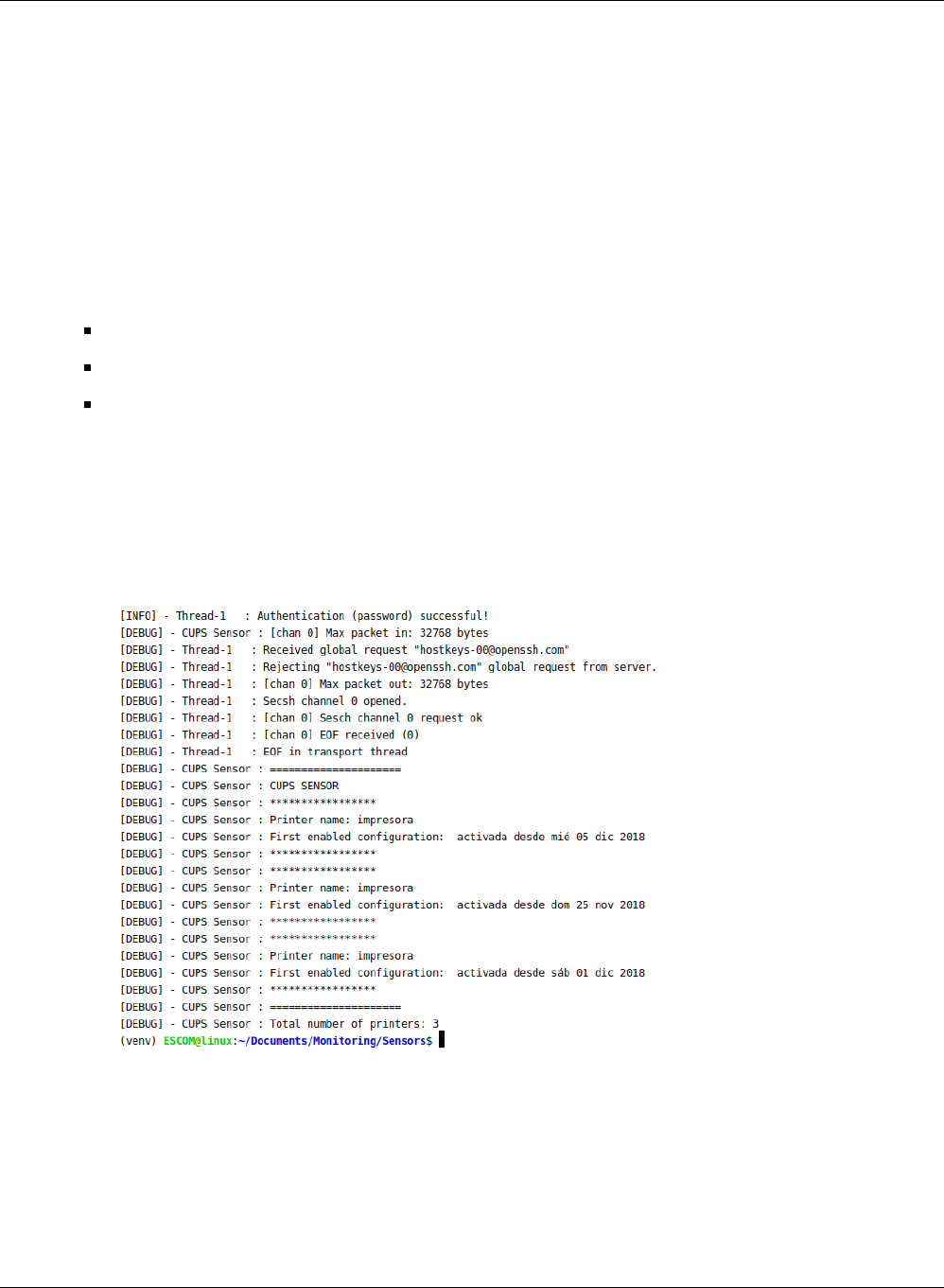

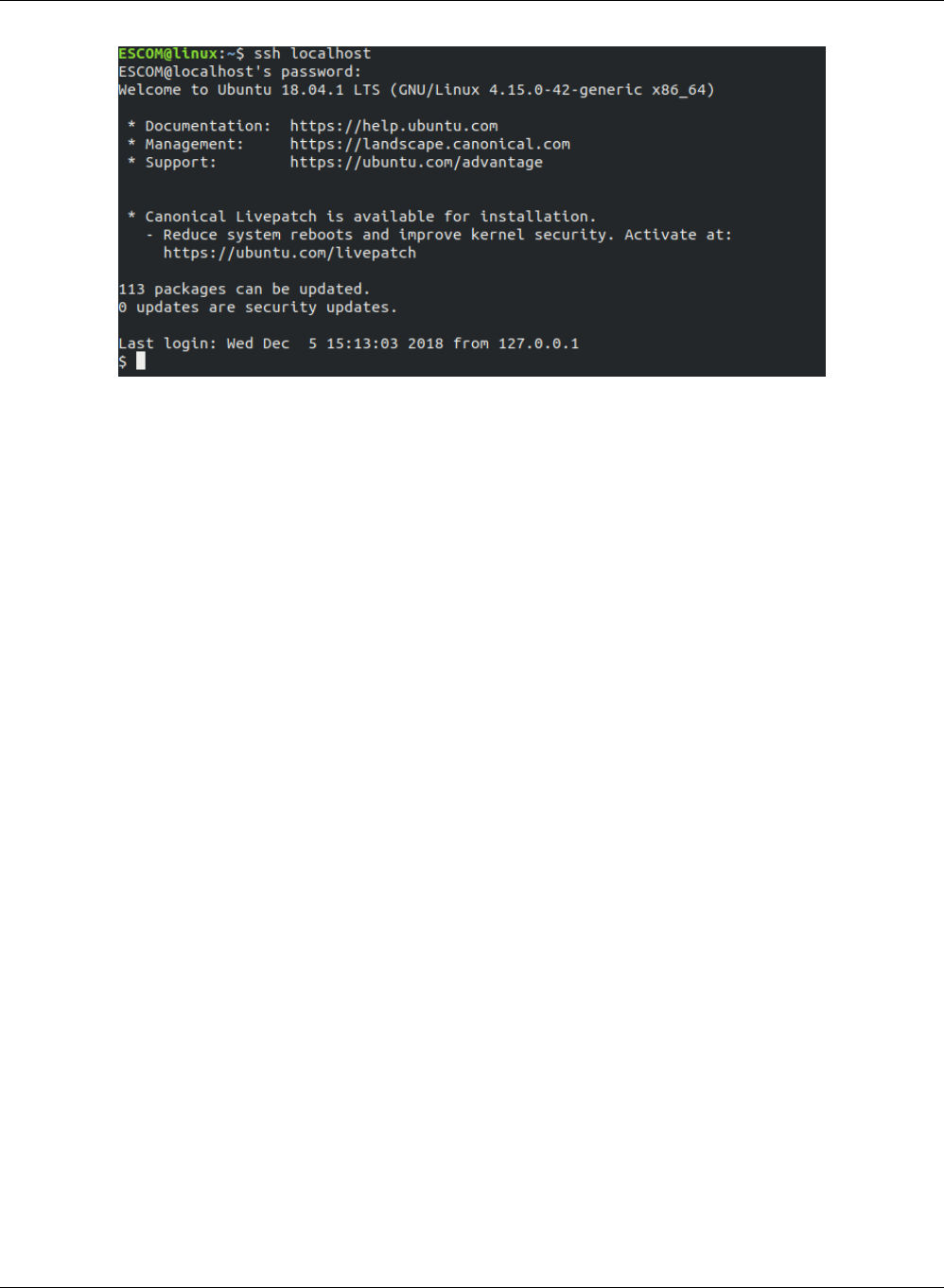

3. Una vez que se ha implementado el sensor, se procede a realizar el sensado del servidor SSH,

el sensor se conecta mediante una API que implementa el protocolo SSH al servidor y ejecuta

comandos shell y hace sniffing del puerto 22 para obtener la siguiente información:

Número de conexiones activas.

Tráfico de datos enviados y recibidos.

Tiempo de actividad de las conexiones.

Usuario SSH conectado.

A continuación se muestra la captura de pantalla que refleja el comportamiento de este

sensor, las pruebas se realizarón al servidor SSH con la IP: 10.10.10.2

Pruebas

Figura 3.16: Prueba Sensor SSH.

Ing. en Sistemas Computacionales 29 Administración de Servicios en Red

4|Recopilar la configuración de los dispo-

sitivos de manera periódica.

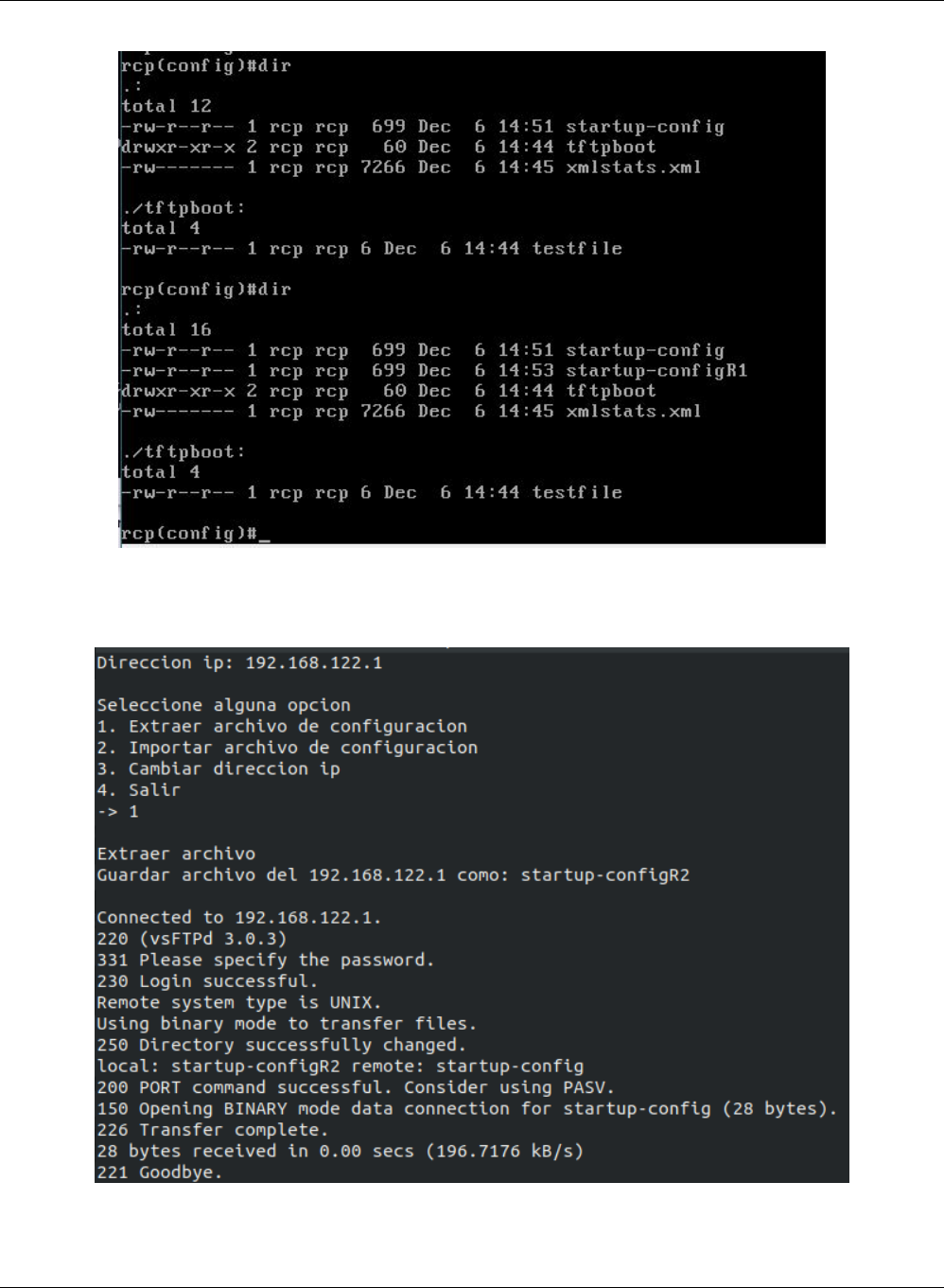

4.1. Administración del archivo de configuración.

Para el desarrollo de este módulo de administración fue necesario el uso del protocolo de

transferencia de archivos FTP, ya que es un protocolo de red para la transferencia de archivos

entre sistemas conectados a una red TCP.

Para esto fue necesario configurar (ya se había configurado en la supervisión de servidor de archivos)

FTP en el host que tiene la herramienta y solo habilitar el servicio en el router especifico con el

comando service ftp. Como este módulo emplea el protocolo FTP, programamos un pequeño script

en Shell para poder extraer e importar los archivos de configuración de un router. A continuación

se presenta el código, además de evidencias de su funcionamiento.

1#! bin / shell

2

3clear

4

5# -- ---- ----- ---- - ---- ---- Credenciales -- --- --- --- --- --- --- --- - -- - -

6USER = rcp

7pass = rcp

8#----------------------------------------------------------------

9

10 echo " ----- - Administracion del archivo de configuracion -- --- -"

11 echo " Lopez Ayala Eric Alejandro "

12 echo " Lopez Romero Joel "

13 echo

14 echo " Ing res e dir ec cio n ip "

15 read -p " -> " direc

16 echo " Direccion : $direc "

17 echo

18

19 while true

20 do

21

22 clear

30

ESCOM IPN

23 echo " Di rec ci on ip : $ direc "

24 echo

25

26 echo " Seleccione alguna opcion "

27 echo " 1. Extraer archivo de configuracion "

28 echo " 2. I mpor tar a rch ivo de co nf ig ur acion "

29 echo " 3. C amb iar d ire ccio n ip "

30 echo " 4. Salir "

31 read -p " -> " opcion

32 echo

33

34 case $opcion in

35 1 ) echo "Extraer archivo"

36 read -p " Guardar archivo del $direc como : " nombre

37 echo

38 ftp - inv $d ire c <<- EOF

39 user $USER $pass

40 get startup - config $nombre

41 bye

42 EOF

43 ;;

44 2 ) echo " Importar archivo "

45 read -p " Archivo a enviar a $direc : " nom

46 echo

47 ftp - inv $d ire c <<- EOF

48 user $USER $pass

49 put $nom startup - config

50 bye

51 EOF

52 ;;

53 3 ) echo " Ing res e di re cci on ip "

54 read -p " -> " direc

55 echo " Direccion : $direc "

56 echo

57 ;;

58 4 ) echo " Adios "

59 exit 2

60 ;;

61 * ) echo "Escoje alguna opcion valida"

62 ;;

63

64 esac

65

66 done

Ing. en Sistemas Computacionales 31 Administración de Servicios en Red

ESCOM IPN

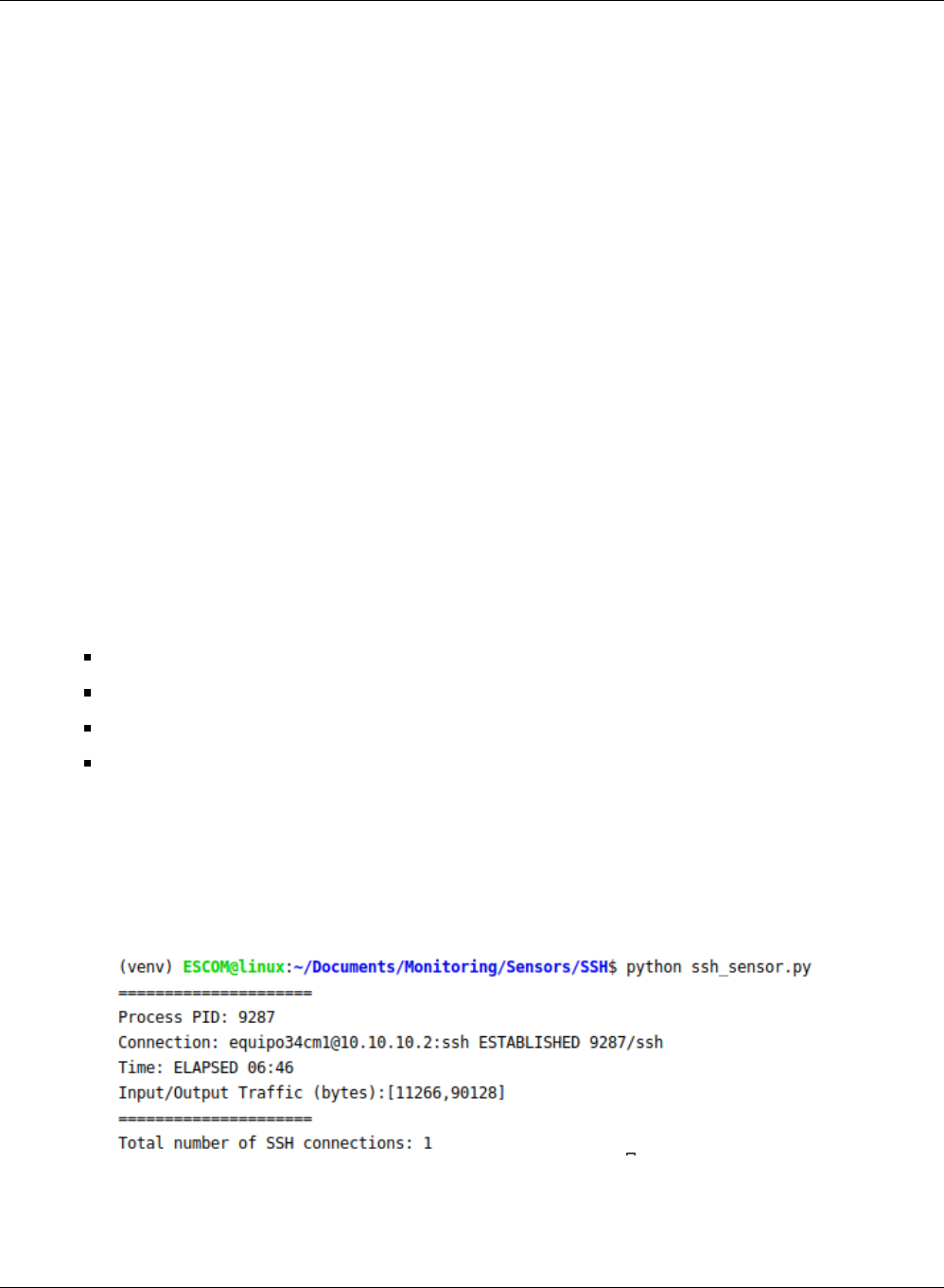

Figura 4.1: Topología

Figura 4.2: Dirección ip startup-config

Figura 4.3: Extracción startup-config

Ing. en Sistemas Computacionales 32 Administración de Servicios en Red

ESCOM IPN

Figura 4.4: Extracción startup-config dir

Figura 4.5: Importación startup-configR1

Ing. en Sistemas Computacionales 33 Administración de Servicios en Red

ESCOM IPN

Figura 4.6: Importación startup-configR1 dir

Figura 4.7: Extracción startup-config

Ing. en Sistemas Computacionales 34 Administración de Servicios en Red

ESCOM IPN

Figura 4.8: Extracción startup-config dir

Como se mostró, este módulo realiza la recolección de archivos de configuración de un router,

pudiendo así administrar estos archivos, mediante la comparación, eliminación de configuraciones

viejas, etc. Estos últimos nos fue difícil de implementar debido la organización de tiempos.

Ing. en Sistemas Computacionales 35 Administración de Servicios en Red

5|Conclusiones

5.1. López Ayala Eric Alejandro

Para poder realizar una correcta configuración de los enrutadores para crear una topología, es

importante conocer los comandos de RCP100 además de practicarlos, ya que al mezclar varios pro-

tocolos en un enrutador, se deben redistribuir sus tablas de enrutamiento de cada protocolo, para

ello se emplearon los siguientes comandos: redistribute rip, redistribute ospf, redistribute static.

Esta topologia se logro gracias a GNS3.

El desarrollo e implementación de los sensores resultó ser una actividad desafiante durante el

desarrollo del administrador de monitoreo, ya que dependiendo de las distintas variables y pa-

rámetros a sensar se requerian de distintas configuraciones aplicadas a los servidores, los cuales

dependen de la topología de la red y su configuración definida. Los sensores son necesarios para

que un administrador de red sea completo y requirió de aplicar todos los conocimientos adquiridos

durante el curso.

El módulo de administración del archivo de configuración, lo realizamos en shell, debido a que

solo eran peticiones simples de FTP (GET y PUT), como se presentó en el punto 4, esto fue fácil

de implementar. Este pequeño modulo recolecta los archivos de configuración y los exporta a los

enrutadores que pertenezcan a la red, por motivos de tiempo, nos fue imposible desarrollar la parte

administrativa de este módulo, la cual consta en comparar los archivos de onfiguración, eliminación

y copiar la configuración de inicio a la configuración en ejecución.

5.2. López Romero Joel

Tras el desarrollo de esta evaluación, fue importante el manejo de los comandos de configu-

ración de RCP100, ya que este lo usamos en GNS3 para poder virtualizar routers y así poder

implementar una topología mediante la configuración de estos. El manejo de estos comandos nos

ayudaron demasiado, ya que al configurar algún router con 3 protocolos de enrutamiento, es nece-

sario distribuir sus tablas de enrutamiento, para que estos se çonozcan

2

puedan definir una ruta

para llegar a su destino, por ello fue necesario el empleo del comando redistribute tanto para RIP,

OSPF y static. La implementación de una topología solo es la base, para probar el funcionamiento

de nuestra herramienta desarrollada a lo largo de este parcial.

36

ESCOM IPN

El desarrollo de los sensores resultó se una actividad que complementó los conocimientos ad-

quiridos durante el curso, ya que hicimos uso de ciertas herramientas que se ocuparón previamente

y se complementarón con las nuevas desarrolladas durante este periodo. Así mismo nos ayudo a

entender como se lleva la configuración de servidores que implementan los protocolos más comunes

en una red.

El desarrollo del módulo de administración del archivo de configuración fue en shell, ya que

gracias al uso del protocolo de transferencia de archivos FTP, solo fue necesario realizar peticiones

con GET y PUT para extraer e importar los archivos de configuración. Este pequeño módulo quedo

incompleto, ya que por falta de tiempo no nos fue posible desarrollar la comparación, eliminación

de configuraciones viejas y copiar la configuración de inicio a la configuración en ejecución.

A lo largo de este semestre, aprendí demasiado en esta unidad de aprendizaje, ya que desarro-

llamos distintas herramientas las cuales nos ayudan a monitorizar y así poder administrar ciertas

partes en una red. Desde monitorizar el comportamiento de un agente, realizar predicciones de

acuerdo al comportamiento de un agente, detección de aberraciones, sensado de 5 servidores, hasta

la administración de archivos de configuración de un enrutador. Para desarrollar estas herramientas

usamos distintas librerías en Python, Django, Celery, Shell, protocolos como SNMP, RIP, OSPF.

Fue difícil el desarrollo de estas herramientas, pero con la teoría vista en clase, investigaciones

realizadas por nosotros, fue posible.

Ing. en Sistemas Computacionales 37 Administración de Servicios en Red

Bibliografía

[1] Cisco. Administración de la configuración informe oficial de mejores prácticas. [Onli-

ne]. Available: https://www.cisco.com/c/es_mx/support/docs/availability/high-availability/

15111-configmgmt.html

[2] M. Rouse. Gestión de la configuración de red, ncm. [Online]. Available: https:

//searchdatacenter.techtarget.com/es/definicion/Gestion-de-la-configuracion-de-red-NCM

[3] R. 100. Documentation. [Online]. Available: http://rcp100.sourceforge.net/cmdref.html

[4] G. Trubetskoy. Holt-winters forecasting for dummies - part ii. [Online]. Available:

https://grisha.org/blog/2016/02/16/triple-exponential-smoothing-forecasting-part-ii/

[5] ——. Holt-winters forecasting for dummies - part iii. [Online]. Available: https:

//grisha.org/blog/2016/02/16/triple-exponential-smoothing-forecasting-part-iii/

38